标签:

道理不多讲,简单说就是将系统API的跳转地址,替换为我们自己写的API的地址,所以要求我们自定义的API函数要和被拦截的API有相同的参数。在用完后,记得恢复。

因为要挂全局的钩子,所以Hook的部分,做成DLL。 源码下载

Hook.DLL主工程文件代码

APIHook单元,这个单元实现对API地址的替换

ApiDefine单元,这里实现我们自定义的API

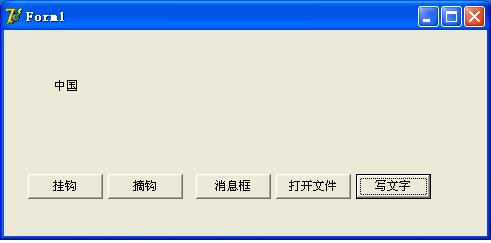

主程序代码,大家可以把,消息、打开文件、画文字的代码写到另外的程序,本程序只负责挂钩和摘钩,那样可以看到系统钩子的效果。

下图是执行画文字代码后的效果,本想在[0,0]坐标画出‘Hello‘,被拦截后,在[50,50]的位置画出‘中国‘

http://blog.csdn.net/bdmh/article/details/6104475

标签:

原文地址:http://www.cnblogs.com/findumars/p/5001977.html