标签:

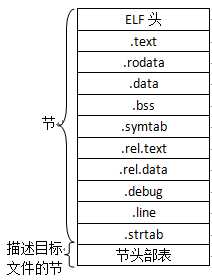

ELF格式的可重定位目标文件的结构如下:

可以通过readelf -h process查看的ELF文件的头部信息

通过shell程序调用execve将命令行参数和环境参数传递给可执行程序的main函数中。而后execve在创建新的用户态堆栈时,则将main函数中参数压入堆栈中。最终执行sys_execve来真正实现在系统下参数的传递。

当新的可执行文件被调用的时候,则旧的可执行文件所占有的空间会被新的可执行文件所占用,从而execve返回时,返回的并非为旧的可执行文件所产生的数据,而是新加载进来的可执行文件的返回数据,从而使新的可执行文件可以被执行。

start_thread通过修改内核堆栈中EIP的值作为新程序的起点

根据静态链接的可执行文件elf_entry就是可执行文件头中的起点entry,多为main函数对应的位置

若需要依赖动态链接库的话,则elf_entry则指向动态链接器的起点,即将CPU控制权交给ld来加载依赖库并完成动态链接

新的可执行程序被调用前,需要通过修改int 0x80压入内核堆栈的EIP

elf可执行文件会被默认映射到0x8048000这个地址上

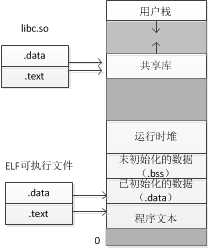

删除已存在的用户区域:删除当前可执行文件所占有的用户部分中的堆栈空间

隐藏私有区域:为新程序的文本、数据和堆栈创建新的他空间,而这些空间是新的可执行文件所私有的,并且是写时拷贝的。

映射共享区域:如果ELF文件与共享目标连接,就需要动态链接,并映射至用户虚拟地址空间中的共享区域。

如下图:

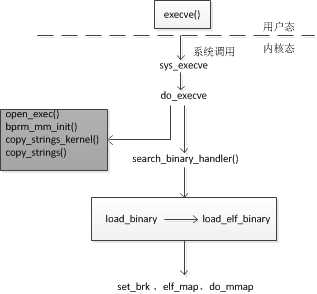

在用户态中调用execve(),引发系统中断,在内核态中执行对应的函数sys_execve

sys_execve函数调用do_execve函数,该函数会读入可执行文件。

接下来系统会调用search_binary_handler,根据可执行文件的类型查找到相应的处理函数。根据每种文件创建一个struct linux_binfmt的结构体,并将其连接到一个链表智商,执行时候系统就会遍历这个链表,从而找到相应的结构。

从而调用对应的load_binary函数开始加载可执行文件。

系统是通过load_elf_binary来加载elf类型的可执行文件。该函数会先读入ELF文件的头部,根据ELF文件的头部信息读入各种数据。

如果存在动态链接库,则需要将动态链接映射到共享区域之中。此时就需要使用load_elf_interp来加载映像,并把返回的入口地址设置为load_elf_interp的动态链接器的入口

如下图所示:

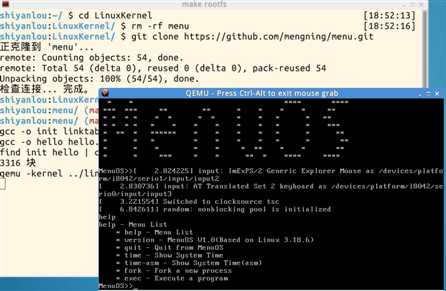

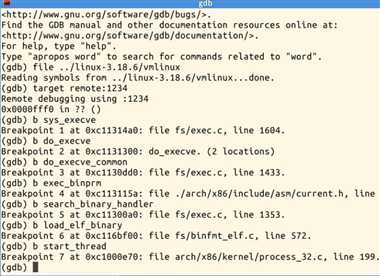

使用gdb跟踪sys_execve内核函数的处理过程,分析exec*函数对应的系统调用处理过程,理解Linux内核如何装载和启动一个可执行程序。

执行MenuOS,其中装载了execve

设置断点

装载和运行一个可执行文件的顺序为:

sys_execve() -> do_execve() -> do_execve_common() -> exec_binprm() -> search_binary_handler() -> load_elf_binary() -> start_thread()

当linux内核或程序(例如shell)用fork函数创建子进程后,子进程往往要调用一种exec函数以执行另一个程序。

当进程调用一种exec函数时,该进程执行的程序完全替换为新程序,而新程序则从其main函数开始

标签:

原文地址:http://www.cnblogs.com/20135213lhj/p/5375272.html