标签:

802.1x认证AD域自动下发客户端配置指导书

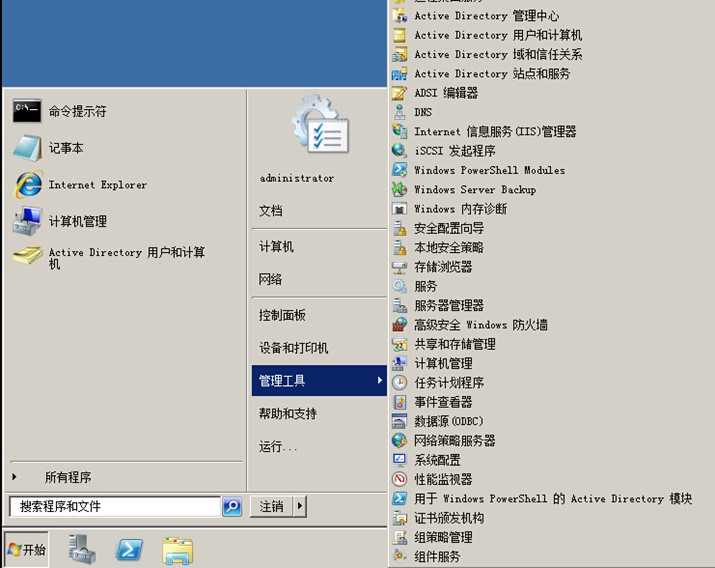

这篇文档不再描述radius 服务器和AD 域的搭建过程,只说明通过域下发802.1X客户端配置(即对域的配置过程)

适用的服务器:Win Server2008 radius 服务器

注意:这里不是802.1x认证成功后,通过AD域下发802.1x客户端配置:

正确的情况是:终端只要加入域,即可进行下发802.1x客户端配置,配置完成后才能进行802.1x认证;

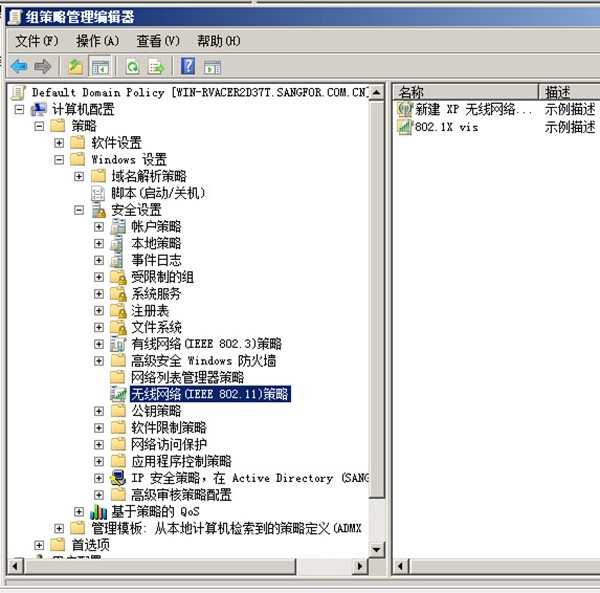

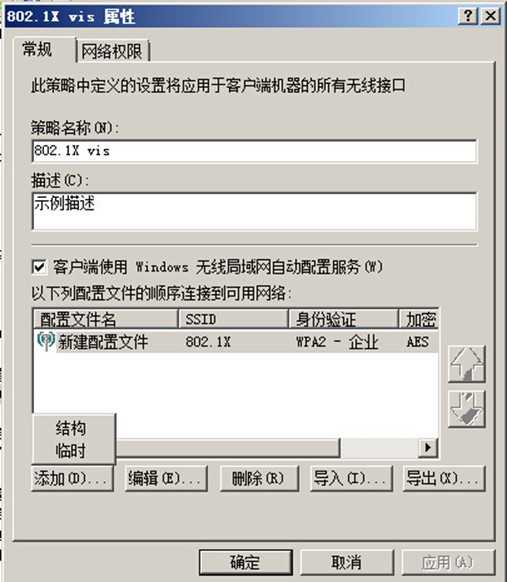

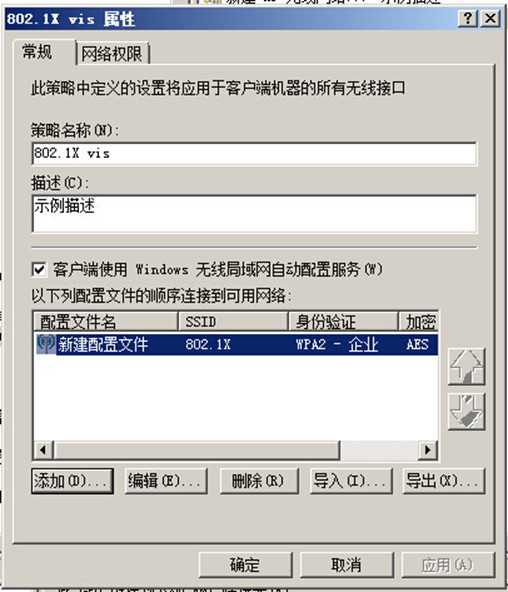

6.1创建Windows Vista策略

填写策略名称、勾选客户端使用Windows无线局域网自动配置服务并点击添加按钮,选择添加结构;

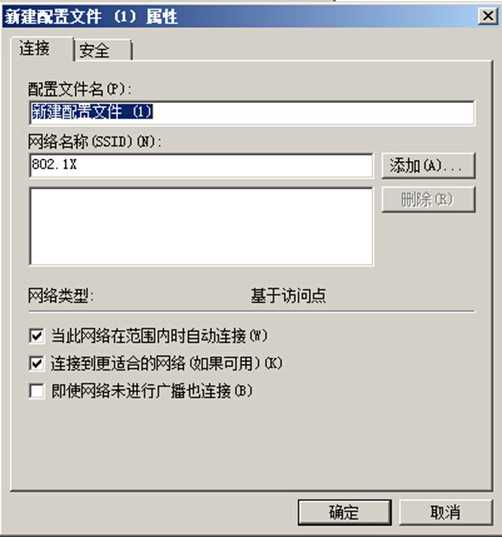

接下来我们进行连接选项的配置:配置无线SSID名称,并点击添加按钮;

注意:配置无线SSID的时候要与WAC配置的WPA/WPA2企业认证的SSID上保持一致,如果不一致,即使下发成功了,认证也是失败的,这里要注意;例如:WAC上配置的企业认证wlan(ssid)为 Sundray_WiFi;那么这里的SSID就应该写为Sundray_WiFi;

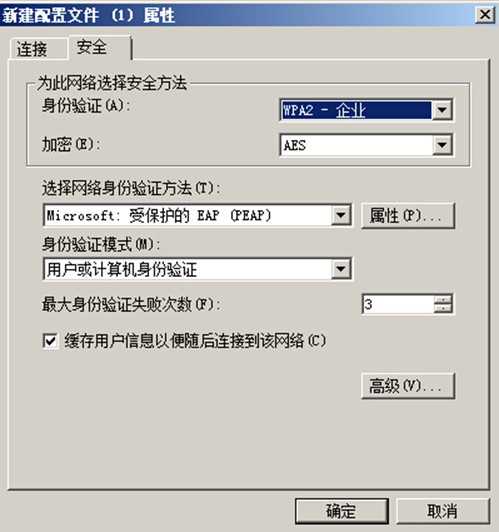

继续进行安全选项的配置:身份验证类型选择:WPA2-企业、加密方式为AES、选择网络身份验证方法为:Microsoft:受保护的EAP(PEAP)、身份验证模式选择:用户或计算机验证

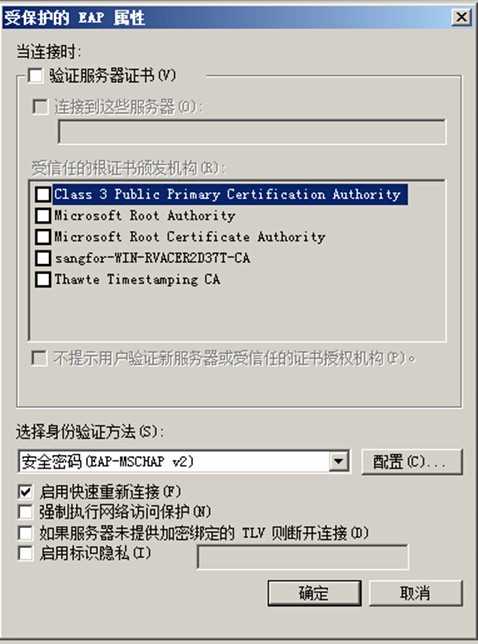

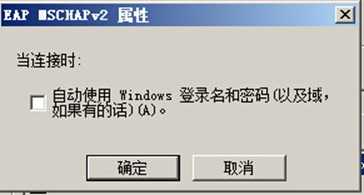

此部分配置完成后,点击属性按钮,进行属性相关配置:取消服务器证书验证和windows用户名和密码认证

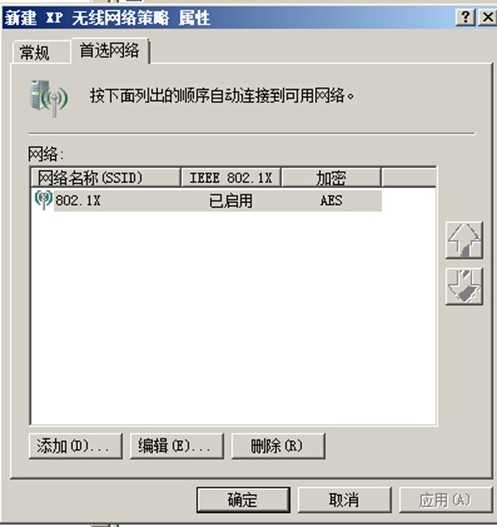

6.2配置文件到此即添加成功,按照相同配置参数进行创建新的 Windows XP 策略

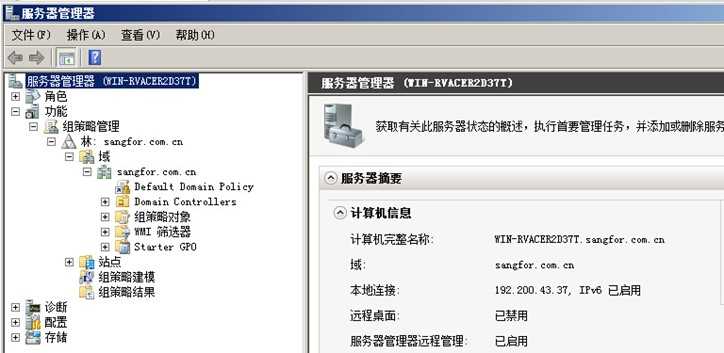

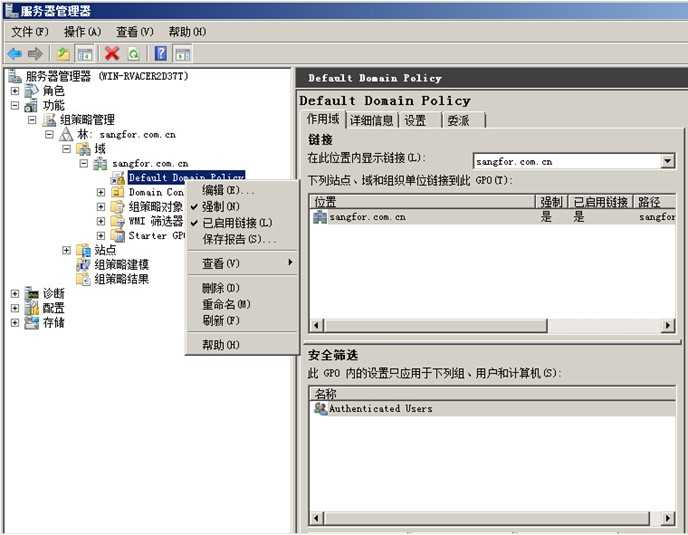

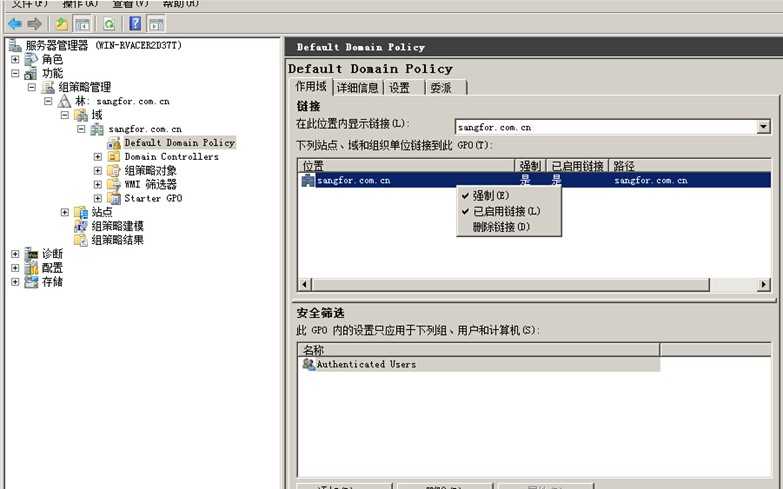

7、需要特别注意:最后我们回到Default Domain Policy策略,在右侧视图中勾选强制及勾选已启用链接(如不勾选此两项,则配置不会自动下方至客户端)

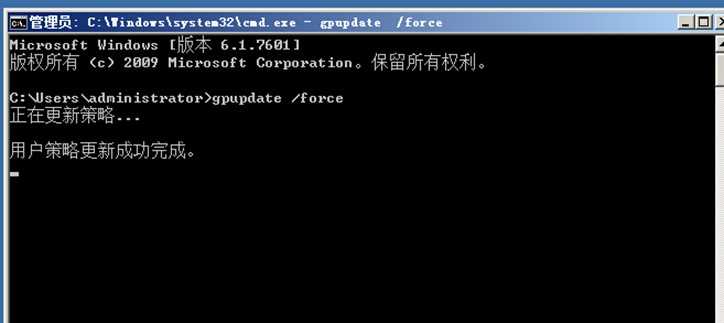

8、最后一步,记得刷新组策略:CMD窗口中执行:gpupdate /force,最后提示:用户策略更新成功完成,则我们大功告成;

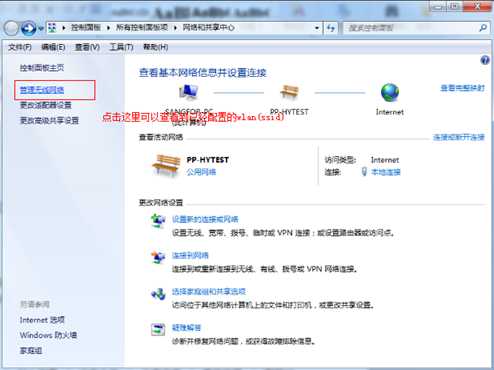

注意:这一步是在加入域的终端上执行的,是下发配置组策略;如果下发配置成功,以win7系统为例,在"管理无线网络"中,是可以看到与WAC上配置的wlan(ssid)一样的一个wlan(ssid);

标签:

原文地址:http://www.cnblogs.com/iiiiher/p/5479572.html