标签:

上一篇文章,我们在Kali Linux中搭建了基本的Python开发环境,本篇文章为了拉近Python和大家的距离,我们写一个暴力破解zip包密码的小程序。这个例子来自于《Voilent Python》一书,这也是一本python黑客编程的入门书,推荐大家看一看。

照顾没有接触过Python编程的同学,行文可能会有些啰嗦。

废话少说,我们进入正题。

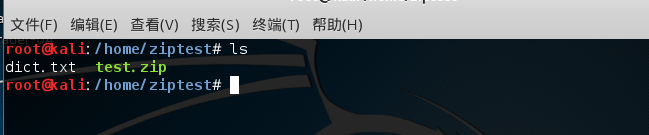

在/home/ziptest/目录下,我创建了两个文件,一个test.zip,是一个设置了密码的zip包,密码为456789。

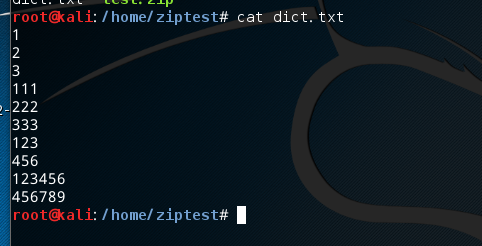

dict.txt文件是一个字典文件,简单的配置了几个密码。

下面我们打开开发工具,开始编写测试代码。

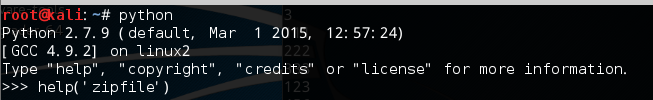

在python中操作zip文件,最简单的方式就是使用zipfile模块,使用该模块可以用来判断一个文件是否是压缩文件,创建、解压文件,获取zip文件的元数据信息。可以使用python的help方法查看该模块的使用方法。

这里我们首先关注下ZipFile类。

该类用来打开,读取,修改,解压zip文件。我们想要操作一个zip文件,第一步就是初始化ZipFile实例。下面我们打开我们准备好的text.zip文件。

import zipfile

zFile = zipfile.ZipFile("/HOME/TEST.ZIP");

我们只传了一个路径参数进去,从帮助文档我们可以看到,后面三个参数都有默认值,这里我们使用默认值就够了。

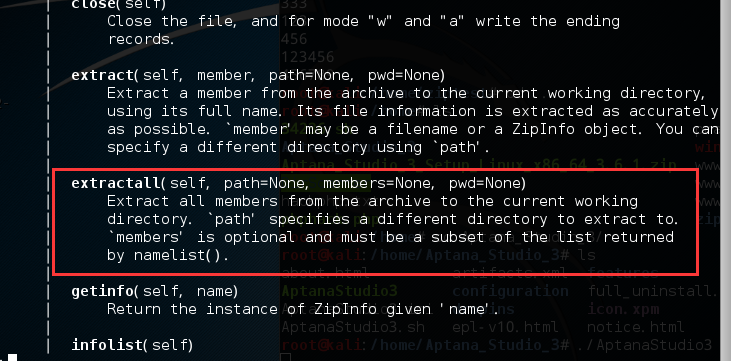

下面我们关注下ZipFile类的extractall方法。

extractall方法,是把压缩包里面的内容都解压出来,三个参数,path是解压的路径,members是需要解压出来的文件,pwd是密码。

现在我们可以测试下文件解压了。

import zipfile

zFile = zipfile.ZipFile("/HOME/ZIPTEST/TEST.ZIP");

zFile.extractall("/HOME/",pwd="456789");

运行这个脚本。

密码正确的话,会正常解压文件。如果密码不正确会出现什么情况呢?我们在代码中输入一个错误的密码。

import zipfile

zFile = zipfile.ZipFile("/HOME/ZIPTEST/TEST.ZIP");

zFile.extractall(path="/HOME/ZIPTEST",pwd="4567890");

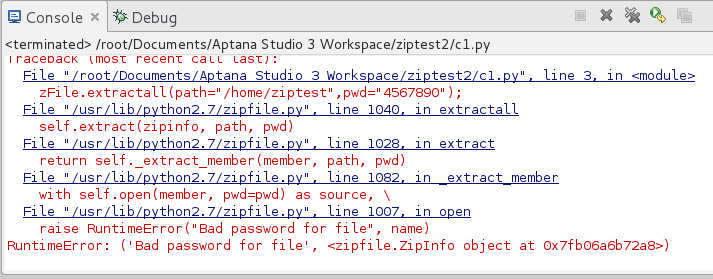

结果如下:

程序会抛出“bad password”的异常。

我们可以通过捕获异常,测试多个密码。

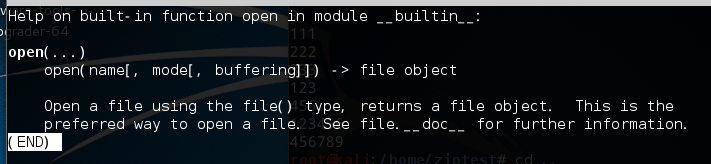

在Python中打开文件,使用open方法,这是一个内置方法,查看open的帮助文档,可以看到该方法的参数说明。

open方法返回一个file对象,利用file对象,我们可以读取文件的具体内容。下面我们在代码中测试一下。

import zipfile

passFile = open(‘/HOME/ZIPTEST/DICT.TXT‘);

for line in passFile.readlines():

password = line.strip(‘\N‘);

print(password);

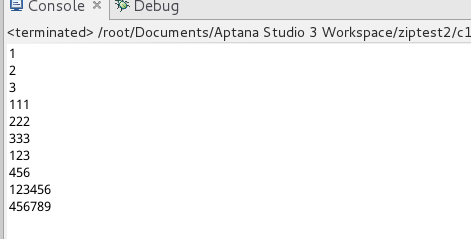

运行结果如下:

下面我们利用读取到的密码来暴力测试zip文件。

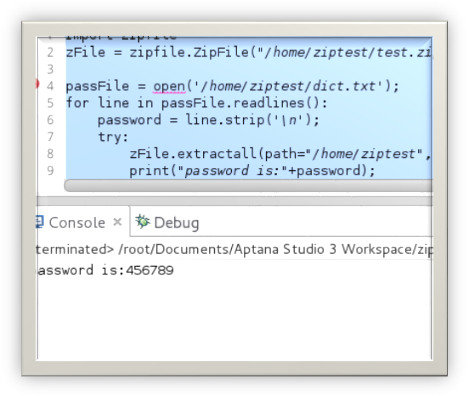

import zipfile

zFile = zipfile.ZipFile("/HOME/ZIPTEST/TEST.ZIP");

passFile = open(‘/HOME/ZIPTEST/DICT.TXT‘);

for line in passFile.readlines():

password = line.strip(‘\N‘);

try:

zFile.extractall(path="/HOME/ZIPTEST",pwd=password);

print("PASSWORD IS:"+password);

exit(0);

except:

pass;

在上面的代码中,我们使用try—except进行异常捕获,密码不正确的时候,程序跳过继续执行。密码正确的时候打印密码,终止程序。运行结果如下:

到目前为止,我们的脚本已经具备了暴力破解zip文件的功能,大家可以看到只有十几行的代码。下面我们为了提升程序的可用性,重构一下这个脚本,利用函数划分功能。

首先定义一个extractFile函数,该函数接收三个参数,一个zipfile对象,解压的目标路径,密码,如果解密成功则返回密码。

def extractFile(toPath,zFile,password):

try:

zFile.extractall(path=toPath,pwd=password);

return password;

except Exception,e:

return;

下面我们再声明一个main方法。

def main():

zFile = zipfile.ZipFile("/HOME/ZIPTEST/TEST.ZIP");

passFile = open(‘/HOME/ZIP/TEST/DICT.TXT‘);

for line in passFile.readlines():

password = line.strip(‘\N‘);

guess = extractFile("/HOME/",zFile,password);

if guess:

print(‘SCUCESS‘+password);

exit(0);

在main方法中,首先初始化了zipfile对象,然后打开字典文件,循环读取密码,传给extractFile方法调用。

分离 了两个方法之后,我们需要在程序的入口处调用main方法,完整代码如下:

import zipfile

def extractFile(toPath,zFile,password):

try:

zFile.extractall(path=toPath,pwd=password);

print(‘SCUCESS‘+password);

return password;

except Exception,e:

return;

def main():

zFile = zipfile.ZipFile("/HOME/ZIPTEST/TEST.ZIP");

passFile = open(‘/HOME/ZIPTEST/DICT.TXT‘);

for line in passFile.readlines():

password = line.strip(‘\N‘);

guess = extractFile("/HOME/",zFile,password);

if guess:

print(‘SCUCESS‘+password);

exit(0);

if __name__==‘__MAIN__‘:

main();

这样一来,代码清晰了很多,但是我们更换zip文件和字典文件的时候,还是需要修改代码,很不方便,正常的程序都应该可以传递参数的,ok,下面我们引入optparse库。

Python 有两个内建的模块用于处理命令行参数:

一个是 getopt,《Deep in python》一书中也有提到,只能简单处理 命令行参数;

另一个是 optparse,它功能强大,而且易于使用,可以方便地生成标准的、符合Unix/Posix规范的命令行说明。

首先先引入optparse模块,然后强制添加两个参数,zip文件名和字典文件名。先看代码:

def main():

parser = optparse.OptionParser("usage%prog "+\

"-f <zipfile> -d <dictFile>");

parser.add_option(‘-f‘,dest=‘zname‘,type=‘string‘,help=‘specify zip file‘);

parser.add_option(‘-d‘,dest=‘dname‘,type=‘string‘,help=‘specify dict file‘);

(options,args)=parser.parse_args();

if(options.zname==None)|(options.dname==None):

print parse.usage;

exixt(0);

else:

zname=options.zname;

dname=options.dname;

zFile = zipfile.ZipFile(zname);

passFile = open(dname);

for line in passFile.readlines():

password = line.strip(‘\n‘);

guess = extractFile("/home/",zFile,password);

if guess:

print(‘scucess‘+password);

exit(0);

首先初始化一个OptionParser对象,然后添加两个选项——“-f”和“-d”。之后在程序运行的时候通过parse_args方法获取输入的参数,如果参数为空,则打印使用方法,退出程序。

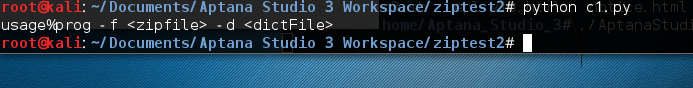

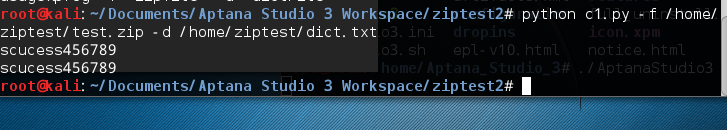

下面使用终端来测试这个程序。

无参数情况下:

输入参数:

这个程序本身并没有什么难点,但是通过这个入门案例,我们可以体验Python编程的基本方法,如何查看帮助文档,如何引入模块,初始化对象,操作zip文件,打开本地文件,命令行参数设置。

原书中,作者有为程序增加多线程的例子,但是实在是太过于粗暴,容易误导大家都多线程的使用,所以我这篇文章直接略过了。

之后的文章,我们会在此基础上继续深入,敬请期待。

网络安全交流qq群:147098303

更多python黑客编程内容,关注我的微信订阅号,xuanhun521,为您持续推送:

标签:

原文地址:http://blog.csdn.net/xuanhun521/article/details/51374976