标签:

sqlmap可以批量扫描包含有request的日志文件,而request日志文件可以通过burpsuite来获取,

因此通过sqlmap结合burpsuite工具,可以更加高效的对应用程序是否存在SQL注入漏洞进行地毯式的扫描。

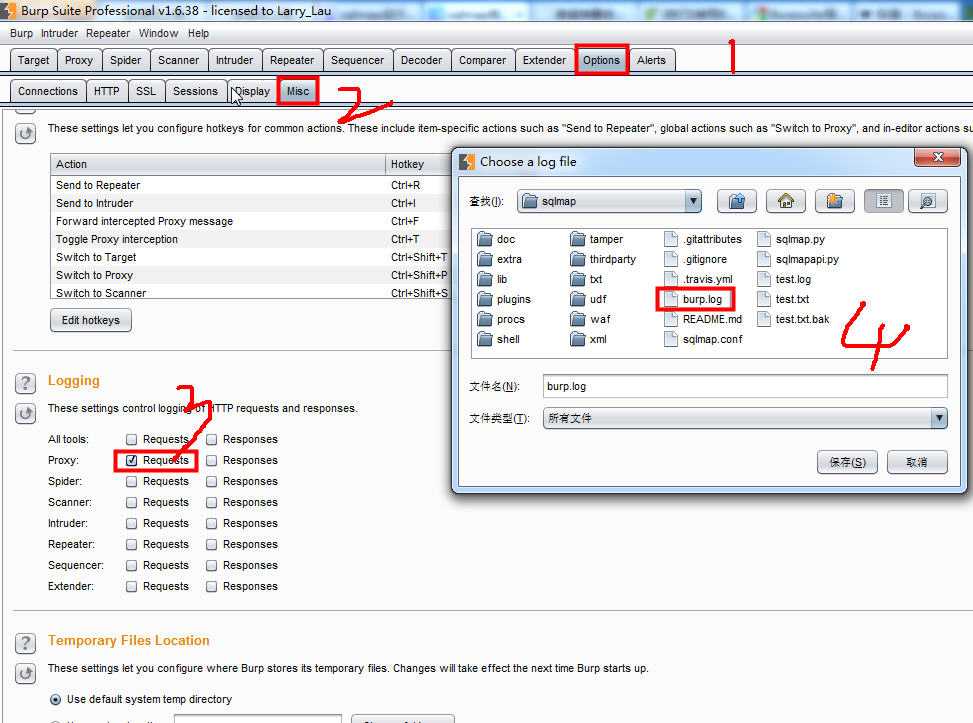

1.首先是burp设置记录log,文件名就随便填一个了。

2.把记录的log文件放sqlmap目录下

3.sqlmap读log自动测试:

python sqlmap.py -l 文件名 --batch -smart

batch:自动选yes。

smart:启发式快速判断,节约时间。

4.最后能注入的url会保存到out文件夹下

注意:log文件中如果有sqlmap无法读取的字符(ascii码之外的字符)会读取失败。

1.配置burpsuite下记录所有的request记录,并保存在指定文件夹。

因为windows下sqlmap工具需要使用python,所以我的sqlmap路径放在了D:\mysoft\Python\sqlmap下面,

而收集request的记录文件则命名为D:\mysoft\Python\sqlmap\burp.log文件。

2. 执行命令:sqlmap.py -l burp.log --batch -smart 即可对burp.log中保存的所有request进行注入扫描。

Batch:会自动选择yes

Smart:启发式快速判断,节约时间。

window版的sqlmap最后能注入的URL都会保存到C:\Users\Administrator\.sqlmap文件夹下。

标签:

原文地址:http://www.cnblogs.com/qmfsun/p/5654192.html