标签:

分析所用软件下载:Wireshark-win32-1.10.2.exe

阅读导览

下载并安装网络装包软件Wireshark-win32-1.10.2

安装软件所需环境 WinPcap

打开Wireshark软件,熟悉操作界面及功能

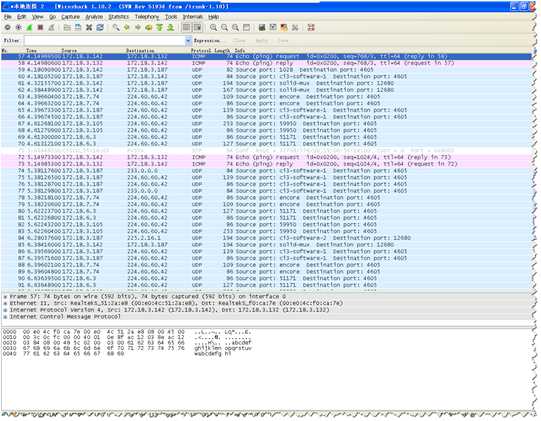

(1)抓取 ping 应用获取以太网链路数据帧

开始抓包

Ping 当前实验室某计算机的ip:172.18.3.132

停止抓包,获取ping 应用的获取以太网链路数据帧

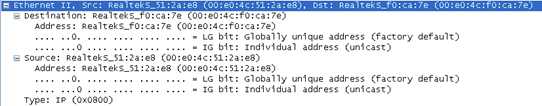

(2)抓取 http 应用的以太网链路数据帧

开始抓包

访问西南大学主页:www.swu.edu.cn

停止抓包,筛选并获取http 应用的以太网链路数据帧

1. 获取以太网链路数据帧的结果

(1)获取到ping 应用的以太网链路数据帧:

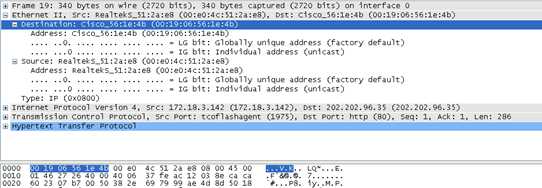

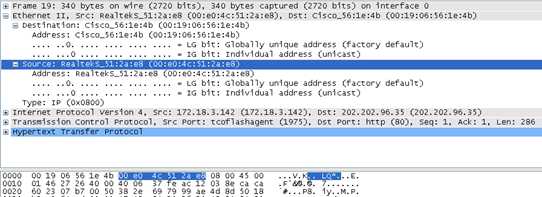

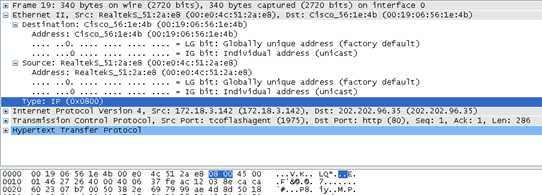

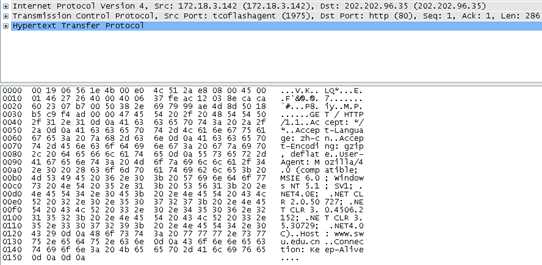

(2)获取到http应用的以太网链路数据帧:

4. 分析以太网链路数据帧格式与内容

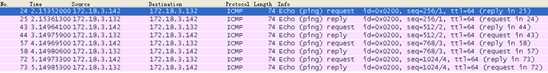

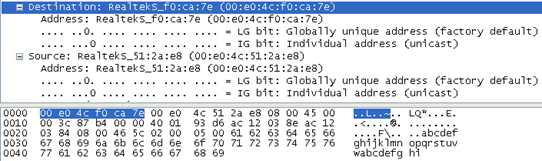

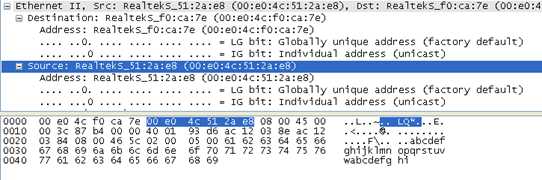

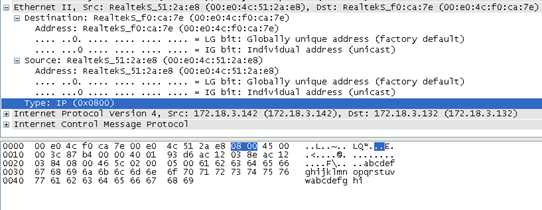

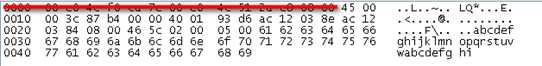

(1)ping 应用的以太网链路数据帧

目的地址:00 e0 4c f0 ca 7e(6个字节)

源地址:00 e0 4c 51 2a e8(6个字节)

类型:08 00(2个字节)

数据: 4500003c87b40000400193d6ac12038eac1203840800465c020005006162636465666768696a6b6c6d6e6f7071727374757677616263646566676869

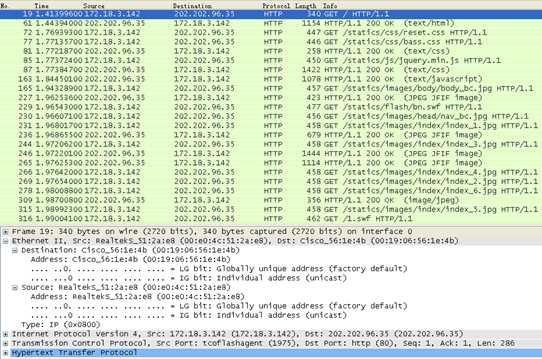

(2)http应用的以太网链路数据帧

目的地址:00 19 06 56 1e 4b(6个字节)

源地址:00 e0 4c 51 2a e6(6个字节)

类型:08 00类型(2个字节)

数据: 4500014627264000400637feac12038ecaca602307b70050382e697999ae4d8d5018b5c9f4ad0000474554202f20485454502f312e310d0a4163636570743a202a2f2a0d0a4163636570742d4c616e67756167653a207a682d636e0d0a4163636570742d456e636f64696e673a20677a69702c206465666c6174650d0a557365722d4167656e743a204d6f7a696c6c612f342e302028636f6d70617469626c653b204d53494520362e303b2057696e646f7773204e5420352e313b205356313b202e4e4554342e30453b202e4e455420434c5220322e302e35303732373b202e4e455420434c5220332e302e343530362e323135323b202e4e455420434c5220332e352e33303732393b202e4e4554342e3043290d0a486f73743a207777772e7377752e6564752e636e0d0a436f6e6e656374696f6e3a204b6565702d416c6976650d0a0d0a

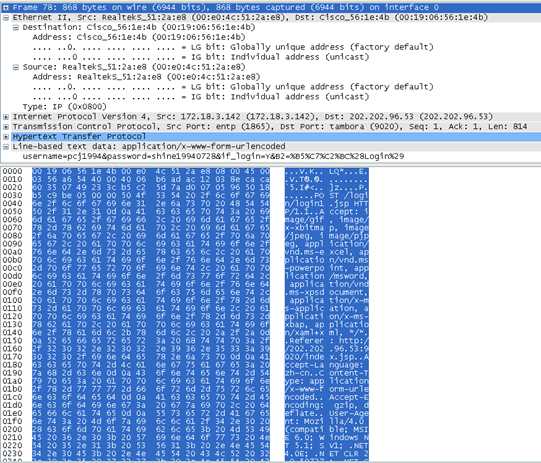

(3)校园网登录过程的以太网链路数据帧格式与内容

目的地址:00 19 06 56 1e 4b (6个字节)

源地址:00 e0 4c 51 2a e8(6个字节)

类型:08 00(2个字节)

数据:

45000356a65440004006b6adac12038ecaca60350749233cb5c25d7ad00705965018b5c9be050000504f5354202f6c6f67696e2f6c6f67696e312e6a737020485454502f312e310d0a4163636570743a20696d6167652f6769662c20696d6167652f782d786269746d61702c20696d6167652f6a7065672c20696d6167652f706a7065672c206170706c69636174696f6e2f766e642e6d732d657863656c2c206170706c69636174696f6e2f766e642e6d732d706f776572706f696e742c206170706c69636174696f6e2f6d73776f72642c206170706c69636174696f6e2f766e642e6d732d787073646f63756d656e742c206170706c69636174696f6e2f782d6d732d6170706c69636174696f6e2c206170706c69636174696f6e2f782d6d732d786261702c206170706c69636174696f6e2f78616d6c2b786d6c2c202a2f2a0d0a526566657265723a20687474703a2f2f3230322e3230322e39362e35333a393032302f696e6465782e6a73700d0a4163636570742d4c616e67756167653a207a682d636e0d0a436f6e74656e742d547970653a206170706c69636174696f6e2f782d7777772d666f726d2d75726c656e636f6465640d0a4163636570742d456e636f64696e673a20677a69702c206465666c6174650d0a557365722d4167656e743a204d6f7a696c6c612f342e302028636f6d70617469626c653b204d53494520362e303b2057696e646f7773204e5420352e313b205356313b202e4e4554342e30453b202e4e455420434c5220322e302e35303732373b202e4e455420434c5220332e302e343530362e323135323b202e4e455420434c5220332e352e33303732393b202e4e4554342e3043290d0a486f73743a203230322e3230322e39362e35333a393032300d0a436f6e74656e742d4c656e6774683a2037370d0a436f6e6e656374696f6e3a204b6565702d416c6976650d0a43616368652d436f6e74726f6c3a206e6f2d63616368650d0a436f6f6b69653a204a53455353494f4e49443d34353033323441353346363630343643394331414633364632464239383334380d0a0d0a757365726e616d653d70636a313939342670617373776f72643d7368696e6531393934303732382669********************42323d2542352543372543322542432532384c6f67696e253239

其中加粗部分为抓取到得用户名与密码,该方式传输的密码字段为明文传输,未加密,不安全!

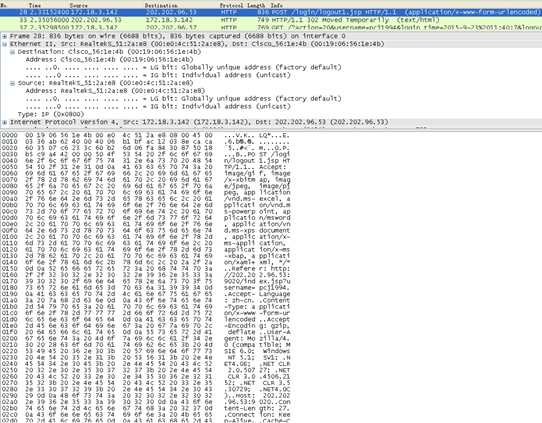

(4)校园网退出登录过程的以太网链路数据帧格式与内容

目的地址:00 19 06 56 1e 4b (6个字节)

源地址:00 e0 4c 51 2a e8 (6个字节)

类型:08 00(2个字节)

数据:

45000336ab6240004006b1bfac12038ecaca603507c6233c60b26d06fa8430875018b5c9a4420000504f5354202f6c6f67696e2f6c6f676f7574312e6a737020485454502f312e310d0a4163636570743a20696d6167652f6769662c20696d6167652f782d786269746d61702c20696d6167652f6a7065672c20696d6167652f706a7065672c206170706c69636174696f6e2f766e642e6d732d657863656c2c206170706c69636174696f6e2f766e642e6d732d706f776572706f696e742c206170706c69636174696f6e2f6d73776f72642c206170706c69636174696f6e2f766e642e6d732d787073646f63756d656e742c206170706c69636174696f6e2f782d6d732d6170706c69636174696f6e2c206170706c69636174696f6e2f782d6d732d786261702c206170706c69636174696f6e2f78616d6c2b786d6c2c202a2f2a0d0a526566657265723a20687474703a2f2f3230322e3230322e39362e35333a393032302f696e6465782e6a73703f757365726e616d653d70636a313939340d0a4163636570742d4c616e67756167653a207a682d636e0d0a436f6e74656e742d547970653a206170706c69636174696f6e2f782d7777772d666f726d2d75726c656e636f6465640d0a4163636570742d456e636f64696e673a20677a69702c206465666c6174650d0a557365722d4167656e743a204d6f7a696c6c612f342e302028636f6d70617469626c653b204d53494520362e303b2057696e646f7773204e5420352e313b205356313b202e4e4554342e30453b202e4e455420434c5220322e302e35303732373b202e4e455420434c5220332e302e343530362e323135323b202e4e455420434c5220332e352e33303732393b202e4e4554342e3043290d0a486f73743a203230322e3230322e39362e35333a393032300d0a436f6e74656e742d4c656e6774683a2032370d0a436f6e6e656374696f6e3a204b6565702d416c6976650d0a43616368652d436f6e74726f6c3a206e6f2d63616368650d0a436f6f6b69653a204a53455353494f4e49443d34353033323441353346363630343643394331414633364632464239383334380d0a0d0a42323d2543442543422542332546362532384c6f676f7574253239

(3)与(4)的网页一样,目的地址与源地址一样,只是传输数据不同,(3)是登录,(4)是退出

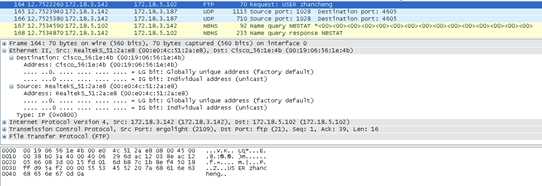

(5)FTP登录过程的以太网链路数据帧格式与内容

目的地址:00 19 06 56 1e 4b (6个字节)

源地址:00 e0 4c 51 2a e8 (6个字节)

类型:08 00(2个字节)

数据:

45000038b03a40004006296dac12038eac120566083d0015fd016db87c1b8ef45018ffd95af2000055534552207a68616e6368656e670d0a

从以上分析以太网链路数据帧格式与内容的过程中,发现部分网站的用户名密码采用明文传输,很容易被抓取到,非常不安全,这些网站应该改进传输方式!

分析Ethernet标准和Ieee802.3标准规定的MAC层帧结构

标签:

原文地址:http://www.cnblogs.com/leftshine/p/5698809.html