标签:

补丁来源:阿里云云盾自研

漏洞描述:dedecms的变量覆盖漏洞导致注入漏洞,/include/filter.inc.php这个文件在系统配置文件之后,里面有foreach循环创建变量,所以可以覆盖系统变量, 在/member目录的大部分文件都包含这么一个文件,也就是说/member目录的大部分文件都受此漏洞影响可以覆盖系统变量

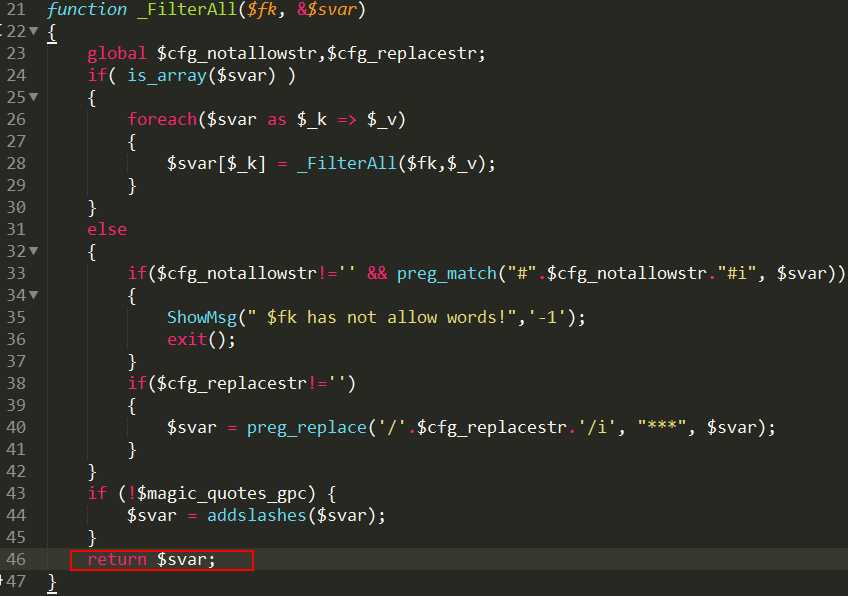

搜索如下代码(46行):

return $svar;

如下图:

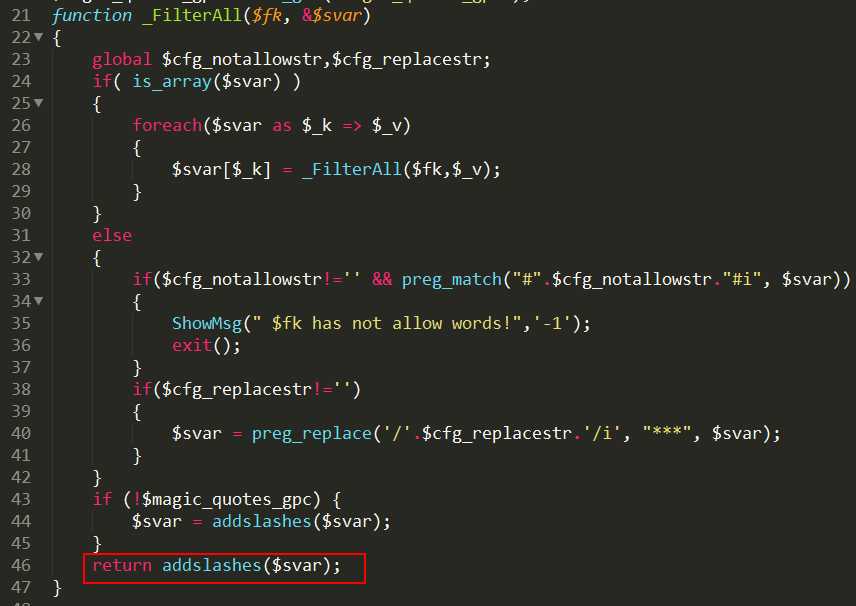

修改 46 行代码,修改代码如下:

return addslashes($svar);

修改后如下图

补丁来源:阿里云云盾自研

漏洞描述:dedecms会员中心注入漏洞

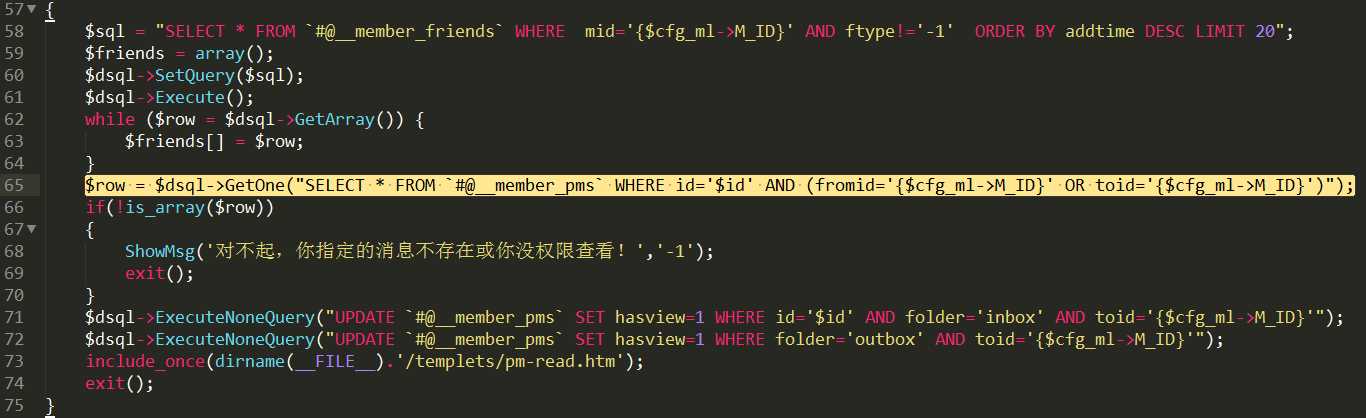

搜索如下代码(65 行):

$row = $dsql->GetOne("SELECT * FROM `#@__member_pms` WHERE id=‘$id‘ AND (fromid=‘{$cfg_ml->M_ID}‘ OR toid=‘{$cfg_ml->M_ID}‘)");

如下图:

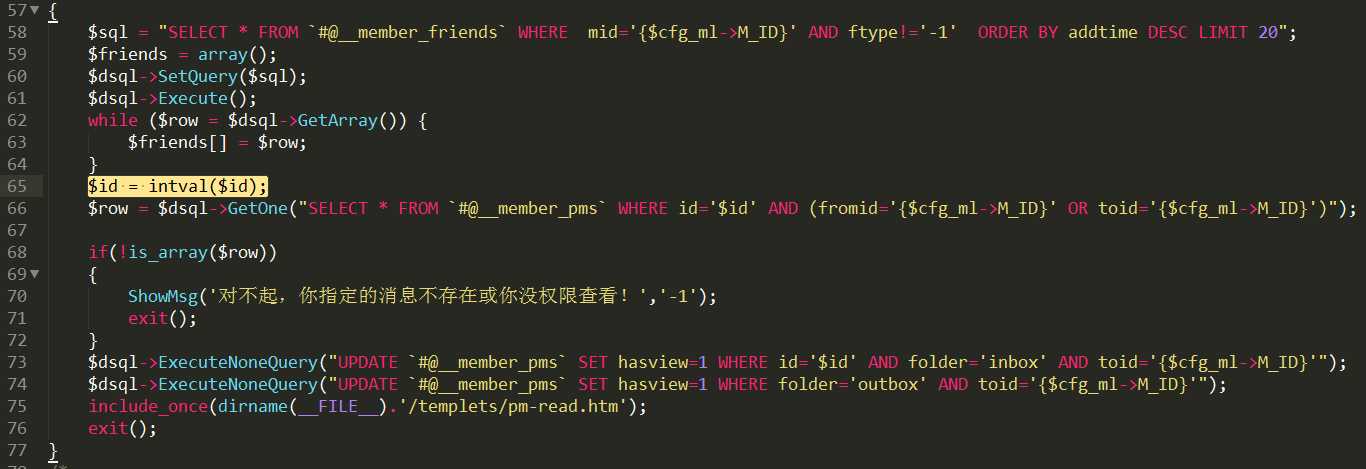

在 65 行代码前,添加代码如下:

$id = intval($id);

修改后如下图

补丁来源:阿里云云盾自研

漏洞描述:dedecms会员中心注入漏洞

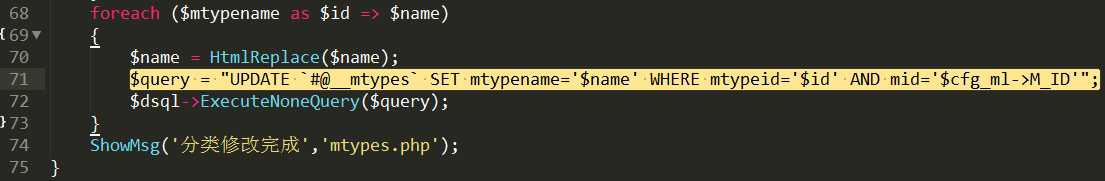

搜索如下代码(71 行):

$query = "UPDATE `#@__mtypes` SET mtypename=‘$name‘ WHERE mtypeid=‘$id‘ AND mid=‘$cfg_ml->M_ID‘";

如下图:

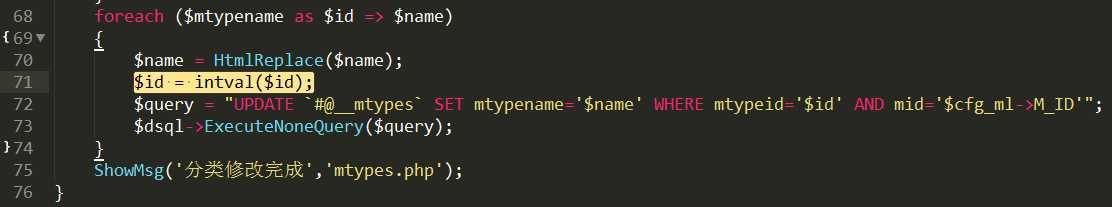

在 71 行代码前,添加代码如下:

$id = intval($id);

修改后如下图

dedecms注入漏洞filter.inc.php,pm.php,mtypes.php的解决方法

标签:

原文地址:http://www.cnblogs.com/itwo/p/5723313.html