标签:

补丁来源:阿里云云盾自研

漏洞描述:dedecms的/plus/advancedsearch.php中,直接从sqlhash]获取值作为$query带入SQL查询,这个漏洞的利用前提是session.auto_start = 1即开始了自动SESSION会话,云盾团队在dedemcs的变量注册入口进行了通用统一防御,禁止SESSION变量的传入

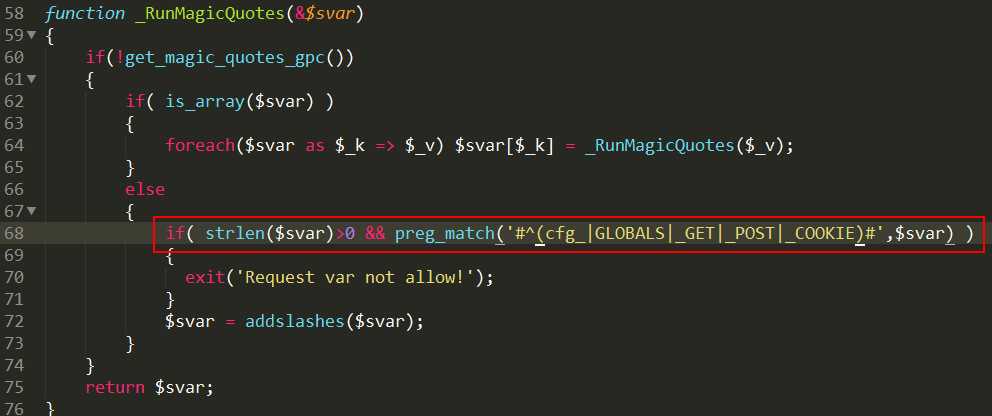

搜索如下代码(68行):

if( strlen($svar)>0 && preg_match(‘#^(cfg_|GLOBALS|_GET|_POST|_COOKIE)#‘,$svar) )

如下图:

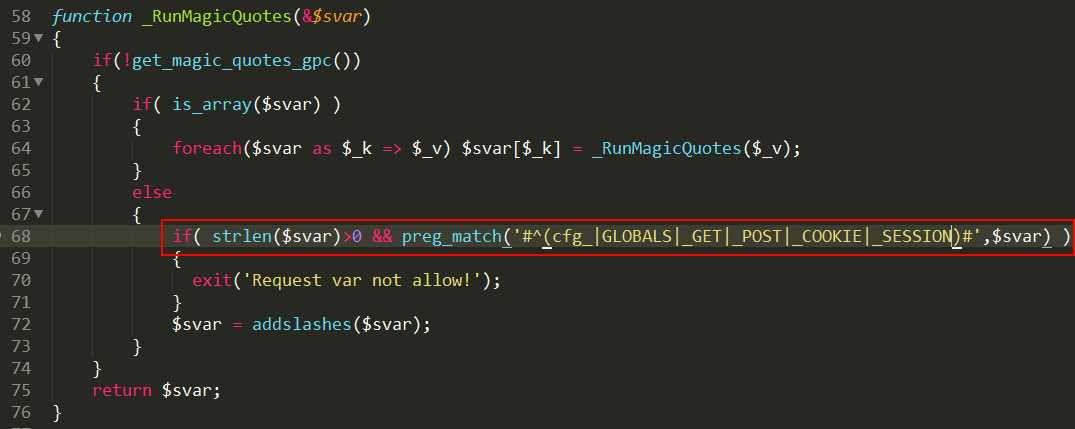

替换 68 行代码,替换代码如下:

if( strlen($svar)>0 && preg_match(‘#^(cfg_|GLOBALS|_GET|_POST|_COOKIE|_SESSION)#‘,$svar) )

修改后如下图

dedecms SESSION变量覆盖导致SQL注入common.inc.php的解决方法

标签:

原文地址:http://www.cnblogs.com/itwo/p/5723270.html