标签:代码 XML 文件 .so文件 学习 img bsp 软件 目录

1. 懂Java Android开发。

2. 懂NDK ,C 语言 Android 动态链接库.SO开发。

3. 懂Android反编译Smali 语法。

4. 懂adb 和 jdb 等等工具使用。

5. 懂IDA 调试(远程动态调试APK和本地静态调试.SO文件)

6. 懂Arm汇编语法(因为移动设备芯片是Arm架构的,不是Intel的芯片,不是x86汇编,是Arm汇编)。

7. 懂APK的打包解包流程。

8. 其他工具使用(改之理,Apk killer,Android模拟器)等等等等。

9. 懂文件格式类似PE格式,例如:ELF,和Android文件格式等等。

以上的均为Android 逆向的基本条件,想学的童鞋,可以按照上面的学习,也可以自行查找!

以上内容哪里不会只能自己补充知识啦,太多,讲不完!!!

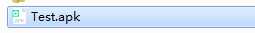

直接鼠标右键解压到….不需要修改后缀名也可以的。

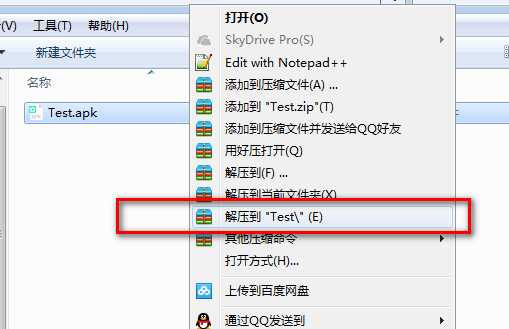

解压出来是这个样子的,这是Android的文件目录,具体每个文件夹是什么作用可以自行查找一下,看到没有lib类似的目录说明没有.SO这样的动态链接库,那么这个软件就比较容易逆向分析,因为都是Smali 和 Java代码比较容易看懂。

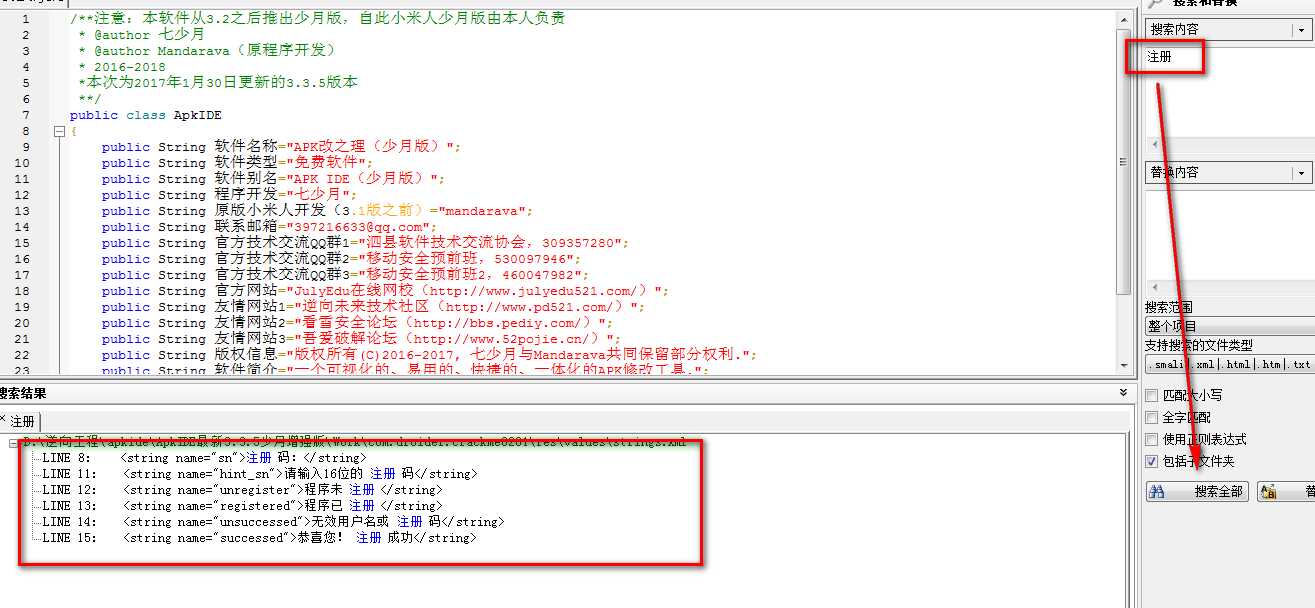

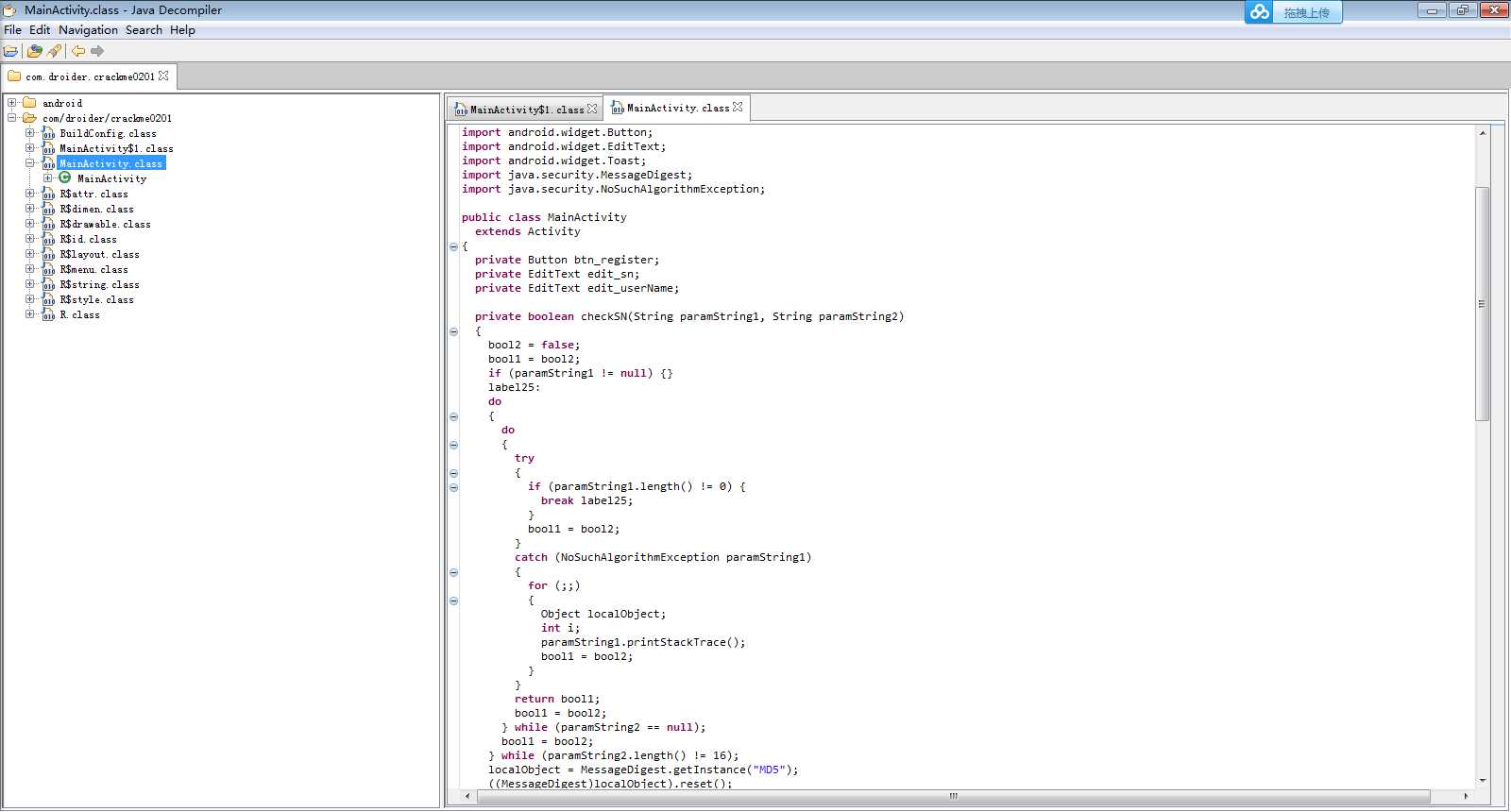

打开后如下图所示。

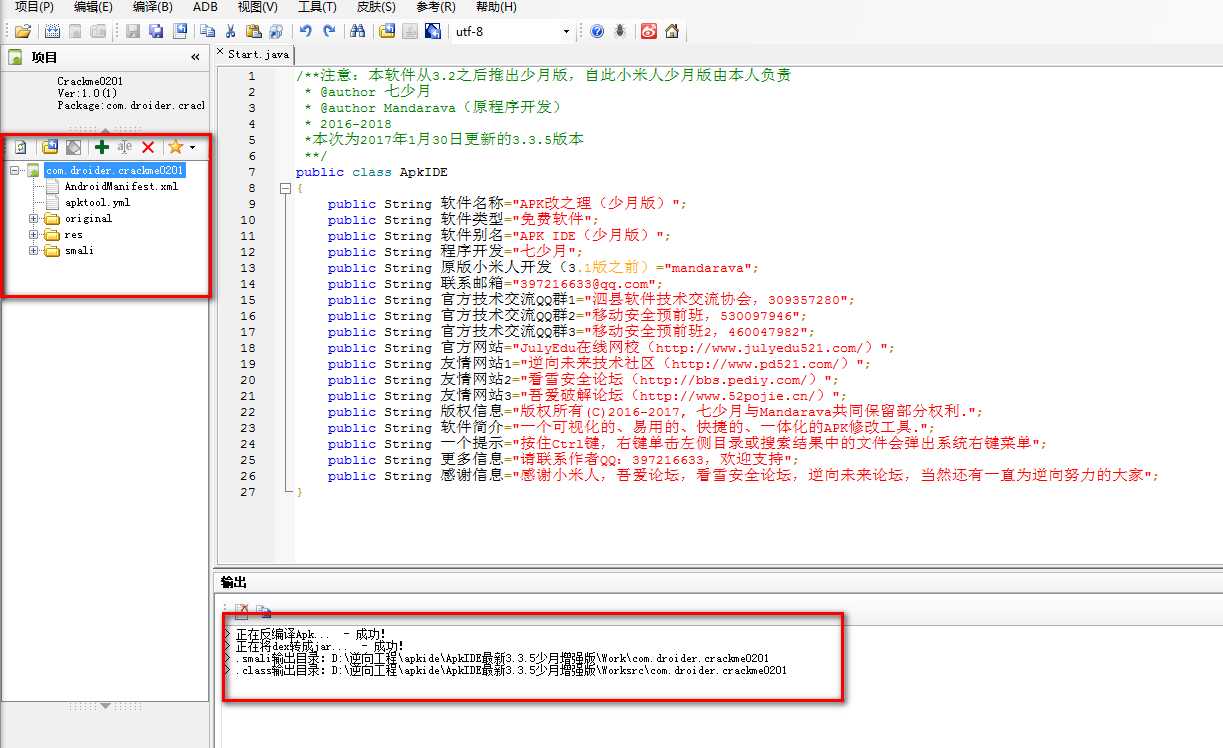

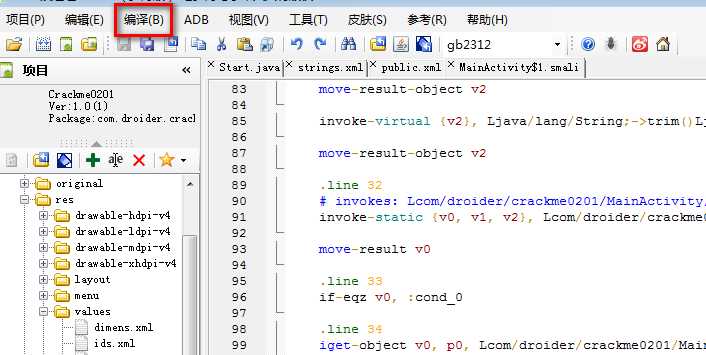

如下图搜索要破解APK的字符串。

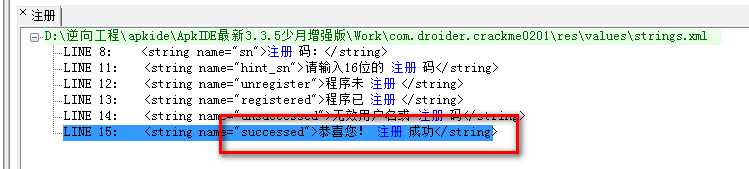

因为这是一个xml格式的文本,successed 对应的 恭喜您,所以有可能是突破口,所以继续搜索successed。

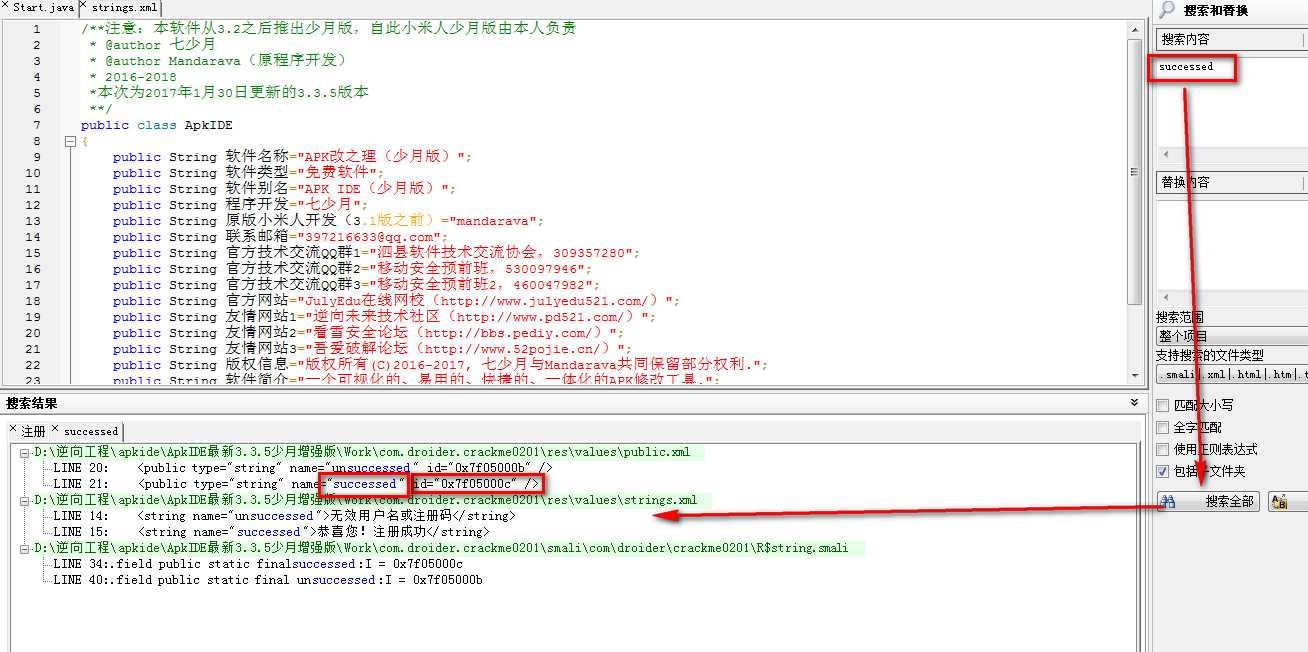

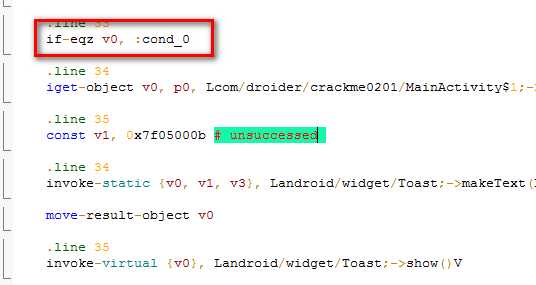

找到一个id,因为Android程序里面就是这样分配的,所以我们接下来查找id的值也就是0x7f05000c。

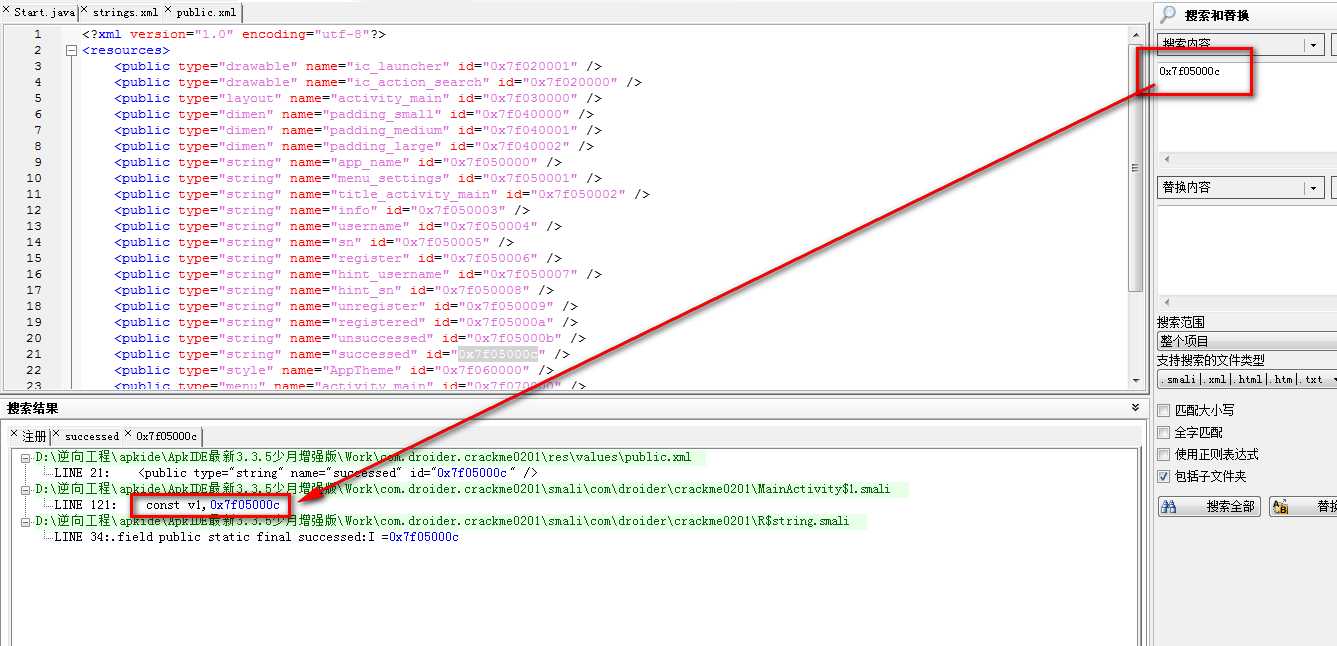

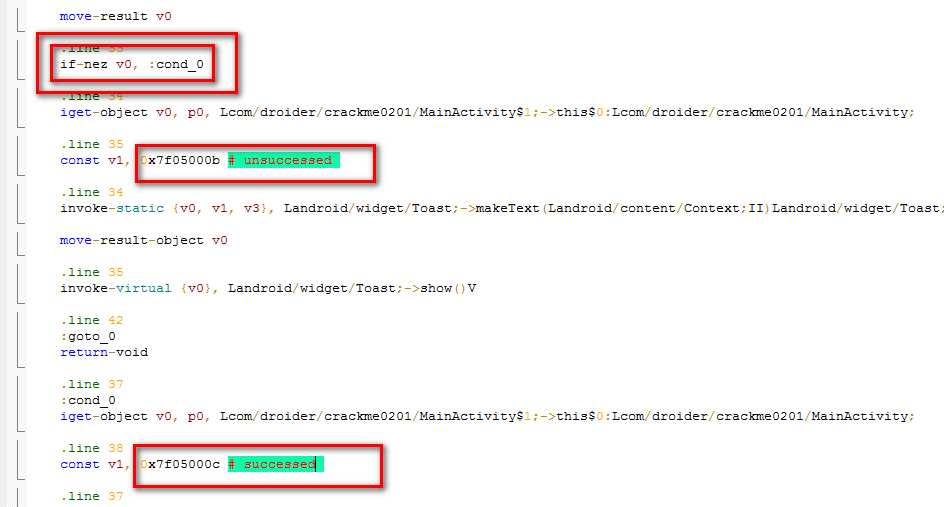

找到一句const v1, 0x7f05000c 这是Smali语法,和汇编类似,是把0x7f05000c放到v1寄存器里面,所以v1就为恭喜您这句话。

如上图那个 if-nez 由名字可知道 他的意思是 如果 v0 这个寄存器不等于0就跳转。就跳转到了cond_0这个位置,刚好调到恭喜您的位置,所以我们让这个跳转实现就可以了,方法好多。我们也可以结合源码分析。

点击按钮(如下图)。

会出现源码,可以结合分析。

只要把if-nez 改成 if-eqz就行啦。

显示已注册,成功破解。

Android逆向分析入门,这个比较简单,容易学习。

因为无壳无.SO分析起来较为容易,适合入门。

入门:先学会Smali语法,学会改之理的使用,最好会写Android程序。

标签:代码 XML 文件 .so文件 学习 img bsp 软件 目录

原文地址:http://www.cnblogs.com/ONDragon/p/ONDragon.html