SELinux:Security-EnhancedLinux,是美国国家安全局(NSA)基于“域-类型”模型(domain-type)的强制访问控制(MAC)的实现。在这种访问控制体系的限制下,进程只能访问那些在它的任务中所需要地文件。SELinux在2.6版本及之后的Linux内核中提供,并工作于Linux内核中。SELinux在类型强制服务器中合并了多级安全性或一种可选的多类策略,并采用了基于角色的访问控制概念,SELinux提供了比传统的UNIX权限更好的访问控制。

DAC:DiscretionaryAccess Control,自主访问控制。自主访问控制是一种最为普遍的访问控制手段,用户可以按自己的意愿对系统的参数做适当修改以决定哪些用户可以访问他们的文件。

MAC:MandatoryAccess Control,强制访问控制。用于将系统中的信息分密级和类进行管理,以保证每个用户只能访问到那些被标明可以由他访问的信息的一种访问约束机制。其中多级安全(MultiLevel Secure, MLS)就是一种强制访问控制策略。

SELinux有两种工作级别:

strict:每个进程都受到SELinux的控制

targeted:仅有限个进程受到SELinux控制,只监控容易被入侵的进程

显示文件的安全上下文:# ls -Z --> system_u:object_r:etc_t:s0

SELinux为每个文件提供了安全标签,也为进程提供了安全标签:

user:role:type

user:SELinux的user

role:角色

type:类型

SELinux规则库:哪种域能访问哪种或哪些类型内的文件

SELinux的状态:

enforcing:强制,每个受限的进程都必然受限

permissive:启用,每个受限的进程违规操作不会被禁止,但会被记录于/var/log/audit/audit.log审计日志中

disabled:关闭

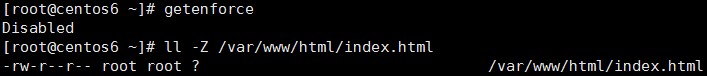

获取SELinux的当前状态:# getenforce

设置SELinux的状态(立即生效,重启系统后无效):

设置为enforcing:# setenforce 1

设置为permissive:# setenforce 0

如果当前系统的SELinux处于disabled状态,需要改成enforcing或者permissive状态,必须重启服务器,才能生效

启动过程如下:

修改配置文件/etc/selinux/config(非立即生效,重启系统后永久有效):

SELINUX={ disabled | enforcing | permissive }

给文件重新打标:

改变文件SELinux安全上下文:chcon

chcon [OPTION]... CONTEXT FILE...

chcon [OPTION]... [-u USER] [-r ROLE] [-t TYPE] FILE...

chcon [OPTION]... --reference=RFILE FILE...

-R:递归打标

示例:通过SELinux限制httpd服务的运行

# yum -y install httpd

# service httpd start

# ss -tunlp | grep 80

创建测试页:

# vim /var/www/html/index.html

<h1>192.168.1.145---Apache Test Page</h1>

查看测试页:

# vim /etc/selinux/config --> SELINUX=enforcing

# reboot

修改SELinux安全上下文:

正常显示的两种方法:

关闭SELinux:# setenforce 0 //从Enforcing 1 --> permissive 0

重打标签:# chcon -t httpd_sys_content_t /var/www/html/test.html

还原文件的默认标签(默认SELinux安全上下文):restorecon

restorecon [-R] /path/to/somewhere

取得SELinux布尔型规则:getsebool

getsebool [-a] [boolean]

设置SELinux布尔型规则:setsebool

setsebool [ -P] boolean value | bool1=val1 bool2=val2 ...

-P:修改的值会写入磁盘中的策略文件,永久有效

本文出自 “天道酬勤” 博客,请务必保留此出处http://qiuyue.blog.51cto.com/1246073/1941526

原文地址:http://qiuyue.blog.51cto.com/1246073/1941526