标签:相关 asp nec 结果 ges 存储 文件 import 技术分享

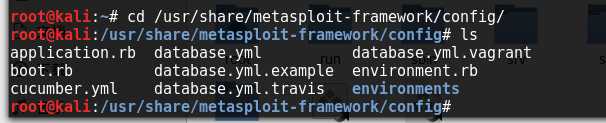

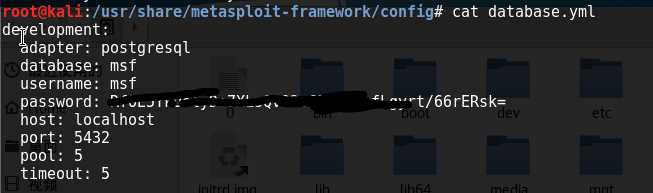

我们首先去这个目录下看database.yml文件内容:

下图是我们看到的的信息

接着打开metasploit,运行db_connect 指令链接数据库。格式为:

db_connect 用户名:密码@127.0.0.1:端口/数据库名

以我的为例,就是:

db_connect msf:密码@127.0.0.1:5432/msf

之后就连接database了。

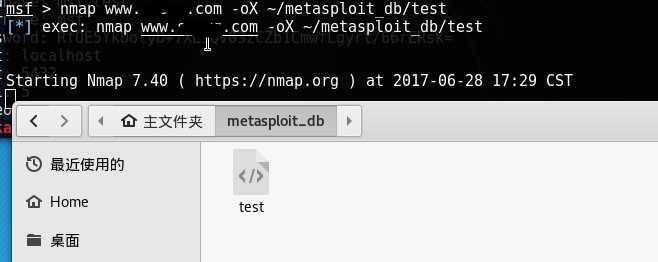

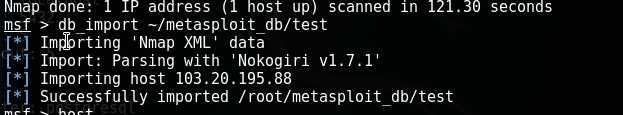

下面来进行nmap扫描并存储结果:

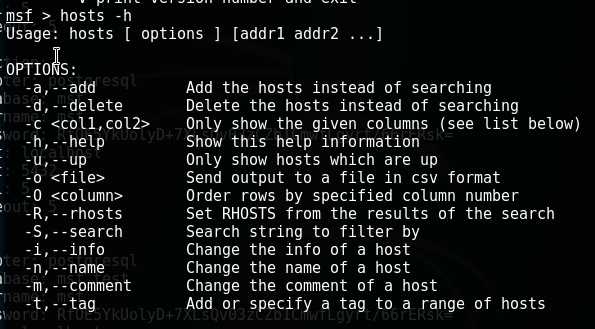

-oX 指令是将nmap结果存储到制定地点。我们存放的地点及内容如上图。等扫描完毕,就可以用db_import 指令将上面的结果导入。之后就可以进行分析查看了。

标签:相关 asp nec 结果 ges 存储 文件 import 技术分享

原文地址:http://www.cnblogs.com/DeerTrodis/p/7090823.html