标签:自己 shell tps ddb 验证码 收集 等等 过程 width

这个网站源码是我打 webug 里收集的靶场,但是由于我自己水平菜的不行,没搭建成功 = =!然后,我也就懒的搞,就给我一朋友,在他的公网服务器上搭上这个站,好让我玩玩。由于上次我朋友靶场发生挂黑页的事 = =!我只能全程打码了 = =!

打开靶场,我们看到这是一个 aspcms 的源码,这不废话吗 = =!本来就是 aspcms 的靶场,而且你 ? 还是白盒测试,但是,我们得佯装成啥都不知道的样子,恩,就这样。

打开靶场,我们看到这是一个 aspcms 的源码,这不废话吗 = =!本来就是 aspcms 的靶场,而且你 ? 还是白盒测试,但是,我们得佯装成啥都不知道的样子,恩,就这样。

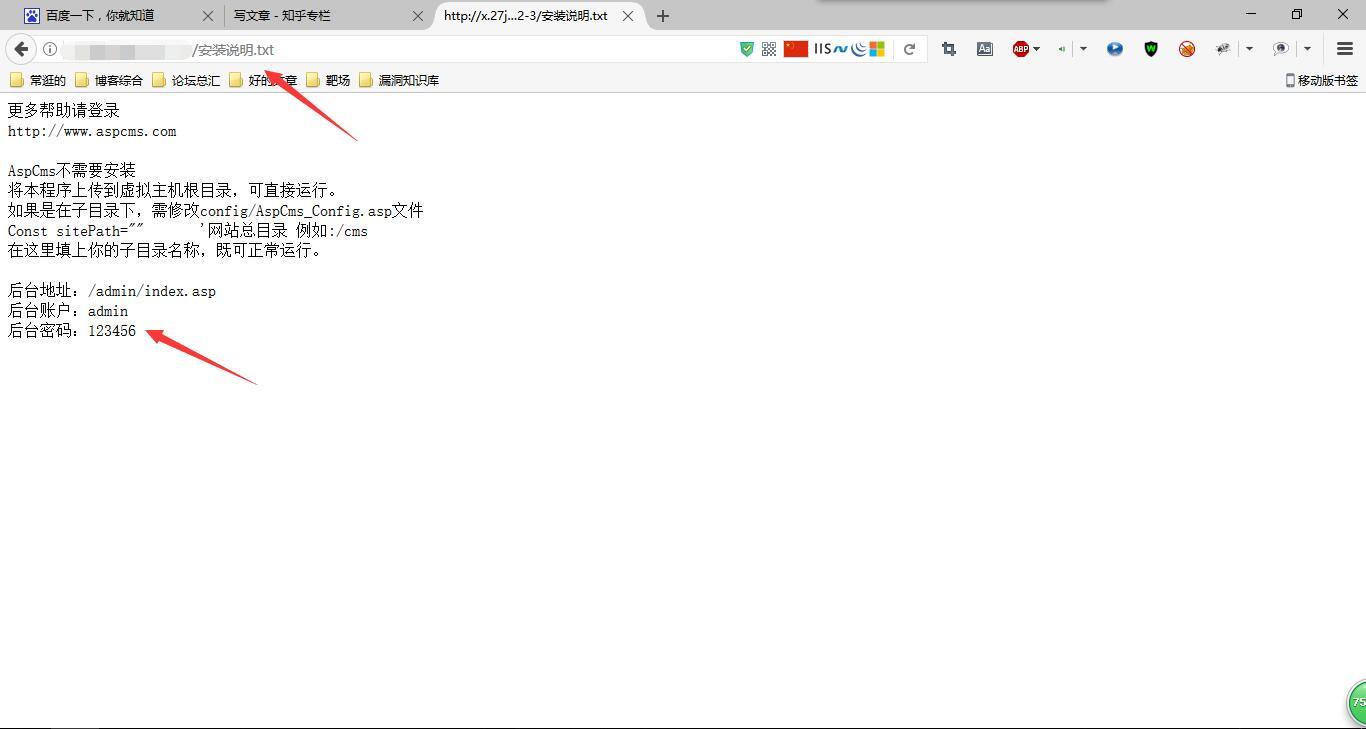

我们知道这是一个 aspcms 的源码,那就直接去后台,试试默认密码先。

我朋友连安装的 Txt 都没删 = =!直接省的我翻自己文件夹了。。。。

我朋友连安装的 Txt 都没删 = =!直接省的我翻自己文件夹了。。。。

不管 了,先试试先。

恩,故意给我找难度啊,还不给弄个默认密码 = =!

恩,故意给我找难度啊,还不给弄个默认密码 = =!

那算 了,我再试试常规的弱密码,毕竟这是管理员的通病。

好吧, admin admin , admin admin123 , admin admin888 , admin 123456 , 等等,都试了个遍,好吧,弱密码失败了。

好吧, admin admin , admin admin123 , admin admin888 , admin 123456 , 等等,都试了个遍,好吧,弱密码失败了。

但是我们发现一个特点,那就是。。。

验证码没有变化,那就说明这个后台是可以爆破的,但是我现在爆破?那肯定不啊,就是说一下这个可利用而已。

验证码没有变化,那就说明这个后台是可以爆破的,但是我现在爆破?那肯定不啊,就是说一下这个可利用而已。

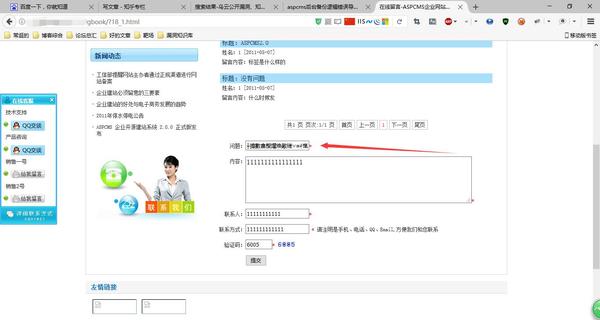

然后我回到前台,大概的把网站给看了一遍,因为我以前没玩过这个源码, 所以就先看看有什么明显的漏洞没有,当然,明显的,我没看到,就看到了一个留言板,估计可以 XSS 吧。

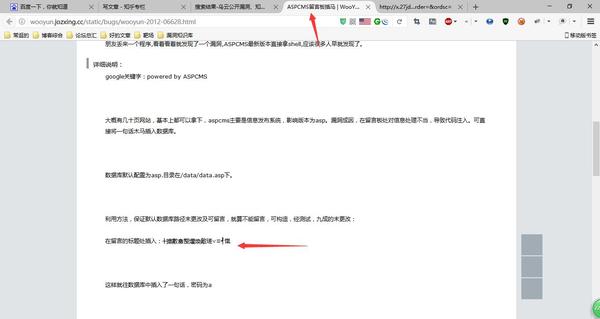

一般在渗透中,我们知道这个网站的 cms ,都会去查一下,这个 cms 是否存在历史漏洞 ,然后构造利用下,那我就先去查查看。

我懒的百度,都是直接去乌云里搜的,,,,看到存在五个,那就一个一个构造利用下试试呗。

我懒的百度,都是直接去乌云里搜的,,,,看到存在五个,那就一个一个构造利用下试试呗。

第一个 ,后台备份逻辑错误导致被注入一句话木马,额,说的这么高深,不就是通过留言板插一句话吗,而且留言板那个数据库正好是 asp 的后戳。

先看下插入的姿势,别插错了 = =!要不就尴尬了。

先看下插入的姿势,别插错了 = =!要不就尴尬了。

开插!

开插!

我插!然后再看下效果。

我插!然后再看下效果。

那就上菜刀,连连看看。

那就上菜刀,连连看看。

500 ,那就没搞了,再试试其他的漏洞。

500 ,那就没搞了,再试试其他的漏洞。

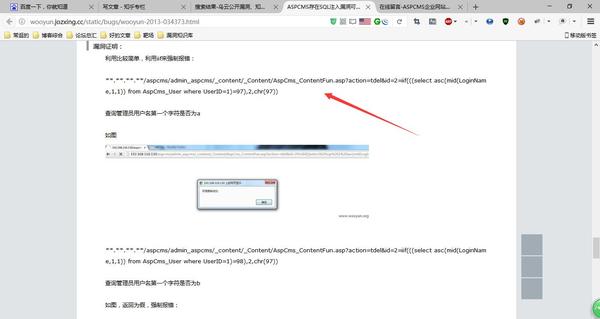

第二个,ASPCMS存在SQL注入漏洞可获取敏感信息 ,这个可以啊,都扯到 sql 注入了。

看下详情 = =!

那就直接套用下看看被。

那就直接套用下看看被。

直接套用肯定报错,目录就不对,我把目录给改改,然后回车一看,我的法克鱿!!!什么鬼 = =!

直接套用肯定报错,目录就不对,我把目录给改改,然后回车一看,我的法克鱿!!!什么鬼 = =!

然后界面就一片空白 。。。

我又仔细看 一下这个漏洞, md , 盲注 。。。。

我又仔细看 一下这个漏洞, md , 盲注 。。。。

不搞了,继续下一个 。。。

第三个, aspcms任意用户密码重置 ,重置个 luan 子啊,这个源码就一个后台能登录 。。。

继续放弃,,,

继续放弃,,,

第四个, ASPCMS留言板插马 这个不是和第一个一样吗,刷分的可耻啊。。。

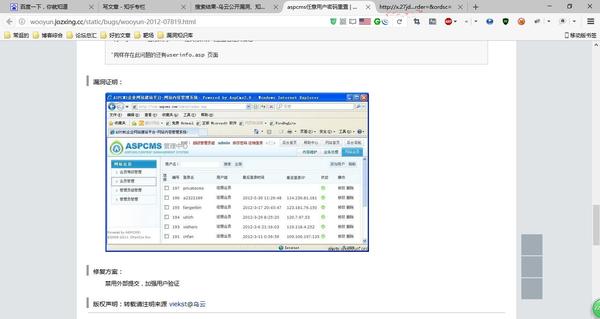

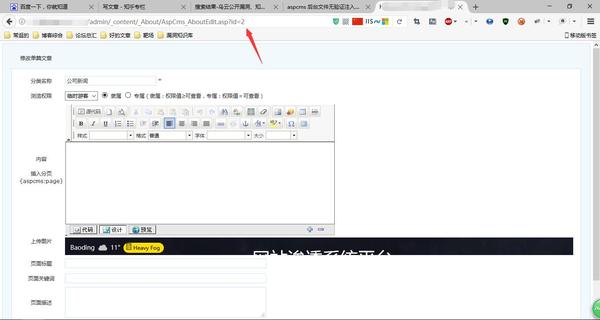

最后一个, aspcms 后台文件无验证注入+ cookies欺骗 ,看这这个通用可以啊,来看下详情。

最后一个, aspcms 后台文件无验证注入+ cookies欺骗 ,看这这个通用可以啊,来看下详情。

这个看着不赖,我就直接跑 sqlmap得了,毕竟懒的搞了,没意思了。

这个看着不赖,我就直接跑 sqlmap得了,毕竟懒的搞了,没意思了。

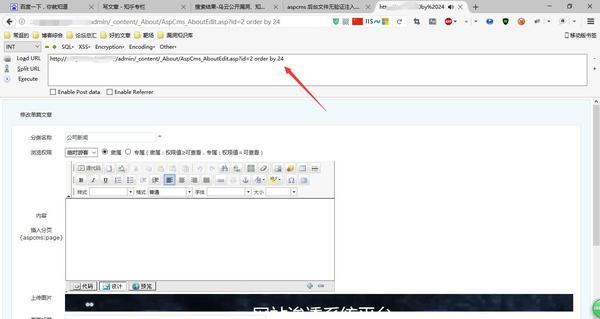

由于乌云漏洞库上的是 1 ,我的是 2,所以先截下图,提示一下。

由于乌云漏洞库上的是 1 ,我的是 2,所以先截下图,提示一下。

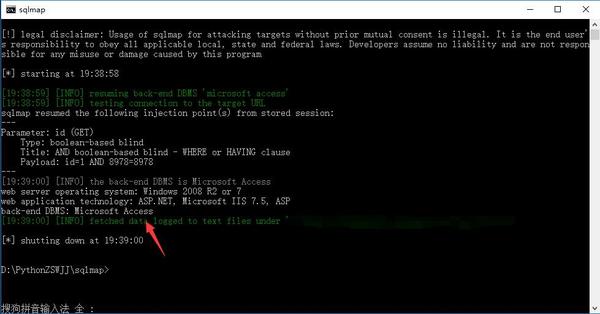

然后开跑 sqlmap ,跑起来 。

可以确定是个注入,而且是 Access 数据库,那就继续开跑吧。

可以确定是个注入,而且是 Access 数据库,那就继续开跑吧。

好吧,由于其数据库的表名的特殊性,我还是手工吧 = =!毕竟咱知道他的 cms ,相当于白盒了。

好吧,由于其数据库的表名的特殊性,我还是手工吧 = =!毕竟咱知道他的 cms ,相当于白盒了。

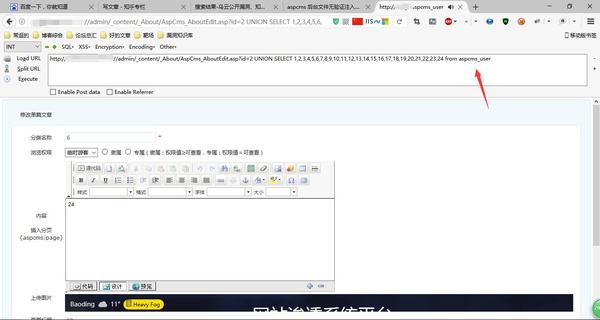

手工注入开始。。。

24个字段,那就联合查询搞。

24个字段,那就联合查询搞。

别问我杂知道这个表名的,这个问题看到现在,还不知道的话,就很那个啥了。

别问我杂知道这个表名的,这个问题看到现在,还不知道的话,就很那个啥了。

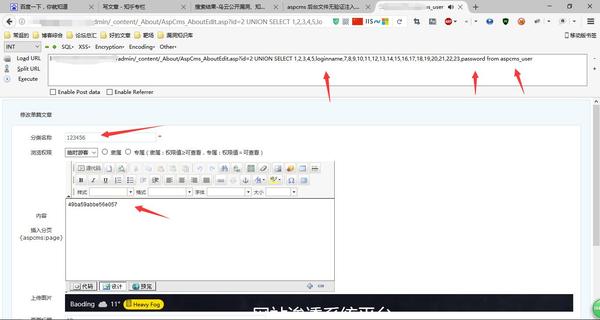

继续查数据。

额,不对,这个肯定不是管理员账号 = =!

额,不对,这个肯定不是管理员账号 = =!

杂注入个这个出来了 = =!再构造下语句查下 。。。

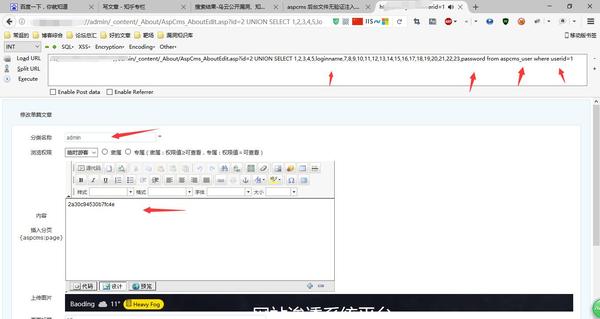

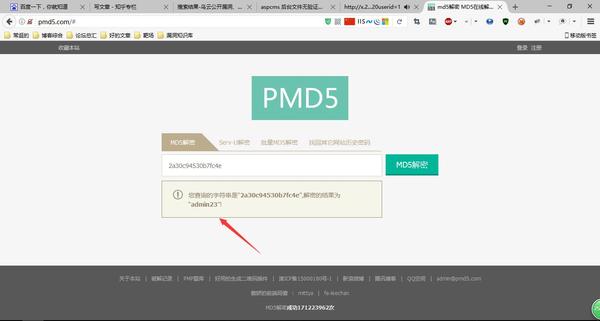

恩,这个才对,来去查下, md5 是几。

恩,这个才对,来去查下, md5 是几。

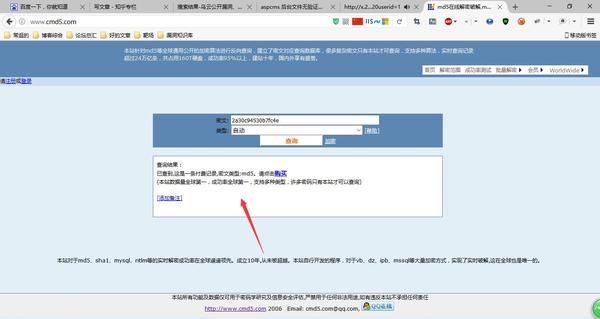

我 擦,付费个 luan 子 啊!我换个 md5 平台才查。

我 擦,付费个 luan 子 啊!我换个 md5 平台才查。

= = !原来还是弱密码 = =!不过话又说回来了,就这个弱密码,还好意思收费 ?

= = !原来还是弱密码 = =!不过话又说回来了,就这个弱密码,还好意思收费 ?

先进后台再说。。。

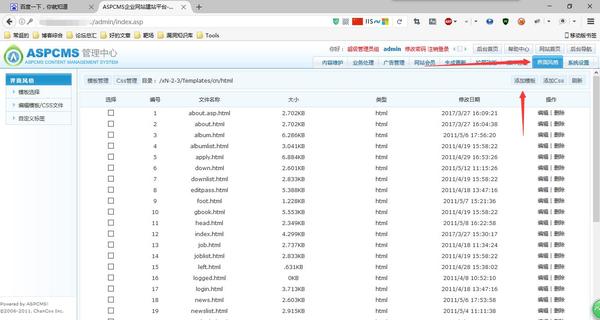

终于进来了,不容易啊。。。

终于进来了,不容易啊。。。

拿 webshell 的过程,我就不记录了,反正我个彩笔,把所有姿势都试了一个遍,都没成功,没法, iis 7.5 服务器。。。放弃了,不搞了。吃饭去,,,,

不存在解析漏洞,上传文件直接重命名,数据库有问题。抓包搞,不存在路径,自己添加路径直接爆错,一些网上写的姿势,试了一个遍,都没成功。。。。

我估计还是我太菜,总结完毕。

-----------------------------------------------------------------------------------------------------------------------

续更,我去问了问我那朋友,你那服务器杂回事,他说他服务器,不知道那个 zz 上传了一个僵尸马,害的他服务器出问题了,但是换个其他马就能行,所以我就又继续搞了。

首先进入界面风格。

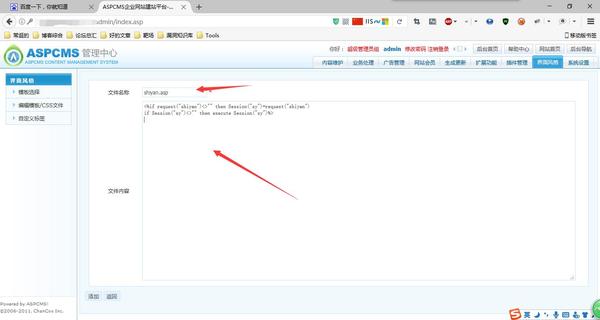

然后点击添加模板,并写入一句话。

然后点击添加模板,并写入一句话。

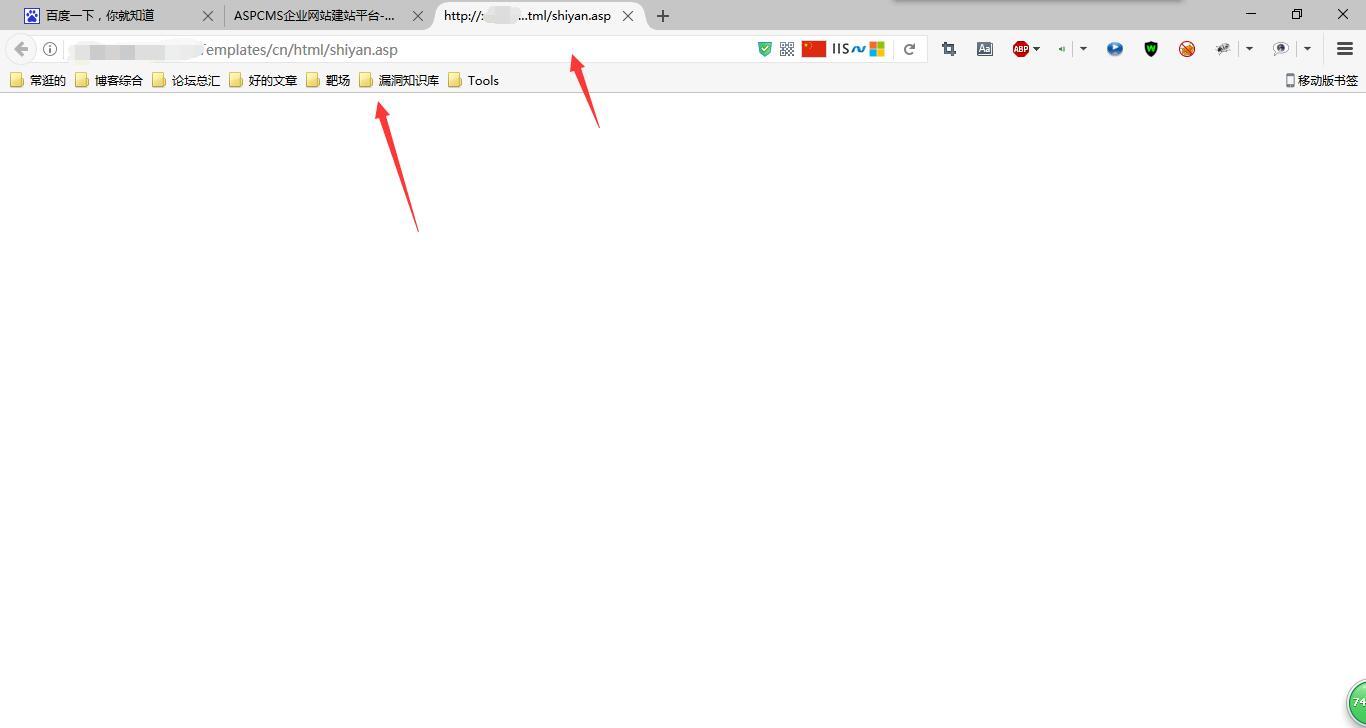

然后再查看下,执行 了没。

然后再查看下,执行 了没。

可以的,上菜刀!!!

可以的,上菜刀!!!

拿到 shell 了,最后一步,进后台,删一句话,毕竟,我是白帽子!#(斜眼笑.....)

标签:自己 shell tps ddb 验证码 收集 等等 过程 width

原文地址:http://www.cnblogs.com/dsli/p/7282963.html