首先确认安装了httpd服务,并且能正常运行。

[root@localhost ~]# netstat -utpln |grep httpd tcp 0 0 :::80 :::* LISTEN 7334/httpd [root@localhost ~]#

限制ip地址访问指定的网页,比如说我们的管理页面,让每人都看到,会泄露信息

1:限制ip的方式控制web访问权限:

(1) 修改httpd主配置文件/usr/local/httpd/conf/httpd.conf。我是编译安装的,具体位置还要看个人的安装位置。

配置文件内的内容会因安装方式yum或编译,配置的行数位置有所不同,注意

428 <Directory "/usr/local/awstats/wwwroot"> ##限制资源的路径 429 Options None 430 AllowOverride None 431 Order allow,deny ##先允许后拒绝,默认拒绝 432 Allow from 192.168.100.10 ##白名单,写在这里的IP地址或网段允许访问限制的资源 433 </Directory>

(2) 重启服务:

[root@localhost ~]# /etc/init.d/httpd restart httpd is restart ok! [root@localhost ~]#

(3) 访问验证:

首先在ip地址为192.168.100.10的vmnet1网卡上测试:

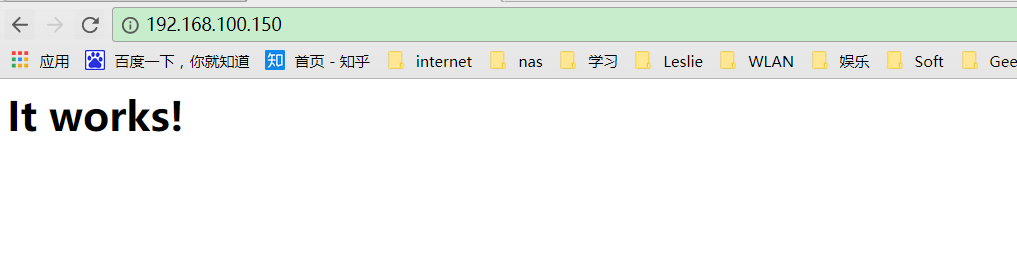

测试192.168.100.150/index.html 访问正常

测试日志分析平台: 访问正常

把vmnet1的网卡切换为192.168.100.10以外的任意ip地址测试: 我调成192.168.100.200

首先访问192.168.100.150/index.html 访问正常

访问192.168.100.150/aws.html 日志分析系统 发现没有权限访问

这是以限制ip的方式,限制我们的敏感资源不被访问,从而提高安全性能。我们还可以通过用户账号密码认证的方式,进一步提高安全性。

2:认证方式权限的控制:

(1) 创建认证的用户和密码:

htpasswd 是安装apache服务时自带的工具,生成认证的用户和密码信息

格式是:htpasswd -c 生成位置 认证用户 ##第一次生成带 -c 是格式化输入的意识 再添加时不需要

[root@localhost ~]# htpasswd -c /usr/local/httpd/conf/htpasswd admin ##生成认证的用户 New password: ##填写密码 Re-type new password: ##确认密码 Adding password for user admin [root@localhost ~]# htpasswd /usr/local/httpd/conf/htpasswd user ##再添加时候,不需要加-c 了 New password: Re-type new password: Adding password for user user [root@localhost ~]# cat /usr/local/httpd/conf/htpasswd admin:dIYknERqXv0Rw user:Yfy65hE3syNe2 ##将生成的认证信息 加入到组里。这个组里面的都可以访问限制的页面 [root@localhost ~]# vi /usr/local/httpd/conf/htgroups [root@localhost ~]# cat /usr/local/httpd/conf/htgroups administrator:admin

(2) 修改配置文件:

修改httpd的主配置文件以支持认证文件进行验证

vi /usr/local/httpd/conf/httpd.conf 428 <Directory "/usr/local/awstats/wwwroot"> 429 Options None 430 AllowOverride None 431 Order allow,deny 432 Allow from 192.168.100.10 433 AuthType Basic 434 AuthName "Log analysis system" ##登录时提示的信息 435 AuthBasicProvider file ##指定认证用户文件 436 AuthUserFile /usr/local/httpd/conf/htpasswd #认证用户文件位置 437 AuthGroupFile /usr/local/httpd/conf/htgroups ##认证用户组 438 Require group administrator ##认证组的名字 439 </Directory>

(3) 重启服务:

[root@localhost ~]# /etc/init.d/httpd restart httpd is restart ok!

(4) 测试:

当前测试机器的ip地址为192.168.100.200

访问192.168.100.150/index.html 正常访问

访问192.168.100.150/aws.html 无法访问,因为我们前面设置了限制ip的策略。

现在把测试主机的ip地址切换成192.168.100.10

访问 192.168.100.150/index.html

访问正常

访问192.168.100.150/aws.html

需要验证:

输入认证用户和密码:

到达日志分析界面 访问正常

本文出自 “向往技术的小白” 博客,请务必保留此出处http://lesliecheung.blog.51cto.com/12622169/1956566

原文地址:http://lesliecheung.blog.51cto.com/12622169/1956566