标签:最大 inf 网站页面 class 开启 index bug sina pre

签到题:

右键查看源代码,得到flag

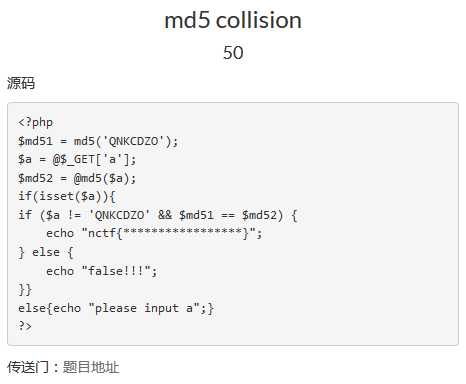

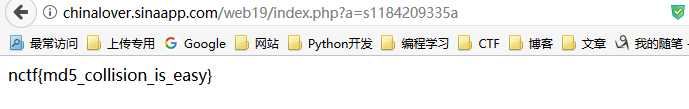

md5 collision:

传入的a的md5值要为0e开头的,但不能是QNKCDZO,百度一个0e开头的md5

得到flag

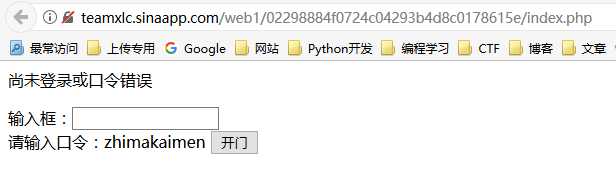

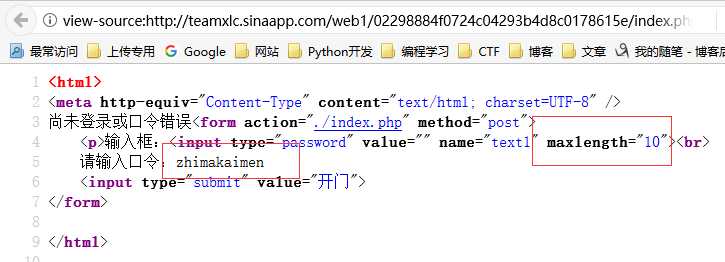

签到2:

右键查看源代码

输入框允许的最大长度为10,口令的长度为11

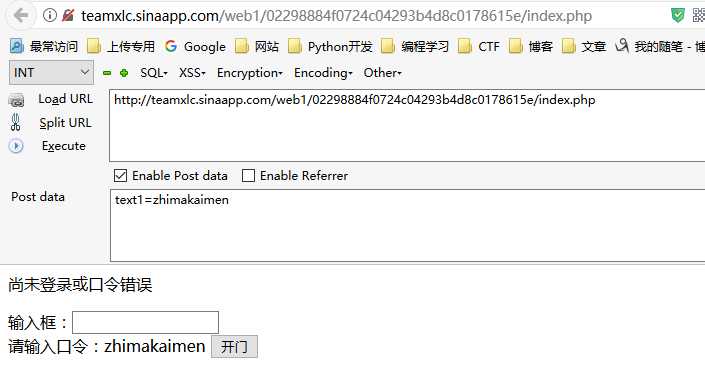

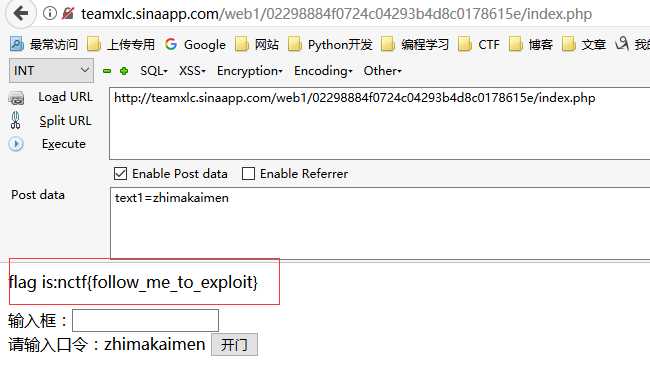

使用hackbar post一下

得到flag

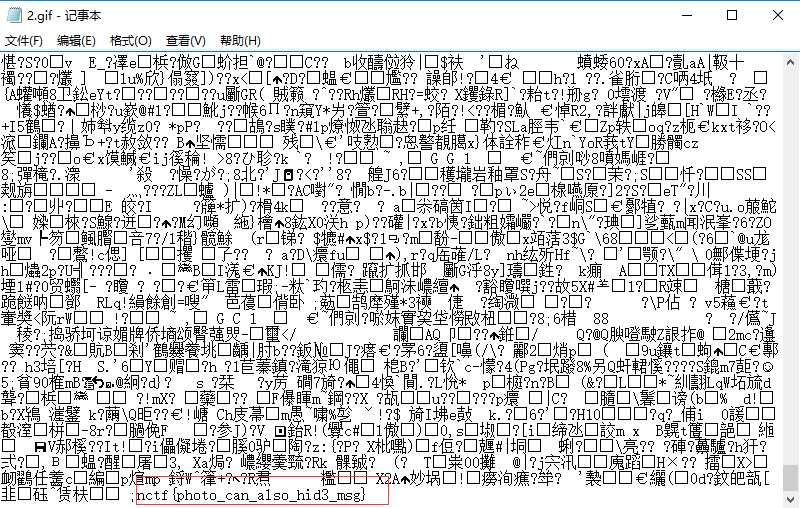

这题不是WEB:

下载图片,用记事本打开

拉到最后,得到flag

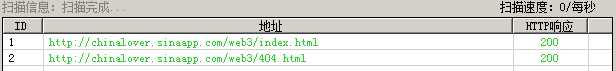

层层递进:

是一个网站页面,先扫一下

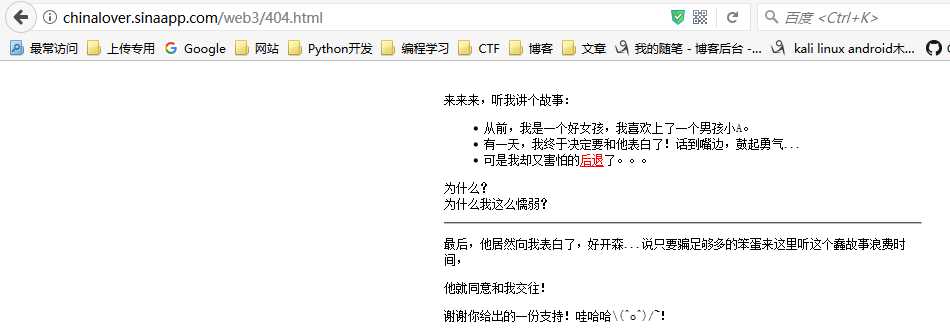

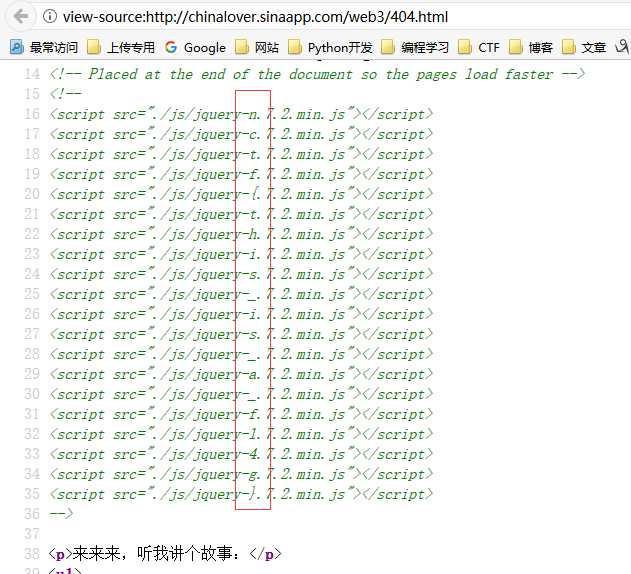

有个404.html

查看一下源代码,得到flag

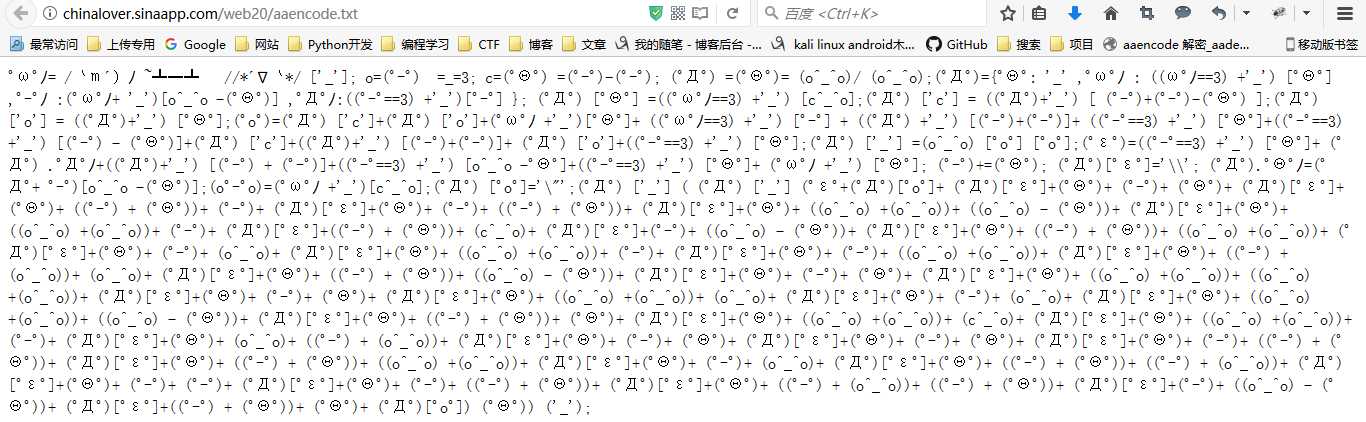

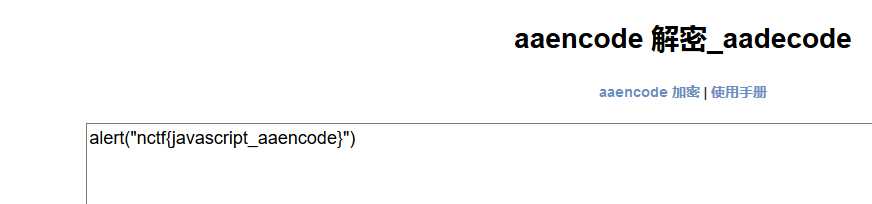

AAencode:

这题为javascript aaencode解密题,直接解密,得到flag,工具地址:https://tool.zcmzcm.org/aadecode

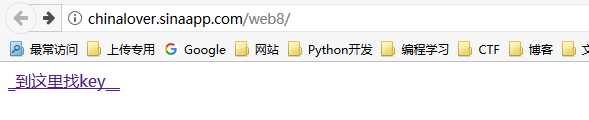

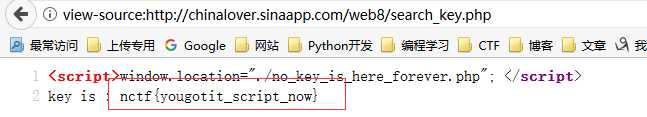

单身二十年:

右键查看源代码

点击进入,得到flag

php decode:

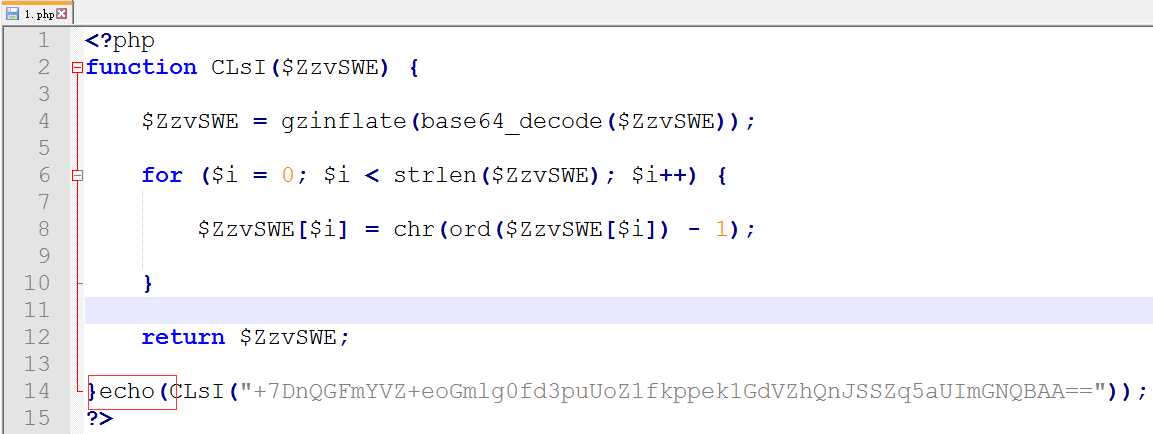

<?php

function CLsI($ZzvSWE) {

$ZzvSWE = gzinflate(base64_decode($ZzvSWE));

for ($i = 0; $i < strlen($ZzvSWE); $i++) {

$ZzvSWE[$i] = chr(ord($ZzvSWE[$i]) - 1);

}

return $ZzvSWE;

}eval(CLsI("+7DnQGFmYVZ+eoGmlg0fd3puUoZ1fkppek1GdVZhQnJSSZq5aUImGNQBAA=="));?>

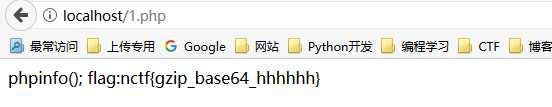

把eval改为echo,在本地用phpstudy测试一下

得到flag

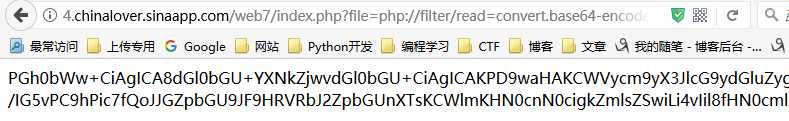

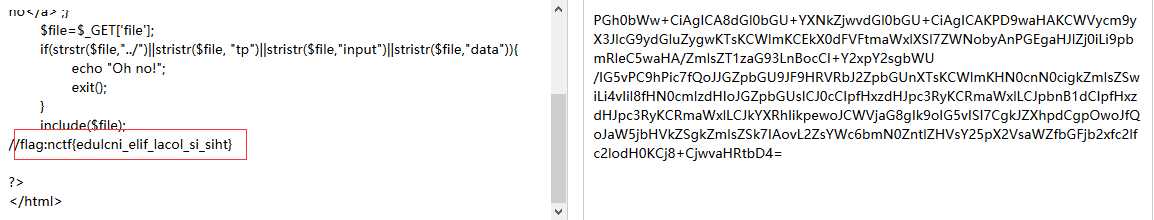

文件包含:

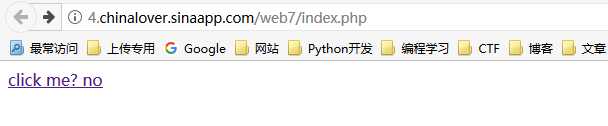

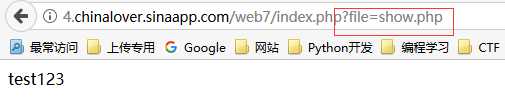

点进去

用php://filter/读取index.php

构建url:http://4.chinalover.sinaapp.com/web7/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

为base64加密,解密一下得到flag

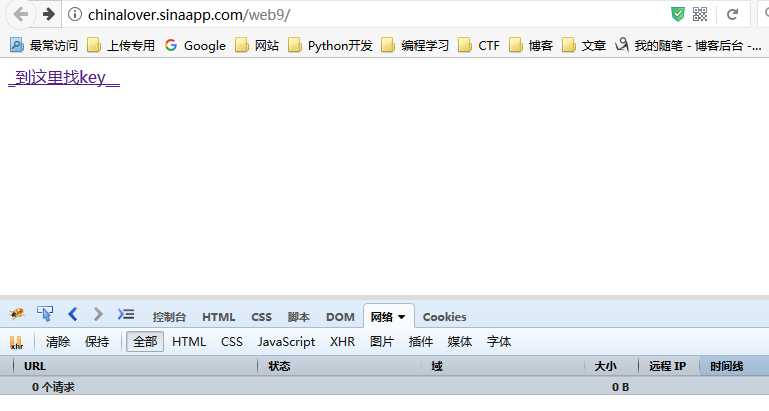

单身一百年也没用:

开启firebug,在“网络”里查看包

标签:最大 inf 网站页面 class 开启 index bug sina pre

原文地址:http://www.cnblogs.com/sch01ar/p/7780585.html