标签:技术 断点 color create 特殊 分享图片 center ble bsp

之前弄NSA smb漏洞的时候需要调内核的shellcode,所以整理了一下windbg调试shellcode的技巧。

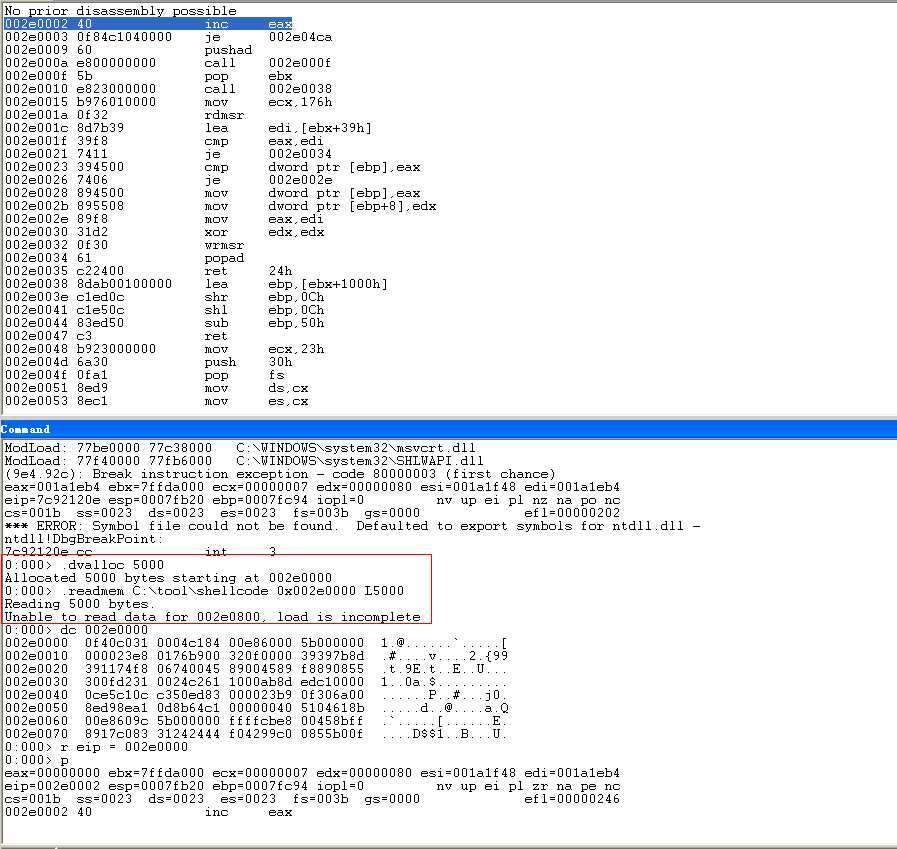

应用层中直接加载shellcode比较简单,通过以下步骤

双机内核模式下由于.dvalloc命令不可用,因此需要采取一些特殊的方式。

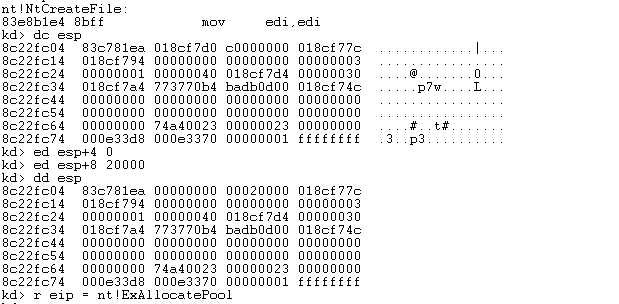

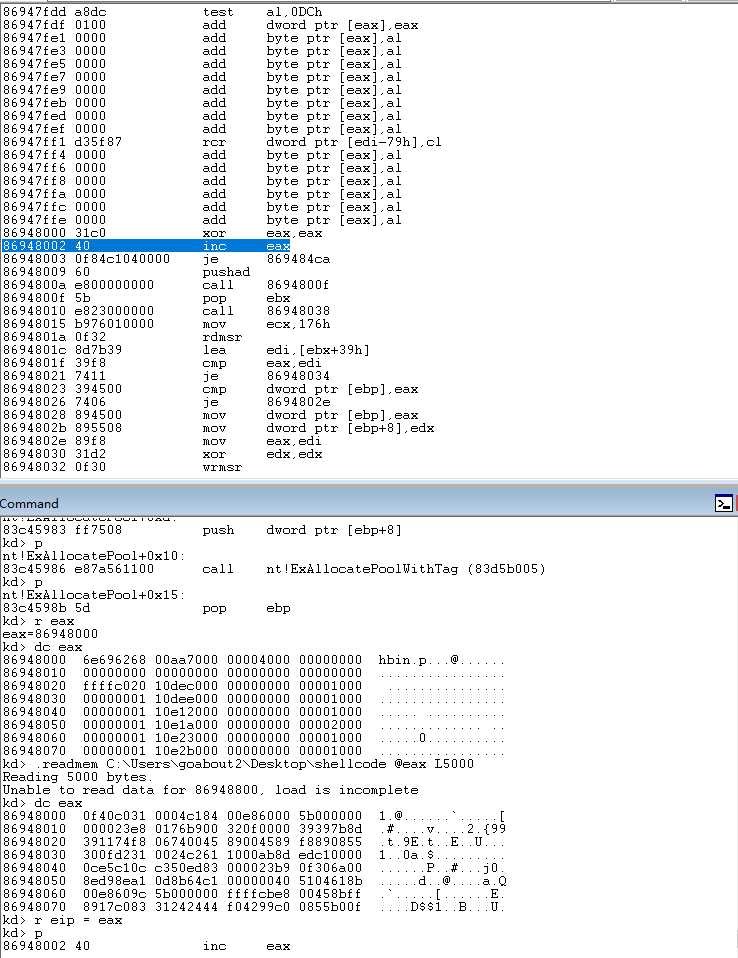

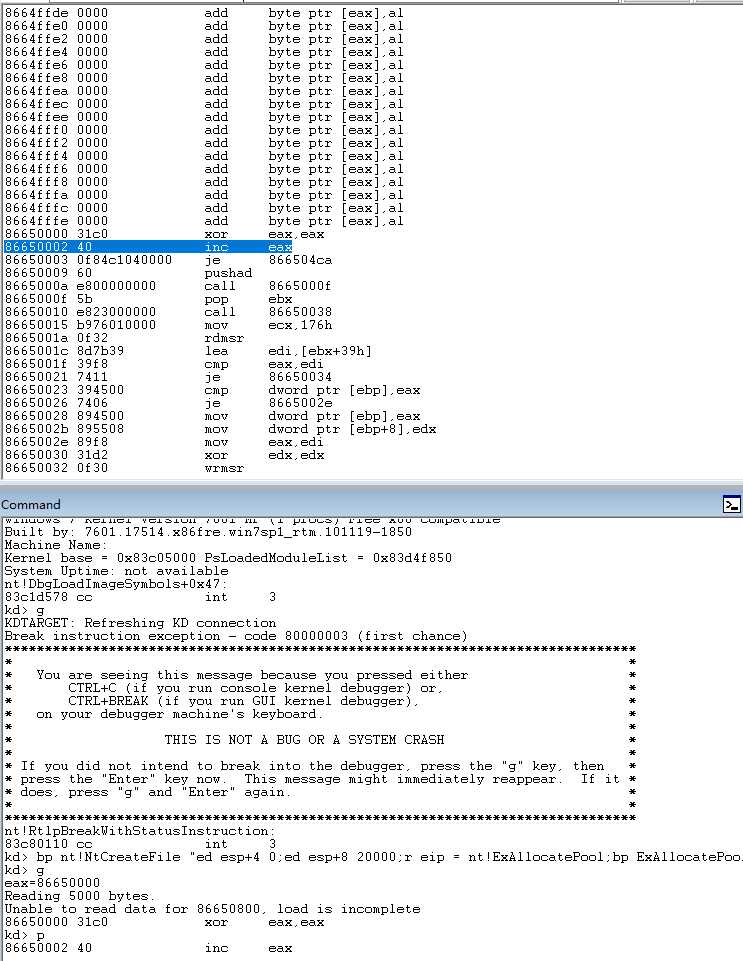

通过下nt!NtCreateFile断点,让其断下,其他的函数也可,使用nt!NtCreateFile主要是考虑到其调用的频繁性,此时断下之后,相当于劫持了一个线程,在该线程中调用函数nt!ExAllocatePool手动分配一段内存页池。

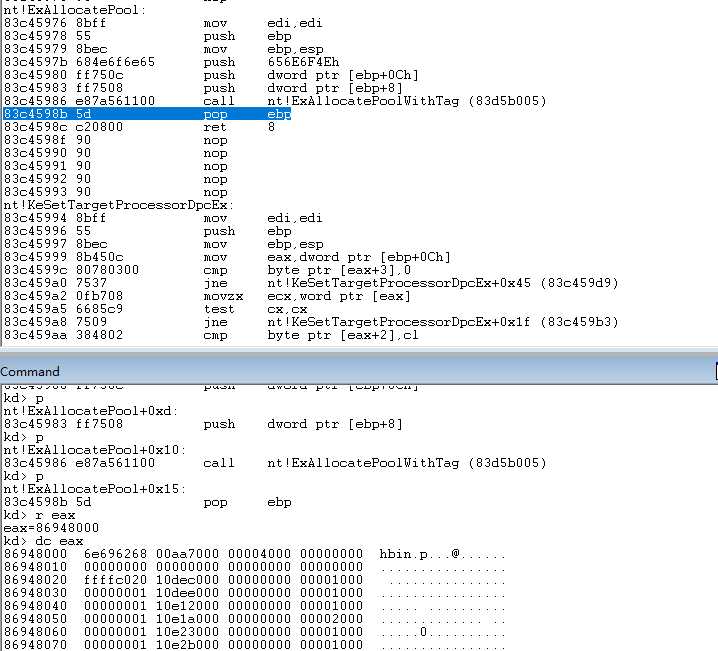

直接单步到返回,eax即为分配的内存池。

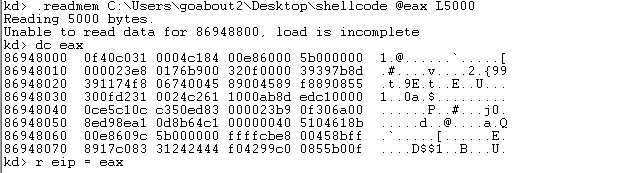

通过.readmem将shellcode载入。

设置eip即可单步调试。

在该文章中,其作者将这一步骤集成为一个windbg脚本

但是比较臃肿,至少我是没有跑起来,实际上整个步骤完全就是一个断点的事儿,以下是我集成的断点:

bp nt!NtCreateFile "ed esp+4 0;ed esp+8 20000;r eip = nt!ExAllocatePool;bp ExAllocatePool+0x15 \"r eax;.readmem C:\\\\Users\\\\goabout2\\\\Desktop\\\\shellcode @eax L5000;r eip = ea+0x0\";g"

其中红色部分可以自行替换,第一,二个红框分别标识分配的内存池,和拷贝的shellcode的长度,第三个标识shellcode的入口偏移,这个一般直接为0即可,效果如下:

转载请注明出处

标签:技术 断点 color create 特殊 分享图片 center ble bsp

原文地址:http://www.cnblogs.com/goabout2/p/7875372.html