标签:server 体系 带来 集成 文件 sp1 服务器端 系统版本 相关

Nmap(Network Mapper)最早是Linux下的网络扫描嗅探器。其基本功能有三个:

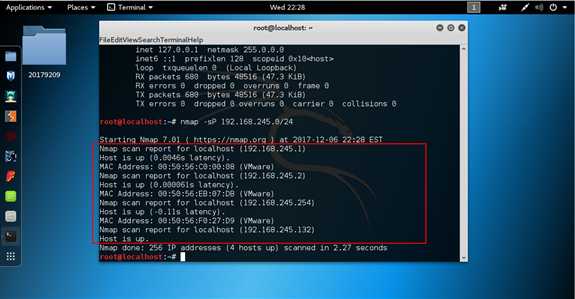

扫描192.168.245.0/24这个网段:

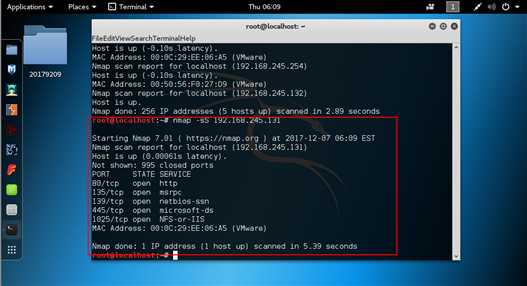

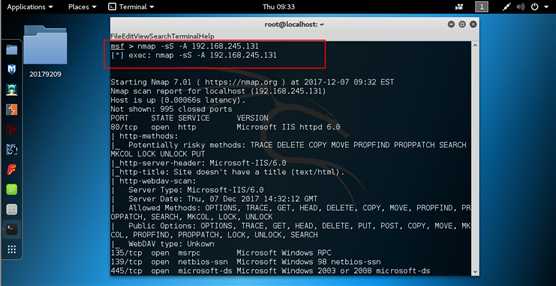

选择目标靶机ip为192.168.245.131:

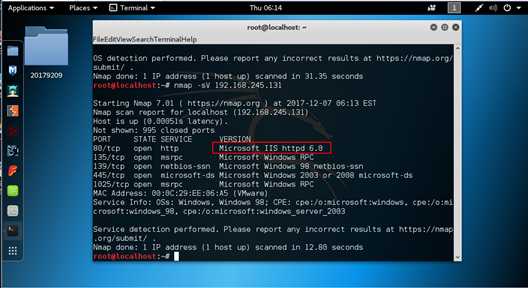

从上图可以看到,不仅可以扫描出端口以及对应的服务,而且连服务的版本都能探测到;当然还有操作系统的有关信息。可以看出,Nmap的扫描强度之大。

这里有两种方式:

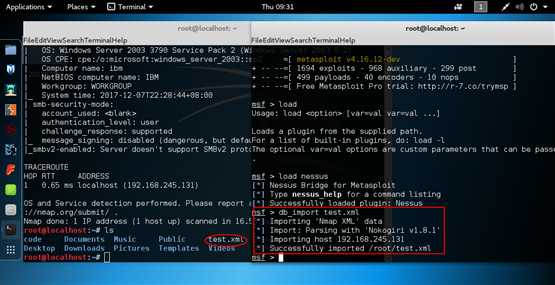

用kali自带的Nmap扫描,然后生成.xml文件,导入到metasploit。具体的步骤为:nmap -A -oX xxx xxx.xxx.xxx.xxx第一个xxx指文件名;然后进入到msfconsle用db_import xxx命令导入。

还有一种方法是直接在metasploit中用db_nmap命令扫描,这样扫描会直接把扫描结果存到数据库中。

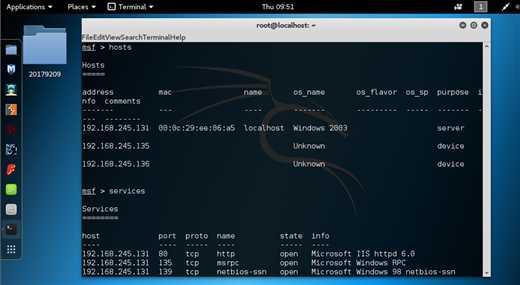

可以通过hosts命令来查看数据库中存储的目标主机信息;还可以通过services命令来查看目标主机运行的服务。

metasploit本身集成了目前流行的操作系统的很多漏洞,而且一旦有新的漏洞报出,漏洞数据库就会更新。每个漏洞都会有其适合的操作系统版本的介绍。针对不同的目标主机,采用合适地攻击模块是关键点。这里也有两种办法:

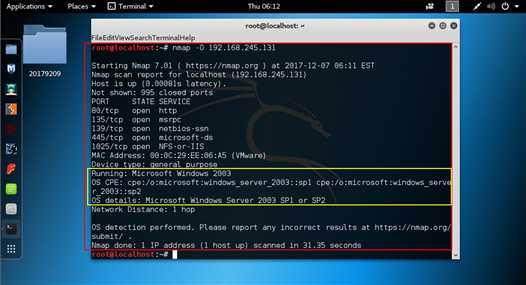

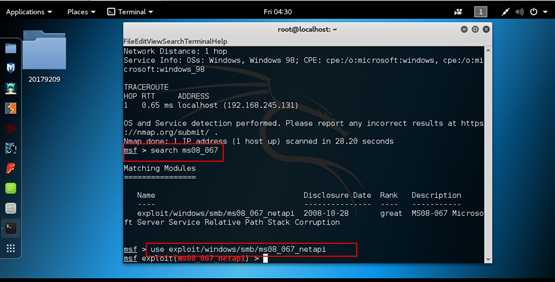

通过上面的Nmap扫描,我们会得到很多跟目标主机相关的信息(信息收集),我们可以直接上网搜索这样的目标主机存在什么样的漏洞,然后在metasploit中加载相应的模块,进行漏洞利用。例如,上面扫描到目标主机192.168.245.131的SMB信息为windows server 2003 sp1或sp2。直接网上搜索sp1或者sp2的漏洞:

然后进行漏洞利用:

然而并没有成功,下图所示是因为第一次攻击时造成宕机,实际上第一次也没有成功,原因我查过了,这个漏洞适合的操作系统中不包含中文版,要想让这个漏洞适合中文版的windows server 2003 sp2,必须进行漏洞源代码中的指针重跳转,查过很多资料,很多人都说要修改哪哪哪,也修改了,最后还是没有成功。从侧面也说明一个问题,这种方法进行漏洞分析利用有很大几率是失败的。

这种搜索漏洞模块的方法还有一种方式是直接在metasploit中用search命令搜索目标主机的关键信息,它很有可能搜到很多不能用的模块,必须有一定的经验,懂得筛选用这种方法会很有效。

还有一种工具对于漏洞分析有很大的帮助——Nessus。它是一款功能强大的远程安全扫描器,它具有强大的报告输出能力,可以产生HTML、XML、LaTeX和ASCII文本等格式的安全报告,并能为每个安全问题提出建议。软件系统为client/sever模式,服务器端负责进行安全检查,客户端用来配置管理服务器端。在服务端还采用了plug-in的体系,允许用户加入执行特定功能的插件,可以进行更快速和更复杂的安全检查。除了插件外,Nessus还为用户提供了描述攻击类型的脚本语言,来进行附加的安全测试。

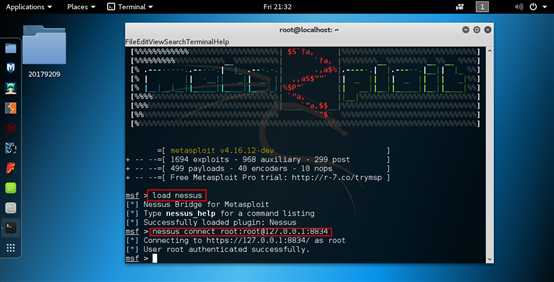

我们可以用load nessus命令将nessus插件加载到metasploit中,这样可以直接在metasploit中使用nessus。在metasploit中使用nessus必须连接nessus的数据库:

由于我的nessus没法下载插件,数据库中没有任何扫描策略,不能进行扫描,没法进行更多的展示。但这种把metasploit和nessus结合起来使用的方法的确是很强大的存在,在nessus扫描出漏洞之后,直接利用metasploit进行攻击,使得渗透攻击变得机械而且高效。

一次完整的渗透,最开始的步骤一定是信息收集。Nmap最大的特点是能够利用不同的扫描方式获得主机信息,当然信息收集不单单指收集目的主机的端口服务等信息,但用Nmap得到的信息往往是比较直接的、关键的信息。收集信息的目的就是发现对方存在什么样的漏洞,对信息的整合,分析在这时就显得尤为重要,盲目攻击效率很低而且打击自信心——对于攻击的初学者,nessus和metasploit的结合使用会带来很大的帮助。补充:实验中我选择的目标靶机虽然操作系统版本比较落后,但所有出现的补丁都打齐了(除了永恒之蓝),所以实验中并没有攻破它。

标签:server 体系 带来 集成 文件 sp1 服务器端 系统版本 相关

原文地址:http://www.cnblogs.com/genius-sen/p/7995285.html