标签:apache禁止解析php 限制user_agent php相关配置 open_bashdir apache压缩功能/https搞ss

一、apache禁止解析php.实例:假如我们的一个目录是允许上传图片的,可能有些别有用心的人通过某些手段上传php文件上来。也就意味着被执行的文件,可能是恶意文件

修改:

[root@abc admin]# vim /usr/local/apache2.4/conf/extra/httpd-vhosts.conf

<Directory /data/wwwroot/111.com/upload>

php_admin_flag engine off (打开禁止PHP解析)

<FilesMatch (.*)\.php(.*)> (只要是匹配到php结尾的文件,全部deny掉,虽然已经开启了php解析,但是如果不加这 一行curl的时候会拿到源代码,这样不友好)

Order allow,deny

Deny from all

</FilesMatch>

</Directory>

测试:

如果不加匹配文件哪一行,虽然不解析,但是会下载拿到源代码:

[root@abc upload]# curl -x192.168.52.100:80 '111.com/upload/index.php'

<?php

phpinfo();

?>

不加-I的话会直接拿到源代码。加上-I会显示200,如果在浏览器上则会直接下载文件。

加上Order:

[root@abc 111.com]# curl -x192.168.52.100:80 '111.com/upload/index.php' -I

HTTP/1.1 403 Forbidden

Date: Sun, 26 Nov 2017 10:16:37 GMT

Server: Apache/2.4.28 (Unix) PHP/5.6.30

Content-Type: text/html; charset=iso-8859-1

直接403拒绝访问

二、apache限制user_agent

访问控制user_agent(浏览器标识)

实例:

有时候我们网站会受到cc攻击(同时让1w个肉机攻击一个网站),就是正常的访问,但是她的访问特别有规律,且user_agent都是一样的。通过限制user_agent来限制。

修改:

也是用rewrite模块,上次用他实现的域名跳转

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{HTTP_USER_AGENT} .*curl.* [NC,OR] OR作为两个条件的连接词,或者的意思。

RewriteCond %{HTTP_USER_AGENT} .*baidu.com.* [NC] NC表示忽律大小写

RewriteRule .* - [F]

</IfModule>

检查语法错误并且重启服务

验证:

[root@abc ~]# curl -x127.0.0.1:80 'http://111.com/index.php'

<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>403 Forbidden</title>

</head><body>

<h1>Forbidden</h1>

<p>You don't have permission to access /index.php

on this server.<br />

</p>

</body></html>

当用Curl直接访问的时候,显示403,没有权利访问,因为限制了curl

[root@abc ~]# curl -A "lty"-x127.0.0.1:80 'http://111.com/index.php' -I

HTTP/1.1 200 OK

Date: Sun, 26 Nov 2017 11:41:37 GMT

Server: Apache/2.4.28 (Unix) PHP/5.6.30

X-Powered-By: PHP/5.6.30

Content-Type: text/html; charset=UTF-8

当修改浏览器表示为lty时,则访问正常。

查看日志:

127.0.0.1 - - [26/Nov/2017:19:41:13 +0800] "GET http://111.com/index.php HTTP/1.1" 403 218 "-" "curl/7.29.0"

192.168.52.100 - - [26/Nov/2017:19:41:32 +0800] "GET /index.php HTTP/1.1" 200 80050 "-" "lty-x127.0.0.1:80"

curl -A " " 可以修改user_agent 也就是浏览器标识

curl -e " " 可以修改referer 也就是上次一访问的网址

三、php相关配置

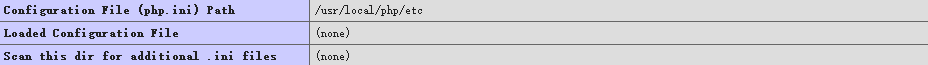

查看php配置文件位置

还是写一个phpinfo();的文件。然后用浏览器访问,查看php详细信息

我们发现php的目录在,但是它并没有加载。

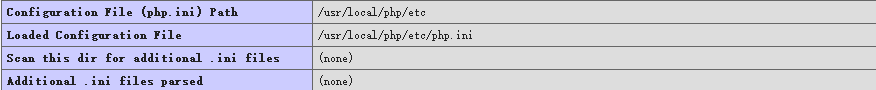

我们需要从源码包的配置文件里复制一个

[root@abc php-5.6.30]# cp /usr/local/src/php-5.6.30/php.ini-development /usr/local/php/etc/php.ini

[root@abc php-5.6.30]# /usr/local/apache2.4/bin/apachectl graceful (刷新配置)

这样就显示出来了

修改配置文件

vim /usr/local/php/etc/php.ini

搜索 disable_functions 安全函数 (一句话木马里就用到了eval函数)

危险函数 :

eval,assert,popen,passthru,escapeshellarg,escapeshellcmd,passthru,exec,system,chroot,scandir,chgrp,chown,escapeshellcmd,escapeshellarg,shell_exec,proc_get_status,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,symlink,leak,popepassthru,stream_socket_server,popen,proc_open,proc_close 还可以写phpinfo

搜索 date.timezone 定义时区 (如果不定义有时候会有一些告警信息)

可以定义到上海,或者重庆

date.timezone = Asia/Chongqing

日志相关的

display_errors = Off 会把你的错误信息显示到浏览器上,改成OFF会显示白页

log_error = 打开或关闭错误日志

error_log = /tmp/php_errors.log 定义错误日志路径

error_reporting 定义错误日志的级别(最好定义松一点,否则日志只会记录笔记严重错误)

四、open_bashdir

一个服务器上跑2个网站,假如一个网站被黑了,另外一个肯定不会幸免于难,如果有open_basedir ,另外一个网站就不一定会被黑

open_basedir的作用是将网站限定在指定目录里,就算该站点被黑,黑客也只能在该目录下有所作为,不能左右其他目录。

A网站和B网站分别在AB两个目录里,A网站被黑了,黑客没有权限进入B目录,如果只有一个网站,那就很有必要做安全选项,因为其他目录没有权限进入。

vim /usr/local/php/etc/php.ini

open_basedir = /data/wwwroot/111.com:/tmp/ (两个目录之间用:连接)

但是php.info里包含的是所有的站点,我们也可以在虚拟主机配置文件里限制:

php_admin_value open_basedir "/data/wwwroot/111.com:/tmp/" 要写上tmp,因为tmp是个临时文件存放点,如果连自己的临时文件都写不了,比如上传一个图片,会临时把图片放到tmp下。如果限制了,就不能上传图片了

五、拓展内容:

apache开启压缩功能:http://ask.apelearn.com/question/5528

apache配置https 支持Ssl:http://ask.apelearn.com/question/1029

LAMP(apache禁止解析php,限制user_agent,php配置,open_bashdir

标签:apache禁止解析php 限制user_agent php相关配置 open_bashdir apache压缩功能/https搞ss

原文地址:http://blog.51cto.com/13407306/2054659