标签:完成 回滚 host 模式 服务器 算法 颜色 等等 root用户

一:putty 下载1:认准两个地方 a. Download putty b. chiark greenend

2:下载32位的zip包,这是一个工具包合集,不单是一个终端工具

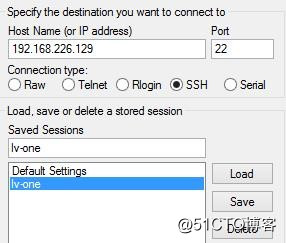

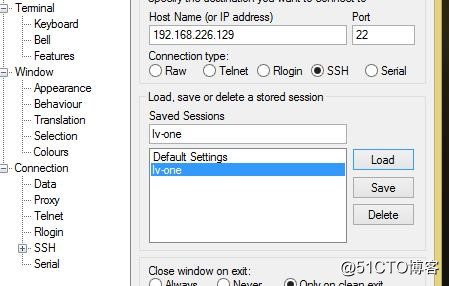

1.hostname: 访问服务器的ip,右边port根据实际情况而定,默认22

2 saved sessions :给你此次会话起个名字,可任意,下次名字自动保存在对话框,选择,load就可以选择你整个会话配置

3.在windos 下lines of scrolballback 把后面数字调大比如2000

表示putty窗口向回滚动翻页查看的量,该数字表示多少行

4.windos-appearance-font settings-change 设置字体格式,大小

5.windos-translation 设置字符显示的编码格式,我们设置为utf-8,方便显示中文

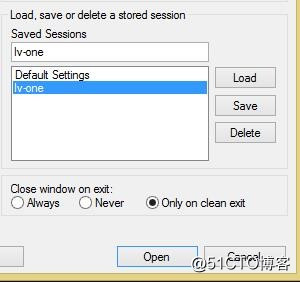

6.最后在session下,保存(save),打开(open)

1.先用putty生成秘钥对(公钥,私钥)

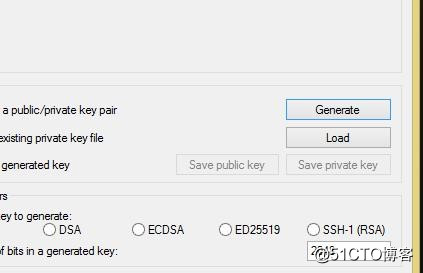

a.打开你刚才下载的putty包里面的puttygen.exe

点击Generate 生成秘钥对。

点击save private key 保存私钥到本地,比如F:\linux\linux key

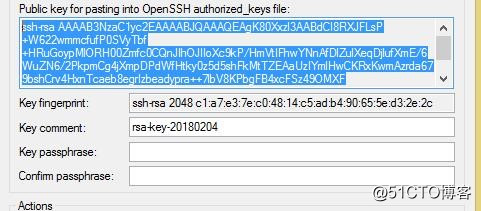

将下图所示公钥拷贝下来待用

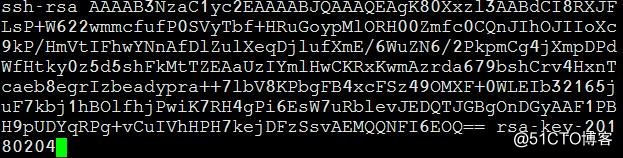

2.在服务器上,放进公钥

在终端输入以下内容

mkdir /root/.ssh

chmod 700 /root/.ssh 仅给root用户一个最高权限

备注:chmod 命令后面跟三位数字,代表 属主,属组,其他,每一位有rwx权限,对应数字421,421做加法就是7

vi /root/.ssh/authorized_keys

在vi打开的authorized_sys 文件里,按i进入编辑模式,粘贴刚才复制的公钥

按Esc :wq

再输入setenfoece 0 关闭 selinux服务

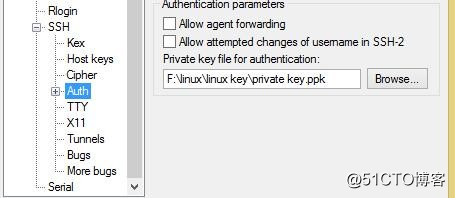

3.进putty 加载私钥文件

打开putyy加载一个之前的会话

点开左边的SSH-Auth,按照以下界面加载私钥文件

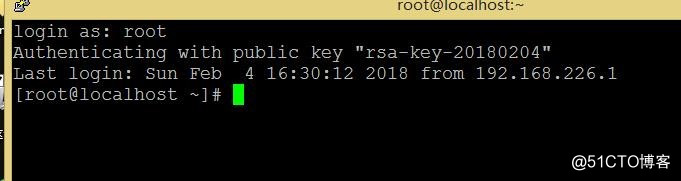

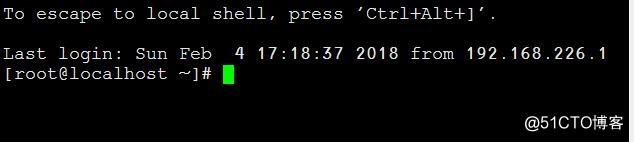

在会到主界面保存打开,然后登陆就可以看到连接成功

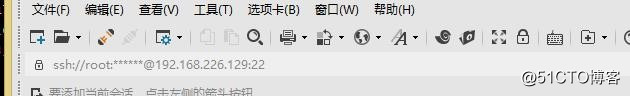

四 xhell远程连接及密钥认证

xshell 远程连接跟putty 基本一致,主机ip,字体大小,颜色,字符编码,滚动缓存都可以自己

摸索一下,而且xshell有快捷编辑栏非常方便(第二栏)

下面我直接说xshell 秘钥认证过程

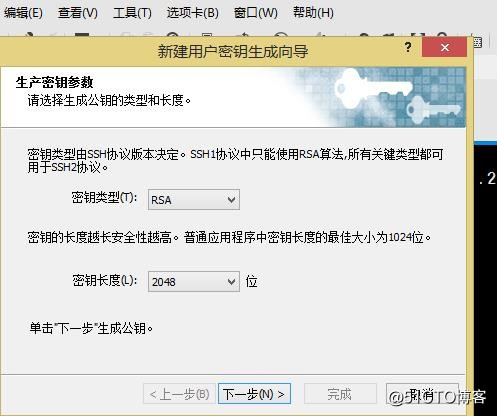

第一步也是生成公钥:

1.依次打开工具-新建用户密钥生成向导

2.下一步,下一步到此界面

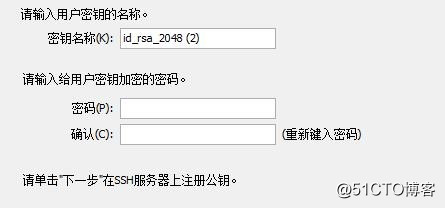

3.密钥名称自己起一个,密钥加密密码可以不输,下一步

4.复制此公钥,完成关闭即可

第二步:

也是在服务器上放进公钥,直接放在我们刚才建好的那个authorized_keys,

跟之前putty的公钥区分开,办法是用#加备注隔离

第三步:

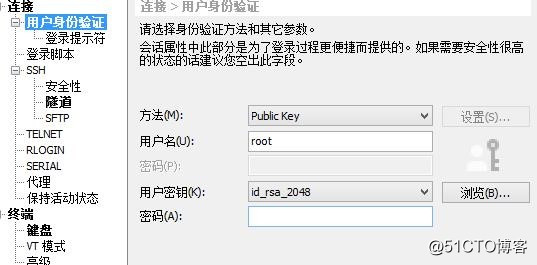

1.xshell选择配置要的密钥,用密钥认证登陆

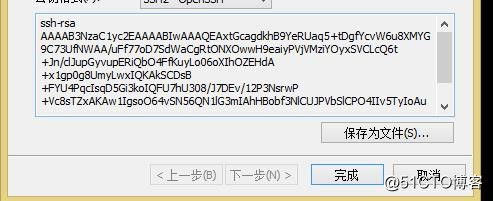

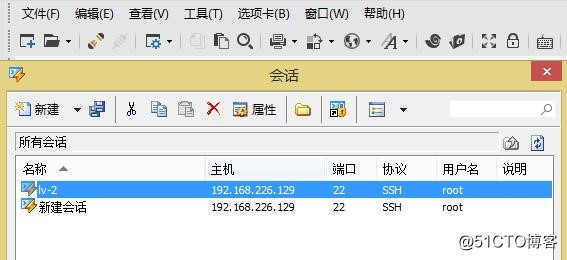

选择文件-打开,选择一个创建好的会话,点击属性

2.然后依次点击连接-用户身份验证,在右边方法里选择 public key 在用户秘钥栏选择刚才创建的秘钥

3.然后确定,连接就可以

奇怪,为什么xshell没有让我们导入私钥呢,我猜想是xhell内部没让我们看到生成的私钥,但是这个连接的过程肯定是私钥解密公钥的过程。我简单说一下我对这个加密的理解。

假如田晓霞要给孙少平通过网络传送她的日记,这个时候她正好学会了密钥认证,数字签名,RSA算法等. 这个过程是这样的:

1:孙少平用计算机生成一对密钥, 将公钥发给田晓霞,田晓霞用该公钥加密她的日记,再发给少平,少平用自己的私钥解密日记.等等,这里有人会问,孙少平如何确定他收到的是田晓霞的完整日记,而不是网络闲人篡改数据发给他的玄幻小说呢?

2: 那么正好涉及到数字签名的过程,田晓霞自己再生成一对密钥,对刚才的加密文件的头文件或者叫摘要信息用自己的私钥加密,再把公钥发给少平,这样少平就能确认晓霞的身份,同时也能确保日记的完整性

3: 总之就是公钥加密,私钥解密,私钥加密,公钥解密。这个密钥对的生成,基于RSA算法,我们在putty密钥认证的过程中有看到这个,该算法虽然公钥和算法都公开,但是从数学逻辑上无法从公钥推导出私钥,因此安全性很高

Linux学习总结(三)之 putty,xshell远程连接及密钥认证篇

标签:完成 回滚 host 模式 服务器 算法 颜色 等等 root用户

原文地址:http://blog.51cto.com/12606610/2068837