1、前言

分析木马程序常常遇到很多配置信息被加密的情况,虽然现在都不直接分析而是通过Wireshark之类的直接读记录。

2017年Gh0st样本大量新增,通过对木马源码的分析还发现有利用Gh0st加密方式来传播的源码中的后门。

2、加密思路

控制端:对字符串异或、移位、Base64编码

服务端:对字符串Base64解码、移位、异或

3、实践代码

- 加密编码

// Base64编码

static char base64[] = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/";

int C模仿Gh0st加密上线地址Dlg::base64_encode(const void *data, int size, char **str)

{

char *s, *p;

int i;

int c;

const unsigned char *q;

p = s = (char*)malloc(size * 4 / 3 + 4);

if (p == NULL)

return -1;

q = (const unsigned char*)data;

i = 0;

for (i = 0; i < size;) {

c = q[i++];

c *= 256;

if (i < size)

c += q[i];

i++;

c *= 256;

if (i < size)

c += q[i];

i++;

p[0] = base64[(c & 0x00fc0000) >> 18]; //base64

p[1] = base64[(c & 0x0003f000) >> 12];

p[2] = base64[(c & 0x00000fc0) >> 6];

p[3] = base64[(c & 0x0000003f) >> 0];

if (i > size)

p[3] = ‘=‘;

if (i > size + 1)

p[2] = ‘=‘;

p += 4;

}

*p = 0;

*str = s;

return strlen(s);

}

// 加密函数

char * C模仿Gh0st加密上线地址Dlg::MyEncode(char *str)

{

int i, len;

char *s, *data;

// 字符串长度

len = strlen(str) + 1;

// 开辟字符串相对应的内存空间

s = (char *)malloc(len);

// 将字符串拷贝到开辟出来的指针中

memcpy(s, str, len);

// 异或操作

for (i = 0; i < len; i++)

{

s[i] ^= 0x19;

s[i] += 0x86;

}

// Base64编码

base64_encode(s, len, &data);

free(s);

return data;

}

- 解密编码

// Base64密钥

static char base64[] = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/";

// 解码密钥

int C模仿Gh0st加密上线地址Dlg::pos(char c)

{

char *p;

for (p = base64; *p; p++)

if (*p == c)

return p - base64;

return -1;

}

// Base64解码

int C模仿Gh0st加密上线地址Dlg::base64_decode(const char *str, char **data)

{

const char *s, *p;

unsigned char *q;

int c;

int x;

int done = 0;

int len;

s = (const char *)malloc(strlen(str));

q = (unsigned char *)s;

for (p = str; *p && !done; p += 4) {

x = pos(p[0]);

if (x >= 0)

c = x;

else {

done = 3;

break;

}

c *= 64;

x = pos(p[1]);

if (x >= 0)

c += x;

else

return -1;

c *= 64;

if (p[2] == ‘=‘)

done++;

else {

x = pos(p[2]);

if (x >= 0)

c += x;

else

return -1;

}

c *= 64;

if (p[3] == ‘=‘)

done++;

else {

if (done)

return -1;

x = pos(p[3]);

if (x >= 0)

c += x;

else

return -1;

}

if (done < 3)

*q++ = (c & 0x00ff0000) >> 16;

if (done < 2)

*q++ = (c & 0x0000ff00) >> 8;

if (done < 1)

*q++ = (c & 0x000000ff) >> 0;

}

len = q - (unsigned char*)(s);

*data = (char*)realloc((void *)s, len);

return len;

}

// 解密函数

char* C模仿Gh0st加密上线地址Dlg::MyDecode(char *str)

{

int i, len;

char *data = NULL;

len = base64_decode(str, &data);

for (i = 0; i < len; i++)

{

data[i] -= 0x86;

data[i] ^= 0x19;

}

return data;

}

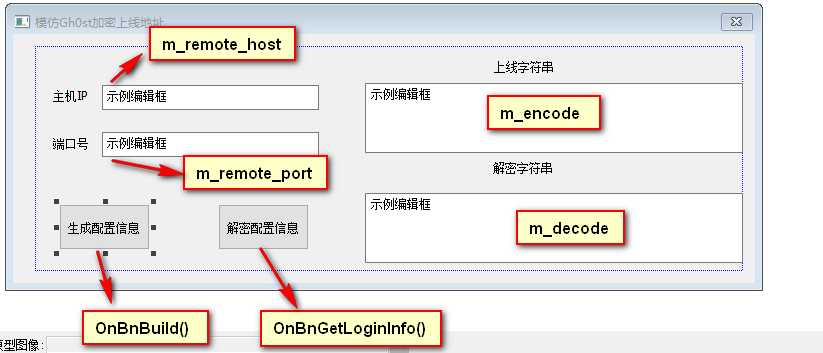

然后就是加密解密界面的内容。

函数代码:

- 生成配置信息按钮

void C模仿Gh0st加密上线地址Dlg::OnBnBuild()

{

// TODO: 在此添加控件通知处理程序代码

UpdateData(TRUE);

m_remote_host.Replace(L" ", L"");

m_remote_port.Replace(L" ", L"");

CString str = m_remote_host + ":" + m_remote_port;

str.MakeLower();

TCHAR * pWStrKey; // 合并后的内容

// 开辟数组

pWStrKey = new TCHAR[str.GetLength() + 1];

pWStrKey = str.GetBuffer(0);

// 第一次 调用确认转换后单字节字符串的长度,用于开辟空间

int pSize = WideCharToMultiByte(CP_OEMCP, 0, pWStrKey, wcslen(pWStrKey), NULL, 0, NULL, NULL);

// 单字符

char* pCStrKey = new char[pSize + 1];

// 第二次 调用将双字节字符串转换成单字节字符串

WideCharToMultiByte(CP_OEMCP, 0, pWStrKey, wcslen(pWStrKey), pCStrKey, pSize, NULL, NULL);

pCStrKey[pSize] = ‘\0‘;

// 接收char*

m_encode = MyEncode(pCStrKey);

m_encode.Insert(0, L"AAAA");

m_encode += "AAAA";

UpdateData(FALSE);

}

- 解密配置信息按钮

void C模仿Gh0st加密上线地址Dlg::OnBnGetLoginInfo()

{

// TODO: 在此添加控件通知处理程序代码

UpdateData(TRUE);

// 1 获取加密编辑控件里的字符串

int pSize = m_encode.GetLength() + 1;

wchar_t * pStart, *pEnd;

wchar_t strKey[] = L"AAAA";

wchar_t strEncode[1024];

// 拿到最开始的字符串,如果前面是AAAA就赋值到pStart

pStart = wcsstr(m_encode.GetBuffer(0), strKey);

// 前移动4个字节,也就是跳过AAAA

pStart += 4;

// 如果AAAA匹配不到把strKey,也就是AAAA赋值给pEnd

pEnd = wcsstr(pStart, strKey);

// 清空原先AAAA字符串

wmemset(strEncode, 0, wcslen(pStart) + 1);

// 取key值之间的内容,配置字符串 - 字符串长度,取前面的真实加密字符串

wmemcpy(strEncode, pStart, pEnd - pStart);

// 单字符

char* pCStrKey = new char[wcslen(strEncode) + 1];

// 调用将双字节字符串转换成单字节字符串

WideCharToMultiByte(CP_OEMCP, 0, strEncode, wcslen(strEncode) + 1, pCStrKey, wcslen(strEncode) + 1, NULL, NULL);

pCStrKey[pSize] = ‘\0‘;

// 解密代码

m_decode = MyDecode(pCStrKey);

UpdateData(FALSE);

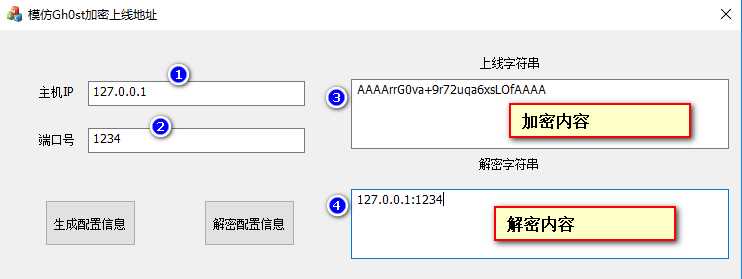

}4、实际效果

5、参考

gh0st3.6源码分析(1)——木马的生成