破解文件地址 https://pan.lanzou.com/i0lcf6j

查课之后发现是C++编译器,但不是易语言.....一个MFC的程序!搜索字符串无任何字符串MFC的按钮事件也没有找到!!也许是我记错了,如果有更好的方法评论一波!

《《《MFC程序》》》特征码

RELEASE

特征码:FF 55 14 EB 7F FF 75 0C

特征码来源:MFC42.DLL

DEBUG

特征码:FF 55 FC E9 48 04 00 00 33 C9

特征码来源:MFC42D.DLL

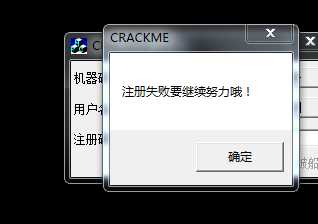

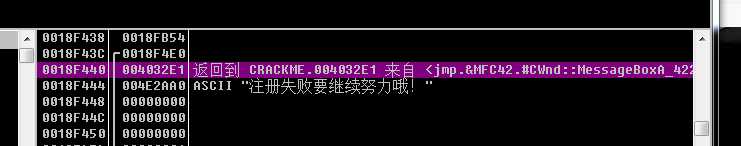

我使用暂停法(不介绍)停到了系统领空(也可以下messagebox断点也许)然后ALT+F9返回到用户,发现返回不回去,然后单步跟一下,然后如果在堆栈窗口返现有返回到XXX右键反汇编窗口跟随..如图:

返回到程序领空之后,在断首下断!!(因为个人觉得,断首应该是个按钮事件代码,断尾是个执行结果)

断首代码:

004028FF 90 nop 00402900 /$ 6A FF push -0x1 00402902 |. 68 373D4000 push CRACKME.00403D37 ; SE 处理程序安装 00402907 |. 64:A1 0000000>mov eax,dword ptr fs:[0] 0040290D |. 50 push eax 0040290E |. 64:8925 00000>mov dword ptr fs:[0],esp 00402915 |. 83EC 0C sub esp,0xC 00402918 |. 8B4424 20 mov eax,dword ptr ss:[esp+0x20] 0040291C |. 56 push esi 0040291D |. 50 push eax 0040291E |. 8D4C24 08 lea ecx,dword ptr ss:[esp+0x8] 00402922 |. C74424 10 000>mov dword ptr ss:[esp+0x10],0x0 0040292A |. E8 9D0A0000 call <jmp.&MFC42.#CString::CString_537> 0040292F |. 8D4C24 24 lea ecx,dword ptr ss:[esp+0x24] 00402933 |. C74424 18 010>mov dword ptr ss:[esp+0x18],0x1 0040293B |. E8 5A0C0000 call <jmp.&MFC42.#CString::CString_540>

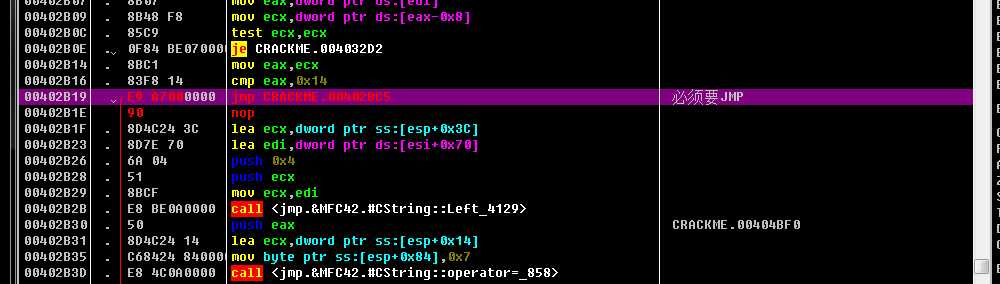

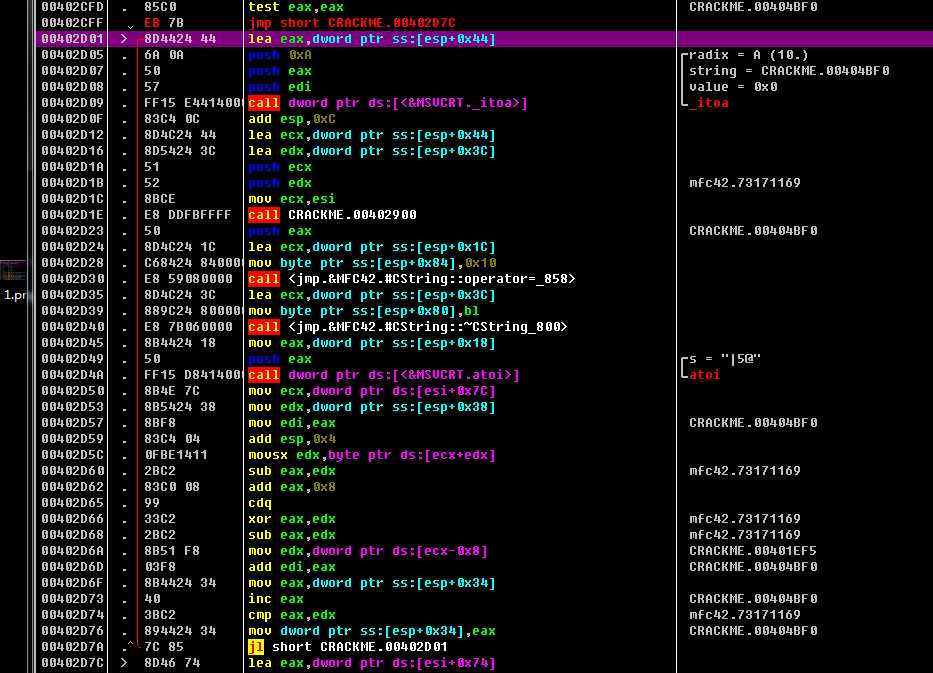

之后分析一波:发现没有关键CALL只有关键条转如图:

此程序跳转之后继续判断注册码和真码的一致性,不行的话就提示别的错误,当然这在外挂中可能是蓝屏格盘的暗桩:一些比较的图片

...................大致这样

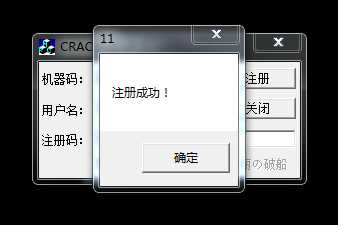

破解后如图:

破解后程序链接::https://pan.lanzou.com/i0lcmni

2