标签:类信息 程序 不能 识别 文件目录 mac 命令 reveal bin

通过Cycript、Reveal。

开发者编写的所有代码最终编译链接到Mach-O文件中。

如果我们要分析App的代码也就是说要分析Mach-O中的代码。静态的代码分析常用的工具MachOView、class-dump、Hopper Disassermbler、ida等。

静态分析还是不能解决问题,还需要动态调试,将程序运行起来运行到内存中进一步分析代码的执行流程。也就是对运行中的APP进行代码调试。

常用的动态调试工具 debugserver、LLDB。

通过以上的分析,我们已经对APP的功能很清楚了。然后我们就可以编写代码注入到APP里面去。必要时还需要重新签名、打包App。

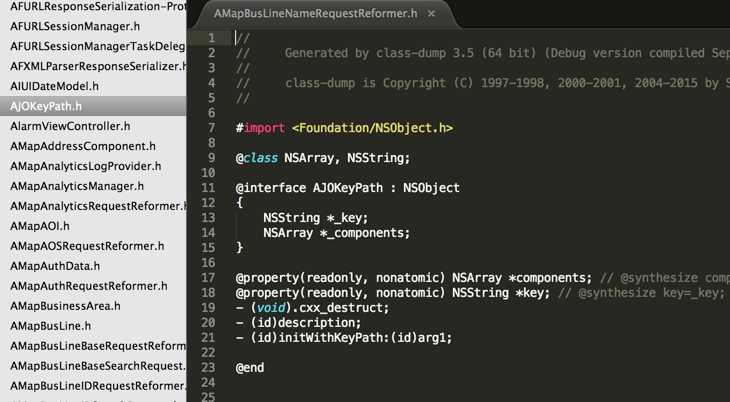

class-dump作用就是把Mach-O文件的Class信息给dump出来(把类信息给导出来),生成对应的.h头文件。

官方地址:http://stevenygard.com/projects/class-dump/

下载完工具包后将class-dump文件复制到/usr/local/bin目录。这样就可以识别class-dump命令了。

Mac的命令存储在/usr/bin与/usr/local/bin中,目前Mac不允许用户向/usr/bin做修改,我们将命令可以添加到/usr/local/bin中。

对Mach-O执行如下命令

class-dump -H Mach-O文件 -o 导出头文件存放的文件目录

标签:类信息 程序 不能 识别 文件目录 mac 命令 reveal bin

原文地址:https://www.cnblogs.com/CoderHong/p/8923747.html