标签:nagios

一、工作原理

Nagios服务器的/usr/local/nagios/libexec/下面使用check_nt工具与客户端程序通讯,客户端程序NSCP使用命令来获取本地客户端的信息并返回给check_nt。

check_nt只是NSCP其中一项服务,Nagios还可以通过check命令(如check_http检查WEB服务)、check_nrpe、NSCA、WMI来监控windows客户端。

NSClient与nrpe最大的区别

被监控机上安装有nrpe,并且还有插件,最终的监控是由这些插件来进行的。当监控主机将监控请求发给nrpe后,nrpe调用插件来完成监控。

NSClient++则不同,被监控机上只安装NSClient,没有任何的插件。当监控主机将监控请求发给NSClient++后,NSClient直接完成监控,所有的监控是由NSClient完成的。

二、下载客户端程序

下载地址:http://nsclient.org/nscp/downloads

64位系统下载:NSCP-0.4.1.105-x64.msi

32位系统下载:NSCP-0.4.1.105-Win32.msi

三、安装NSCP(也叫NSClient++)

设置Nagios服务器IP地址、客户端访问密码(后面Nagios设置check_nt命令时要用到)和启用各种监控服务。

配置文件C:\Program Files\NSClient++\nsclient.ini中可以修改Allowed hosts和Password。

四、检查服务、端口状态

启动服务后netstat -an查看使用的端口,check_nt使用12489、check_nrpe使用5666

防火墙也要打开tcp的12489端口,否则nagios 检查此服务的时候会报错。被监控机配置搞定了,它就等待nagios 发出某个监控请求,然后它执行请求将监控的结果发回到nagios监控主机上。

五、测试监控命令

1、获取帮助信息: cd /usr/local/nagios/libexec ./check_nt -h 2、监控运行时间: ./check_nt -H 10.188.1.172 -v UPTIME -p 12489 -s 123456 System Uptime - 0 day(s) 3 hour(s) 16 minute(s) |uptime=196 -p指定端口,-s指定客户端安装时设置的密码,UPTIME是监控工具。 3、监控CPU负载 -w警告-c紧急 -l监测参数(过去5分钟平均值,80%警告,90%紧急): ./check_nt -H 10.188.1.172 -v CPULOAD -w 80 -c 90 -l 5,80,90 -p 12489 -s 123456 CPU Load 9% (5 min average) | ‘5 min avg Load‘=9%;80;90;0;100 4、监控C盘使用率(-l C指定盘符): ./check_nt -H 10.188.1.172 -v USEDDISKSPACE -w 80 -c 90 -l C -p 12489 -s 123456 C:\ - total: 35.00 Gb - used: 31.68 Gb (91%) - free 3.32 Gb (9%) | ‘C:\ Used Space‘=31.68Gb;28.00;31.50;0.00;35.00

六、配置Nagios监控

1、修改check_nt命令

vim /usr/local/nagios/etc/objects/command.cfg

# ‘check_nt‘ command definition

define command{

command_name check_nt

command_line $USER1$/check_nt -H $HOSTADDRESS$ -p 12489 -s 123456 -v $ARG1$ $ARG2$

}

2、创建windows监控主机配置文件夹

mkdir winserver

3、创建windows监控主机配置文件

可参考/usr/local/nagios/etc/objects/windows.cfg,可以直接复制过来修改,不过太乱了。

cd winserver

vi winhost_172.cfg

#定义监控主机,设置主机名(不可重复)、别名、IP地址。

define host{

use windows-server

host_name winhost_172

alias ywzhou_pc

address 10.188.1.172

}

#定义主机组,在winserver文件下只需要一个文件定义了主机组,其他文件就不要再定义了。

define hostgroup{

hostgroup_name windows-servers

alias Windows Servers

}

#第一部分:定义基于check_nt命令的监控服务。

#一个配置文件中的service_description不能重复

#监控NSClient++客户端软件版本

define service{

use generic-service

host_name winhost_172

service_description NSClient++ Version

check_command check_nt!CLIENTVERSION

}

#监控在线时长

define service{

use generic-service

host_name winhost_172

service_description Uptime

check_command check_nt!UPTIME

}

#监控CPU负载,超过80%报警,超过90%严重

define service{

use generic-service

host_name winhost_172

service_description CPU Load

check_command check_nt!CPULOAD!-l 5,80,90

}

#监控内存使用情况,超过80%报警,超过90%严重

define service{

use generic-service

host_name winhost_172

service_description Memory Usage

check_command check_nt!MEMUSE!-w 80 -c 90

}

#监控C盘使用情况,可以复制该组服务来监控其他磁盘

define service{

use generic-service

host_name winhost_172

service_description C:\ Drive Space

check_command check_nt!USEDDISKSPACE!-l c -w 80 -c 90

}

#监控系统服务状态(是否启动),默认的W3SVC是IIS的服务,可以复制该组服务来监控其他系统服务

#可以在任务管理器中的服务项查看哪些服务器比较重要就监控起来,比如IIS、SQLServer等。

define service{

use generic-service

host_name winhost_172

service_description W3SVC

check_command check_nt!SERVICESTATE!-d SHOWALL -l W3SVC

}

#监控程序状态(是否运行),默认的Explorer.exe是桌面进程的程序,可以复制该组服务来监控其他系统服务

#可以在任务管理器中的进程项查看哪些服务器比较重要就监控起来。

define service{

use generic-service

host_name winhost_172

service_description Explorer

check_command check_nt!PROCSTATE!-d SHOWALL -l Explorer.exe

}

#第二部分:定义基于check plugins的监控服务。

#安装NSCP时启用了Enable common check plugins功能

#check plugins是位于/usr/local/nagios/libexec下的Nagios自带的监控插件

#监控ftp服务

define service{

use generic-service

host_name winhost_172

service_description FTP

check_command check_ftp

}

#监控http服务

define service{

use generic-service

host_name winhost_172

service_description HTTP

check_command check_http

}

#监控ssh服务

define service{

use generic-service

host_name winhost_172

service_description SSH

check_command check_ssh

}

#监控dhcp服务

define service{

use generic-service

host_name winhost_172

service_description DHCP

check_command check_dhcp

}

#监控pop3服务

define service{

use generic-service

host_name winhost_172

service_description POP

check_command check_pop

}

#监控imap服务

define service{

use generic-service

host_name winhost_172

service_description IMAP

check_command check_imap

}

#监控smtp服务

define service{

use generic-service

host_name winhost_172

service_description SMTP

check_command check_smtp

}

#监控tcp端口,常用于监控多个网站使用不同端口时,监控端口状态

define service{

use generic-service

host_name winhost_172

service_description TCP

check_command check_tcp!80

}

#还有很多其他插件

4、载入监控配置并重启nagios

vi /usr/local/nagios/etc/nagios.cfg

cfg_dir=/usr/local/nagios/etc/objects/winserver

service nagios restart

2、查看Down主机,有两台PING不通(关机了)

3、查看主机hv02的信息,可以设置各种开关

4、查看主机hv02的所有监控服务

5、查看所有报警的监控服务

6、查看所有监控服务,观察正常状态的状态值status information

7、在Cacti中通过NPC插件查看Nagios信息

http://ywzhou.blog.51cto.com/2785388/1535424

利用NRPE监控远程Linux上的“本地信息”

远程Linux 主机是否存活,我们可以使用ping 工具对其监测。还有一些远程主机服务,例如ftp、ssh、http,都是对外开放的服务,即使不用Nagios,我们也可以试的出来,随便找一台机器看能不能telnet访问这些服务就行了。但是对于像磁盘容量,cpu负载这样的“本地信息”,Nagios只能监测自己所在的主机,而对其他的机器则显得有点无能为力。毕竟没得到被控主机的适当权限是不可能得到这些信息的。为了解决这个问题,nagios有这样一个附加组件--“NRPE”,用它就可以完成对Linux 类型主机"本地信息”的监控。

NRPE 工作原理

NRPE 总共由两部分组成:

check_nrpe 插件,位于监控主机上

NRPE daemon,运行在远程的Linux主机上(通常就是被监控机)

当Nagios 需要监控某个远程Linux 主机的服务或者资源情况时:

Nagios 会运行check_nrpe 这个插件,告诉它要检查什么;

check_nrpe 插件会连接到远程被监控端的NRPE daemon,所用的方式是SSL;

NRPE daemon 会运行相应的Nagios 插件来执行检查;

NRPE daemon 将检查的结果返回给监控端的check_nrpe 插件,插件将其递交给nagios做处理。

注意:NRPE daemon 需要Nagios 插件安装在远程的Linux主机上,否则,daemon不能做任何的监控。

被监控机(Nagios-Linux)配置

增加用户&设定密码

# useradd nagios

# passwd nagios

安装Nagios 插件

# tar zxvf nagios-plugins-1.4.16.tar.gz

# cd nagios-plugins-1.4.16

# ./configure --prefix=/usr/local/nagios

# make && make install

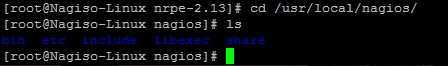

这一步完成后会在/usr/local/nagios/下生成三个目录include、libexec和share。

修改目录权限

# chown nagios.nagios /usr/local/nagios

# chown -R nagios.nagios /usr/local/nagios/libexec

安装NRPE

# wget http://prdownloads.sourceforge.net/sourceforge/nagios/nrpe-2.13.tar.gz

# tar zxvf nrpe-2.13.tar.gz

# cd nrpe-2.13

# ./configure

# make all

安装check_nrpe 这个插件

# make install-plugin 监控机需要安装check_nrpe这个插件,被监控机并不需要,我们在这里安装它只是为了测试目的。

# make install-daemon 安装deamon

# make install-daemon-config 安装配置文件

# make install-xinetd 安装xinted 脚本

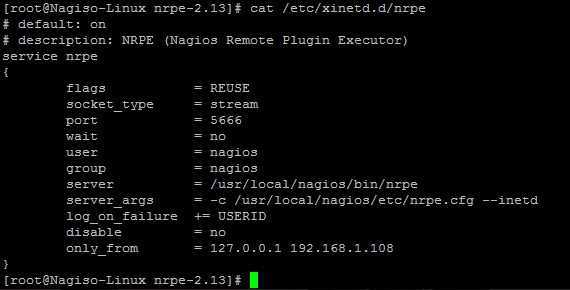

可以看到创建了这个文件/etc/xinetd.d/nrpe。

编辑这个脚本:

在only_from 后增加监控主机的IP地址。

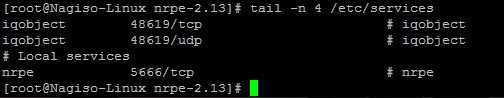

编辑/etc/services 文件,增加NRPE服务

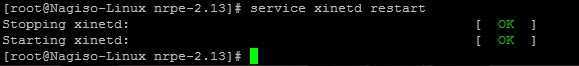

重启xinted 服务 # service xinetd restart

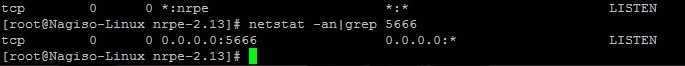

查看NRPE 是否已经启动

可以看到5666端口已经在监听了。

现在再查看nagios 目录就会发现有5个目录了

NRPE deamon将作为xinetd下的一个服务运行的。在这样的情况下xinetd就必须要先安装好,不过一般系统已经默认安装了。

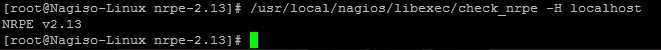

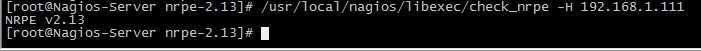

测试NRPE是否则正常工作

在被监控机上使用安装的check_nrpe 这个插件测试NRPE 是否工作正常。

# /usr/local/nagios/libexec/check_nrpe -H localhost

会返回当前NRPE的版本

也就是在本地用check_nrpe连接nrpe daemon是正常的。

注:为了后面工作的顺利进行,注意本地防火墙要打开5666能让外部的监控机访问。

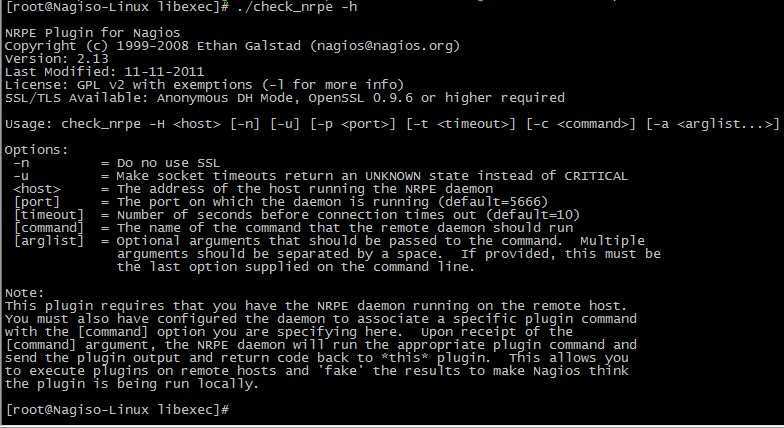

查看check_nrpe 命令用法

# /usr/local/nagios/libexec/check_nrpe –h

可以看到用法是:

check_nrpe –H 被监控的主机 -c 要执行的监控命令

注意:-c 后面接的监控命令必须是nrpe.cfg 文件中定义的。也就是NRPE daemon只运行nrpe.cfg中所定义的命令。

查看NRPE的监控命令

# cd /usr/local/nagios/etc

# cat nrpe.cfg |grep -v "^#"|grep -v "^$"

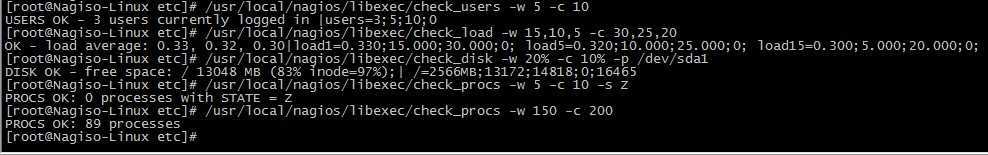

[root@Nagiso-Linux etc]# cat nrpe.cfg |grep -v "^#"|grep -v "^$" log_facility=daemon pid_file=/var/run/nrpe.pid server_port=5666 nrpe_user=nagios nrpe_group=nagios allowed_hosts=127.0.0.1 dont_blame_nrpe=0 debug=0 command_timeout=60 connection_timeout=300 command[check_users]=/usr/local/nagios/libexec/check_users -w 5 -c 10 command[check_load]=/usr/local/nagios/libexec/check_load -w 15,10,5 -c 30,25,20 command[check_sda1]=/usr/local/nagios/libexec/check_disk -w 20% -c 10% -p /dev/sda1 command[check_zombie_procs]=/usr/local/nagios/libexec/check_procs -w 5 -c 10 -s Z command[check_total_procs]=/usr/local/nagios/libexec/check_procs -w 150 -c 200 [root@Nagiso-Linux etc]#

红色部分是命令名,也就是check_nrpe 的-c 参数可以接的内容,等号 “=” 后面是实际执行的插件程序(这与commands.cfg 中定义命令的形式十分相似,只不过是写在了一行)。也就是说check_users 就是等号后面/usr/local/nagios/libexec/check_users -w 5 -c 10 的简称。

我们可以很容易知道上面这5行定义的命令分别是检测登陆用户数,cpu负载,sda1的容量,僵尸进程,总进程数。各条命令具体的含义见插件用法(执行“插件程序名 –h”)。

由于-c 后面只能接nrpe.cfg 中定义的命令,也就是说现在我们只能用上面定义的这五条命令。

我们可以在本机实验一下。

在监控主机(Nagios-Server)上将Nagios已经运行起来了,现在要做的事情是:

安装check_nrpe 插件;

在commands.cfg 中创建check_nrpe 的命令定义,因为只有在commands.cfg 中定义过的命令才能在services.cfg 中使用;

创建对被监控主机的监控项目;

安装check_nrpe 插件

# tar zxvf nrpe-2.13.tar.gz

# cd nrpe-2.13

# ./configure

# make all

# make install-plugin

在Nagios-Linux 上我们已经装好了nrpe,

现在我们测试一下监控机使用check_nrpe 与被监控机运行的nrpe daemon之间的通信。

看到已经正确返回了NRPE的版本信息,说明一切正常。

在commands.cfg中增加对check_nrpe的定义

# vi /usr/local/nagios/etc/objects/commands.cfg

在最后面增加如下内容:

# ‘check_nrpe‘ command definition

define command{

command_name check_nrpe # 定义命令名称为

check_nrpe,

在

services.cfg

中要使用这个名称

.

command_line $USER1$/check_nrpe -H $HOSTADDRESS$ -c $ARG1$ #这是定义实际运行的插件程序

.

# 这个命令行的书写要完全按照

check_nrpe

这个命令的用法,不知道用法的就用

check_nrpe –h

查看.

}-c 后面带的$ARG1$ 参数是传给nrpe daemon 执行的检测命令,之前说过了它必须是nrpe.cfg 中所定义的那5条命令中的其中一条。在services.cfg 中使用check_nrpe 的时候要用 “!” 带上这个参数。

定义对Nagios-Linux 主机的监控

下面就可以在services.cfg 中定义对Nagios-Linux 主机的监控了。

define service{

use local-service

host_name Nagios-Linux

service_description Current Load

check_command check_nrpe!check_load

}

define service{

use local-service

host_name Nagios-Linux

service_description Check Disk sda1

check_command check_nrpe!check_sda1

}

define service{

use local-service

host_name Nagios-Linux

service_description Total Processes

check_command check_nrpe!check_total_procs

}

define service{

use local-service

host_name Nagios-Linux

service_description Current Users

check_command check_nrpe!check_users

}

define service{

use local-service

host_name Nagios-Linux

service_description Check Zombie Procs

check_command check_nrpe!check_zombie_procs

}还有一个任务是要监控Nagios-Linux 的swap 使用情况。

但是在nrpe.cfg 中默认没有定义这个监控功能的命令。需要手动在nrpe.cfg 中添加,也就是自定义NRPE命令。

现在我们要监控swap 分区,如果空闲空间小于20%则为警告状态 -> warning;如果小于10%则为严重状态 -> critical。

我们可以查得需要使用check_swap插件,完整的命令行应该是下面这样。

# /usr/local/nagios/libexec/check_swap -w 20% -c 10%

在被监控机(Nagios-Linux)上增加check_swap 命令的定义

# vi /usr/local/nagios/etc/nrpe.cfg

增加下面这一行

command[check_swap]=/usr/local/nagios/libexec/check_swap -w 20% -c 10%

我们知道check_swap 现在就可以作为check_nrpe 的-c 的参数使用了。

修改了配置文件,当然要重启。

如果你是以独立的daemon运行的nrpe,那么需要手动重启;如果你是在xinetd 下面运行的,则不需要。

在监控机(Nagios-Server)上增加这个check_swap 监控项目

define service{

use local-service

host_name Nagios-Linux

service_description Check Swap

check_command check_nrpe!check_swap

}

同理,Nagios-Linux 上我还开启了http 服务,也需要监控一下

在被监控机(Nagios-Linux)上增加check_http 命令的定义

# vi /usr/local/nagios/etc/nrpe.cfg

增加下面这一行

command[check_http]=/usr/local/nagios/libexec/check_http -I 127.0.0.1

在监控机(Nagios-Server)上增加check_http 监控项目

define service{

use local-service

host_name Nagios-Linux

service_description HTTP

check_command check_nrpe!check_http

}所有的配置文件已经修改好了,现在重启Nagios。

# service nagios restart

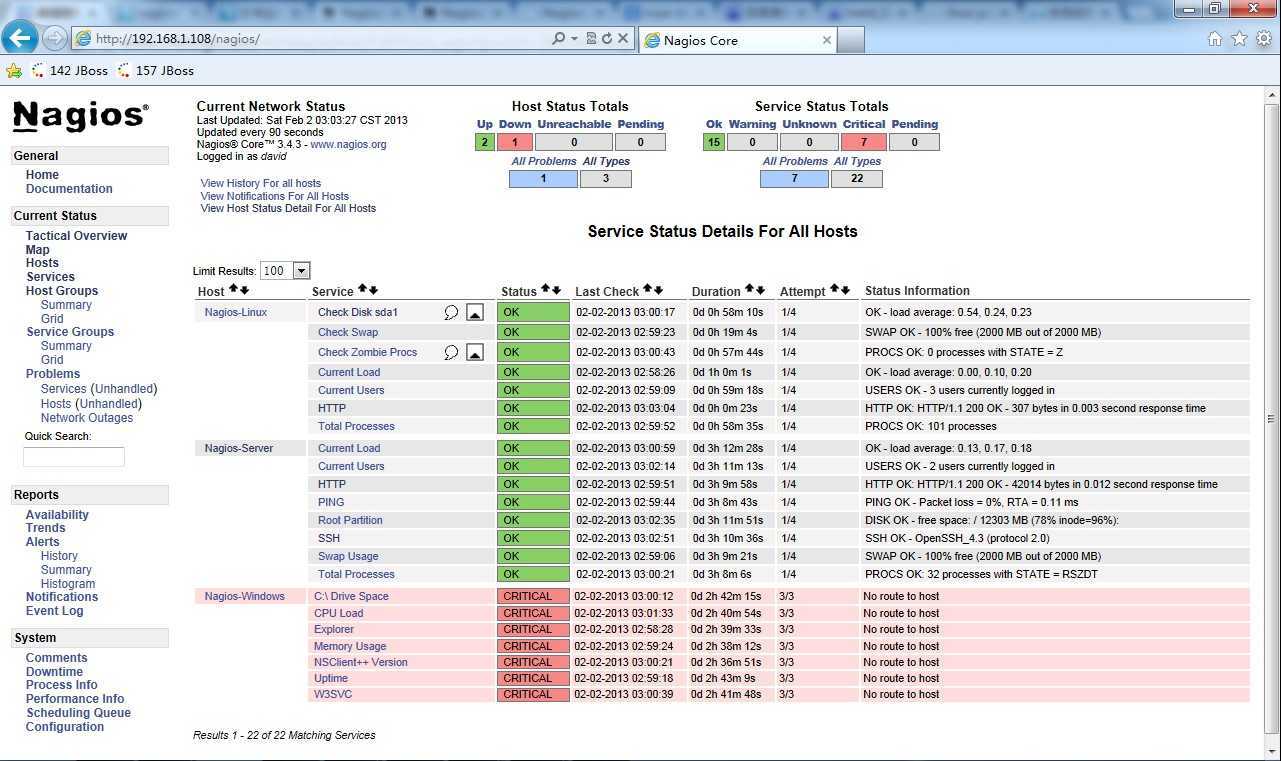

查看配置情况

登录Nagios Web监控页http://192.168.1.108/nagios/ 查看相关信息。

可以看到,对于Nagios-Server 和Nagios-Linux 上的相关服务的监控已经成功了。

本文出自 “从心开始” 博客,请务必保留此出处http://hao360.blog.51cto.com/5820068/1557993

Nagios监控windows(基于check_nt),check_nrpe监控远程Linux

标签:nagios

原文地址:http://hao360.blog.51cto.com/5820068/1557993