延续上一个实验(mininet-4),本次实验要模拟arp 攻击 以及 如何防治arp攻击

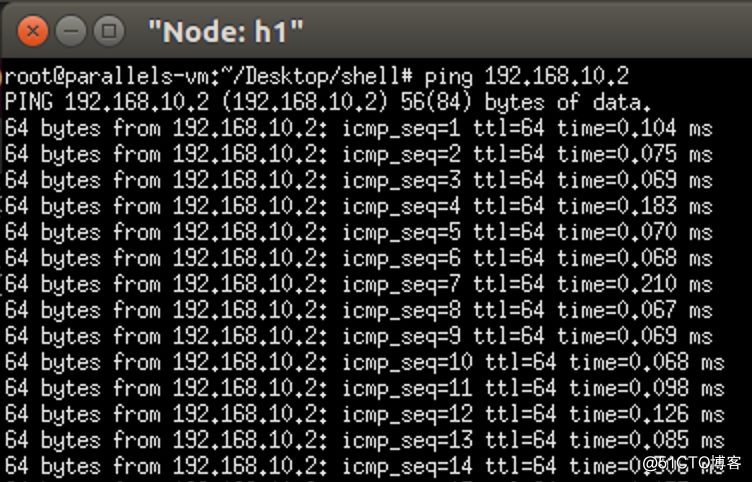

h1 为使用者,不停的去跟h2沟通

h4 为攻击者,企图去窃听h1与h2沟通的资讯

sudo apt-get install zlib1g zlib1g-dev

sudo apt-get install build-essential

sudo apt-get install ettercap注意!!!若上面的安装方式会出现错误,则直接执行下面这行指令:

sudo apt-get install ettercap-graphical#!/usr/bin/env python

from mininet.cli import CLI

from mininet.net import Mininet

from mininet.link import Link,TCLink

if ‘__main__‘ == __name__ :

net = Mininet(link=TCLink)

h1 = net.addHost(‘h1‘, ip="192.168.10.1/24", mac="00:00:00:00:00:01")

h2 = net.addHost(‘h2‘, ip="192.168.10.2/24", mac="00:00:00:00:00:02")

h3 = net.addHost(‘h3‘, ip="192.168.20.1/24", mac="00:00:00:00:00:03")

h4 = net.addHost(‘h4‘, ip="192.168.10.3/24", mac="00:00:00:00:00:04")

r0 = net.addHost(‘r0‘)

s0 = net.addHost(‘s0‘)

net.addLink(h1, s0)

net.addLink(h2, s0)

net.addLink(s0, r0)

net.addLink(r0, h3)

net.addLink(s0, h4)

net.build()

r0.cmd("echo 1 > /proc/sys/net/ipv4/ip_forward")

r0.cmd(‘ifconfig r0-eth0 192.168.10.254 netmask 255.255.255.0‘)

r0.cmd(‘ifconfig r0-eth1 192.168.20.254 netmask 255.255.255.0‘)

h1.cmd("ip route add default via 192.168.10.254 dev h1-eth0")

h2.cmd("ip rotue add default via 192.168.10.254 dev h2-eth0")

h3.cmd("ip route add default via 192.168.20.254 dev h3-eth0")

h4.cmd("ip route add default via 192.168.10.254 dev h4-eth0")

s0.cmd("brctl addbr br0")

s0.cmd("brctl addif br0 s0-eth0")

s0.cmd("brctl addif br0 s0-eth1")

s0.cmd("brctl addif br0 s0-eth2")

s0.cmd("brctl addif br0 s0-eth3")

#s0.cmd("brctl setageing br0 0") --->这边要注释掉

s0.cmd("ifconfig br0 up")

CLI(net)

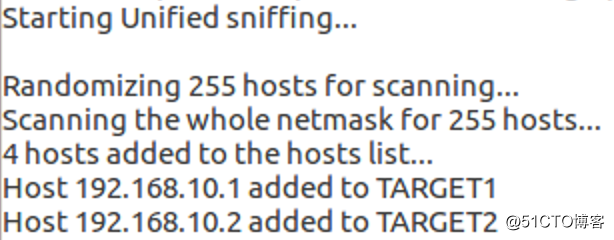

net.stop()首先,我们里用xterm 打开h1 h4

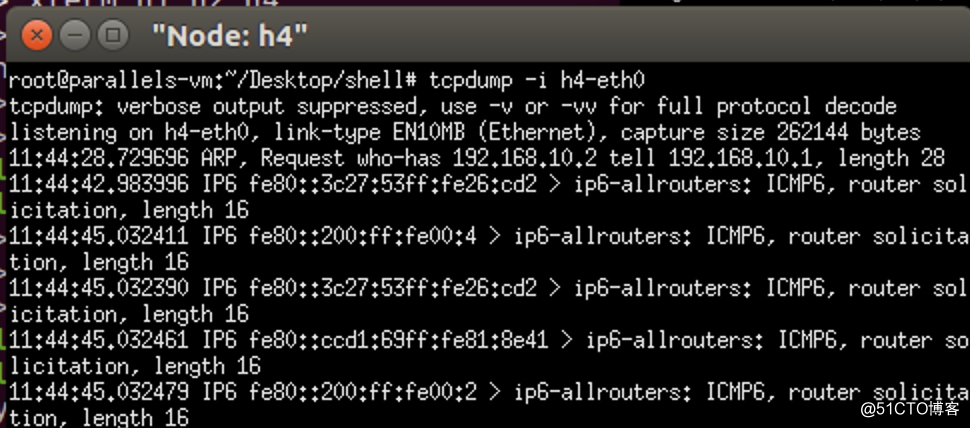

在攻击前,我们可以看到h4目前没有办法去窃听到h1-->h2的讯息

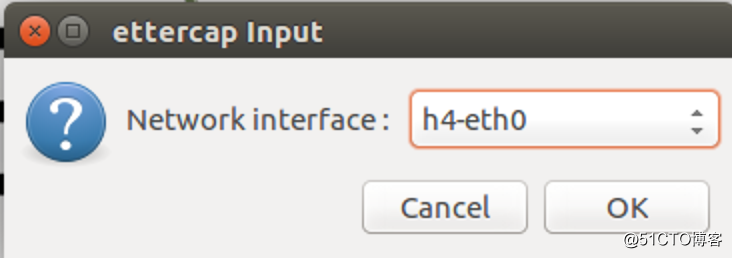

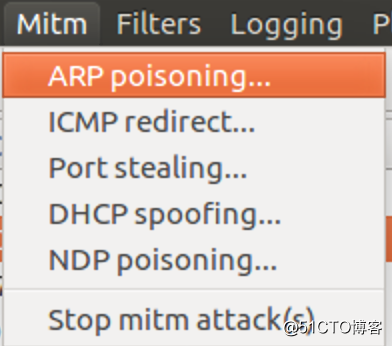

这时候,另外开启一个h4的terminal,并打开ettercap ettercap -G

按下Sniff

选择想要监听的Network interface

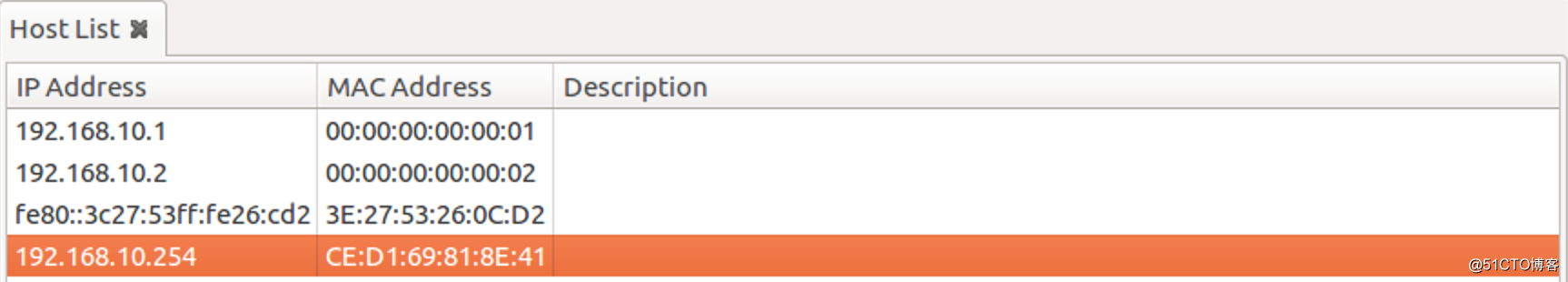

将192.168.10.1 设为TARGET1 --->意思就是要欺骗192.168.10.1 我是192.168.10.2

将192.168.10.2 设为TARGET2 --->意思就是要欺骗192.168.10.2 我是192.168.10.1

选择ARP攻击

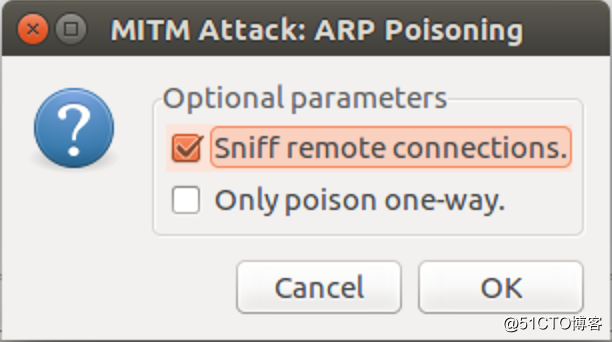

按下OK

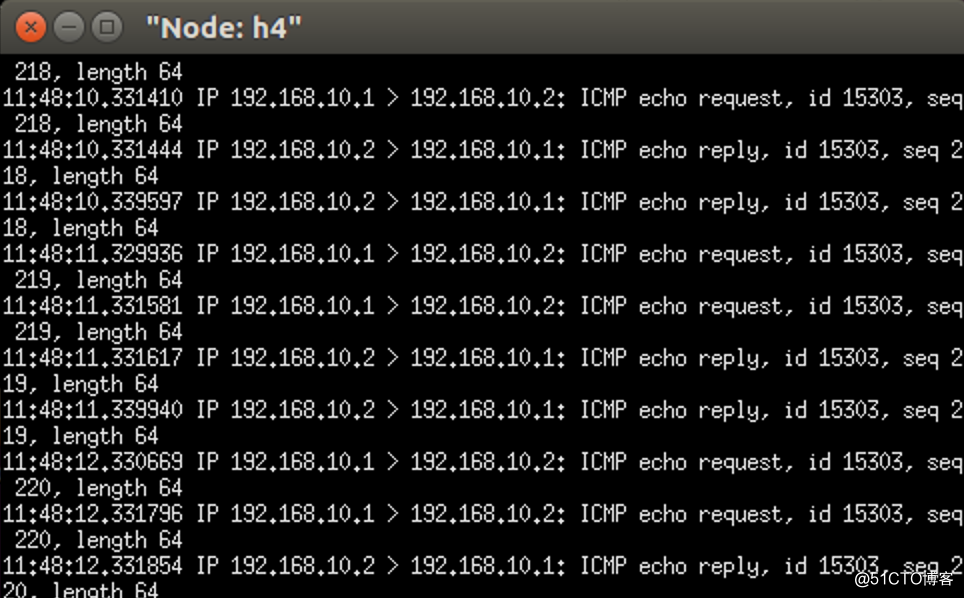

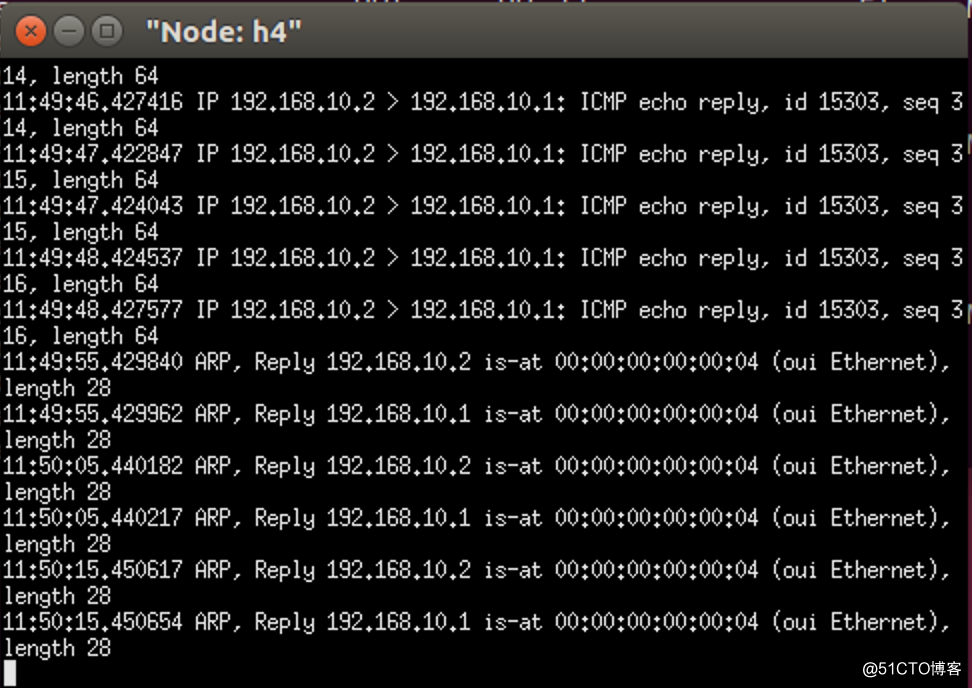

就在按下Ok的瞬间,会发现h1--->h2的讯息 已经被h4监听了!!!!

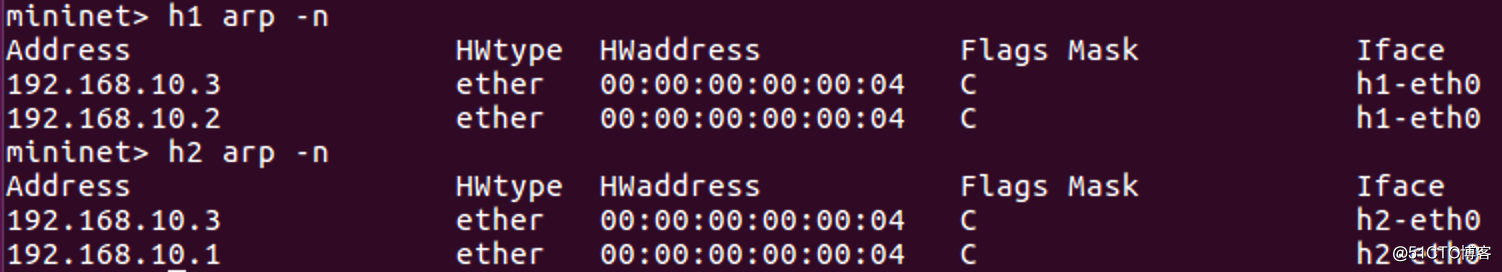

我们可以验证一下到底是不是arp中毒主机名 arp -n

从上图可以看到,虽然不同的ip,但却拥有相同的Mac Address!!!

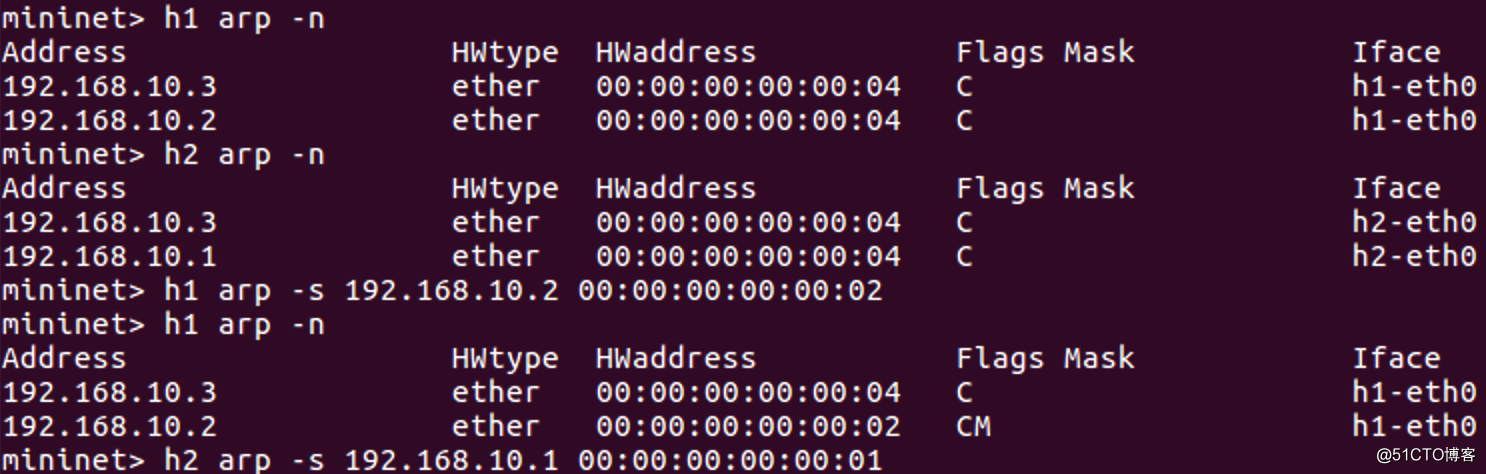

注意!!那如何防范ARP攻击呢?

ANS:设置静态的ARP

当我们手动设定完arp后,h4便没有办法再继续监听了!!

Mininet(轻量级软件定义网络和测试平台) 之五(ARP攻击与防范)

原文地址:http://blog.51cto.com/12098022/2120538