标签:word Tacacs water perm cat info 51cto 授权 username

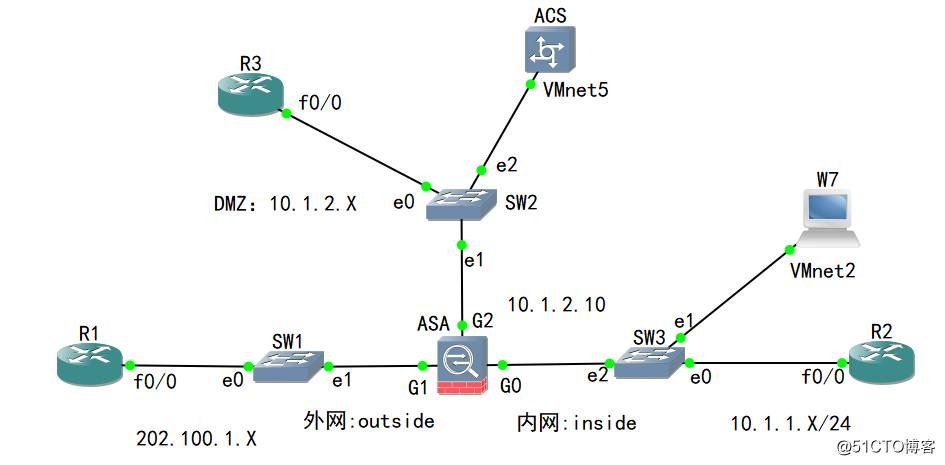

一、实验拓扑:

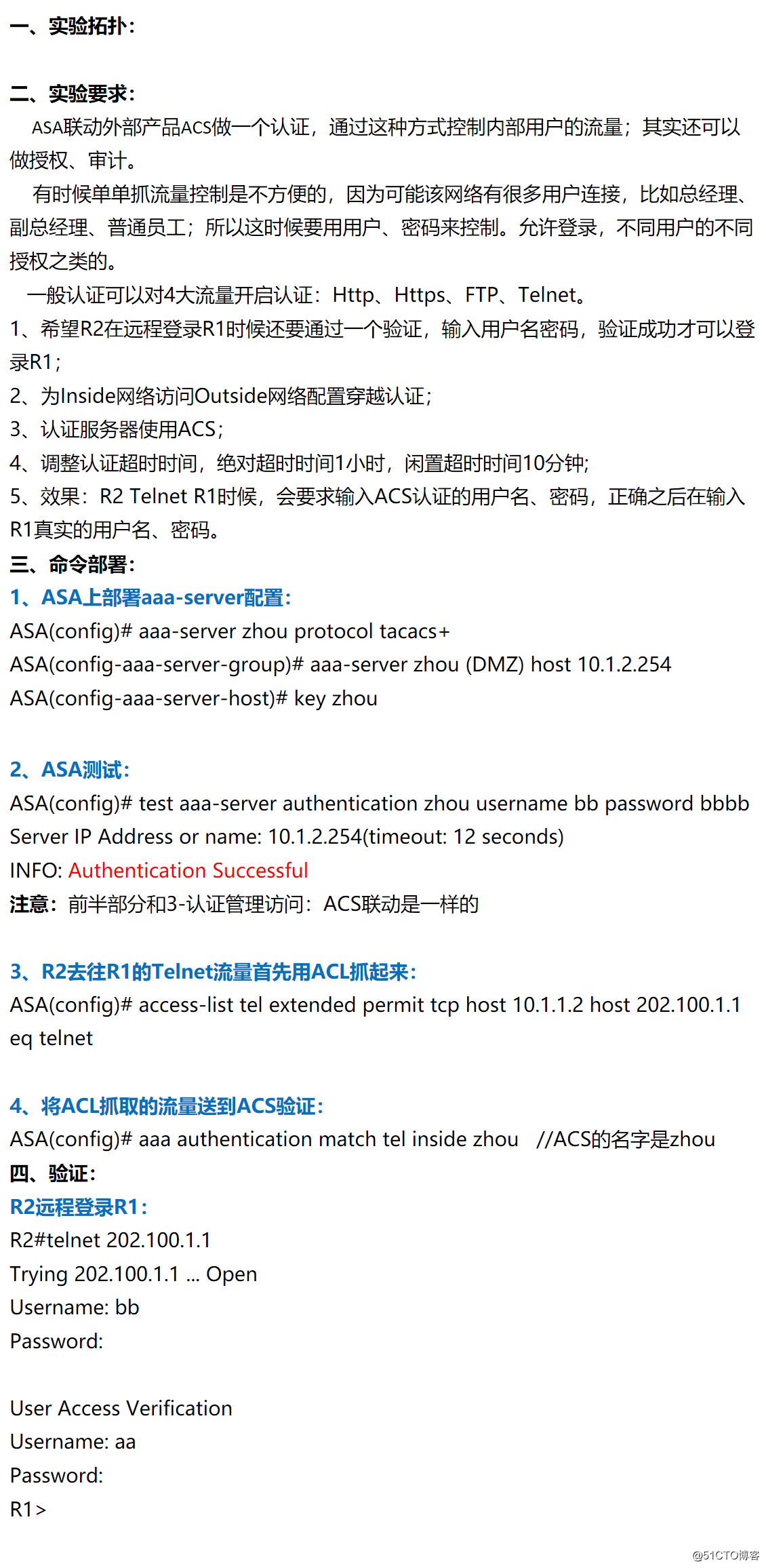

2、ASA测试:

ASA(config)# test aaa-server authentication zhou username bb password bbbb

Server IP Address or name: 10.1.2.254(timeout: 12 seconds)

INFO: Authentication Successful

注意:前半部分和3-认证管理访问:ACS联动是一样的

3、R2去往R1的Telnet流量首先用ACL抓起来:

ASA(config)# access-list tel extended permit tcp host 10.1.1.2 host 202.100.1.1 eq telnet

4、将ACL抓取的流量送到ACS验证:

ASA(config)# aaa authentication match tel inside zhou //ACS的名字是zhou

四、验证:

R2远程登录R1:

R2#telnet 202.100.1.1

Trying 202.100.1.1 ... Open

Username: bb

Password:

User Access Verification

Username: aa

Password:

R1>

9-思科防火墙:Cut Through:Telnet穿越认证

标签:word Tacacs water perm cat info 51cto 授权 username

原文地址:http://blog.51cto.com/13856092/2138595