标签:val 共勉 pos asp enter 查看 pen shell web

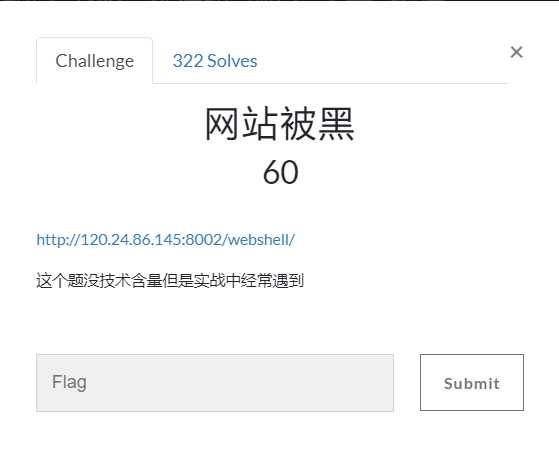

题目链接http://120.24.86.145:8002/webshell/

由于题目链接暂时进不去,随后更新

题目链接http://120.24.86.145:8002/web4/

由于题目链接暂时进不去,随后更新

题目链接http://120.24.86.145:8005/post/

打开题目,里边是一个链接,点击一下进去发现只有test5几个字符

查看链接发现有file=xxxxxx 再结合题目名字flag再index里

我们会联想到是file类型的本地文件包含,那么我们构造一下

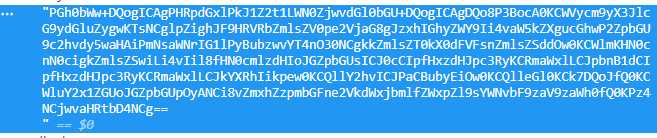

http://120.24.86.145:8005/post/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

打开了一个页面,我们为了方便查看利用F12查看下源代码

这样的一大串字符,这是base64加密格式 我们用工具解密一下Base64加密解密

给我们以下的一串代码 flag就再代码里边

题目链接http://120.24.86.145:8002/baopo/

由于题目链接暂时进不去,随后更新

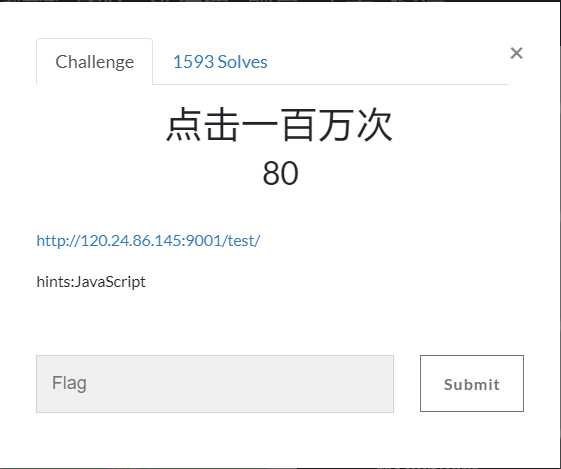

题目链接http://120.24.86.145:9001/test/

打开页面,要求我们点击一百万次,我们查看下源代码,看可不可以从源代码入手受解决问题

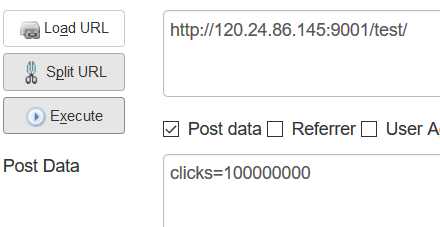

我们点击之后有一些数据会更改,我们试图更改下点击数据,点击之后依然回复原来状态

我们继续往下看有这也难怪一大串代码

var clicks=0 $(function() { $("#cookie") .mousedown(function() { $(this).width(‘350px‘).height(‘350px‘); }) .mouseup(function() { $(this).width(‘375px‘).height(‘375px‘); clicks++; $("#clickcount").text(clicks); if(clicks >= 1000000){ var form = $(‘<form action="" method="post">‘ + ‘<input type="text" name="clicks" value="‘ + clicks + ‘" hidden/>‘ + ‘</form>‘); $(‘body‘).append(form); form.submit(); } }); });

定义了一个clicks 继续查看发现是使用POST方式传输

我们使用Hackbar(火狐的插件)传输一下

将控制台页面下拉一下就可以看到我们的flag

标签:val 共勉 pos asp enter 查看 pen shell web

原文地址:https://www.cnblogs.com/Anser-dabao-982480259/p/9451490.html