标签:real word 身份验证 rod tco rop 执行者 pat 存在

Apache Shiro是一个强大且易用的Java安全框架,执行身份验证、授权、密码学和会话管理。使用Shiro的易于理解的API,您可以快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。

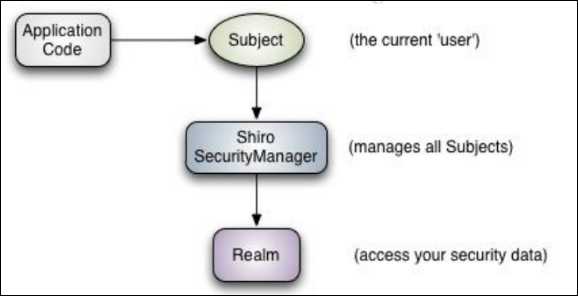

三个核心组件:Subject, SecurityManager 和 Realms.

即“当前操作用户”。但是,在Shiro中,Subject这一概念并不仅仅指人,也可以是第三方进程、后台帐户(Daemon Account)或其他类似事物。它仅仅意味着“当前跟软件交互的东西”。但考虑到大多数目的和用途,你可以把它认为是Shiro的“用户”概念。Subject代表了当前用户的安全操作,SecurityManager则管理所有用户的安全操作。

它是Shiro框架的核心,典型的Facade模式,Shiro通过SecurityManager来管理内部组件实例,并通过它来提供安全管理的各种服务。

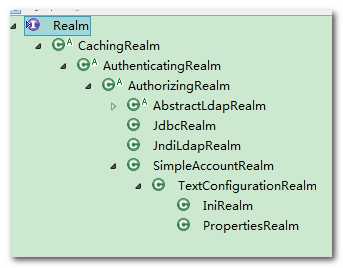

Realm充当了Shiro与应用安全数据间的“桥梁”或者“连接器”。也就是说,当对用户执行认证(登录)和授权(访问控制)验证时,Shiro会从应用配置的Realm中查找用户及其权限信息。

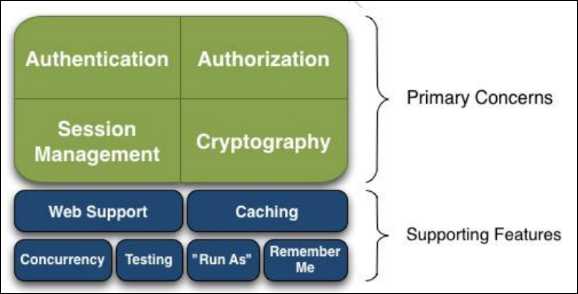

Authentication:身份认证/登录,验证用户是不是拥有相应的身份;

Authorization:授权,即权限验证,验证某个已认证的用户是否拥有某个权限;即判断用户是否能做事情,常见的如:验证某个用户是否拥有某个角色。或者细粒度的验证某个用户对某个资源是否具有某个权限;

Session Manager:会话管理,即用户登录后就是一次会话,在没有退出之前,它的所有信息都在会话中;会话可以是普通 JavaSE 环境的,也可以是如 Web 环境的;

Cryptography:加密,保护数据的安全性,如密码加密存储到数据库,而不是明文存储;

Web Support:Web 支持,可以非常容易的集成到 Web 环境;

Caching:缓存,比如用户登录后,其用户信息、拥有的角色/权限不必每次去查,这样可以提高效率;

Concurrency:shiro 支持多线程应用的并发验证,即如在一个线程中开启另一个线程,能把权限自动传播过去;

Testing:提供测试支持;

Run As:允许一个用户假装为另一个用户(如果他们允许)的身份进行访问;

Remember Me:记住我,这个是非常常见的功能,即一次登录后,下次再来的话不用登录了。

记住一点,Shiro 不会去维护用户、维护权限;这些需要我们自己去设计/提供;然后通过相应的接口注入给 Shiro 即可。

Application Code:应用程序代码,就是我们自己的编码,如果在程序中需要进行权限控制,需要调用Subject的API.

Subject:主体,代表的了当前用户。所有的Subject都绑定到SecurityManager,与Subject的所有交互都会委托给SecurityManager,可以将Subject当成一个门面,而真正执行者是SecurityManager.

SecurityManage:安全管理器,所有与安全有关的操作都会与SecurityManager交互,并且它管理所有的Subject.

Realm:域 shiro是从Realm来获取安全数据(用户,角色,权限)。就是说 SecurityManager

要验证用户身份, 那么它需要从 Realm 获取相应的用户进行比较以确定用户身份是否合法;也需要从 Realm 得到用户相应的角色/权限进行验证用户是否能进行操作; 可以把 Realm 看成 DataSource,即安全数据源

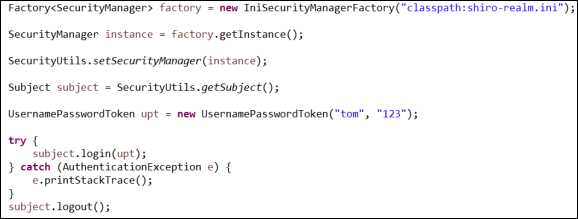

配置文件 shiro.ini

[users]

zhang=123

tom=456

代码

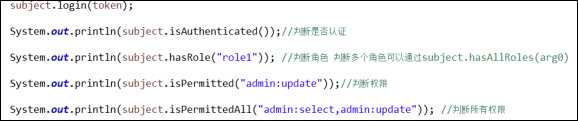

// 创建一个SecurityManager工厂,此处使用的是ini配置文件初始化SecurityManager Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini"); // 通过工厂获取一个SecurityManager SecurityManager instance = factory.getInstance(); // 绑定给SecurityUtils SecurityUtils.setSecurityManager(instance); // 获取一个Subject Subject subject = SecurityUtils.getSubject(); // 创建用户名密码验证的token UsernamePasswordToken upt = new UsernamePasswordToken("tom", "456"); try { // 登录 subject.login(upt); System.out.println("身份验证成功"); } catch (AuthenticationException e) { System.out.println(e); System.out.println("身份验证失败"); } // 退出 subject.logout();

配置文件 shiro-realm.ini

myrealm1=cn.itcast.demo2.MyRealm

securityManager.realms=$myrealm1

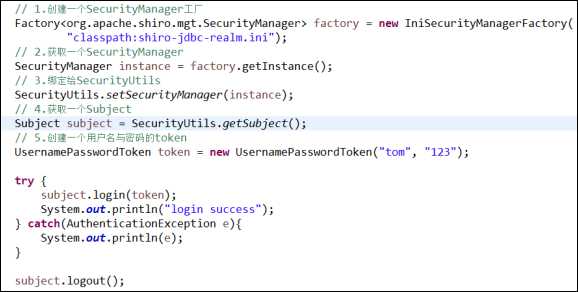

代码

Realm代码

public class MyRealm implements Realm { // 根据token获取认证信息 public AuthenticationInfo getAuthenticationInfo(AuthenticationToken token) throws AuthenticationException { // 获取用户名 String username = (String) token.getPrincipal(); //获取密码 char[] ch = (char[]) token.getCredentials(); String password=new String(ch); if(!"tom".equals(username)){ throw new UnknownAccountException(); } if(!"123".equals(password)){ throw new IncorrectCredentialsException(); } return new SimpleAuthenticationInfo(username,password,getName()); } // 返回一个唯一的realm名称 public String getName() { return "myrealm1"; } // 判断realm是否支持token public boolean supports(AuthenticationToken arg0) { return arg0 instanceof UsernamePasswordToken; } }

测试代码

配置文件shiro-jdbc-realm.ini

[main] jdbcRealm=org.apache.shiro.realm.jdbc.JdbcRealm dataSource=com.mchange.v2.c3p0.ComboPooledDataSource dataSource.driverClass=com.mysql.jdbc.Driver dataSource.jdbcUrl=jdbc:mysql://localhost:3306/shirodemo dataSource.user=root dataSource.password=abc jdbcRealm.dataSource=$dataSource securityManager.realms=$jdbcRealm

代码

[users] tom=123,role1 [roles] role1=admin:add,admin:update,admin:delete,admin:select roles=user:select

配置文件 shiro-roles.ini

[users] tom=123,role1 [roles] role1=admin:add,admin:update,admin:delete,admin:select roles=user:select

代码

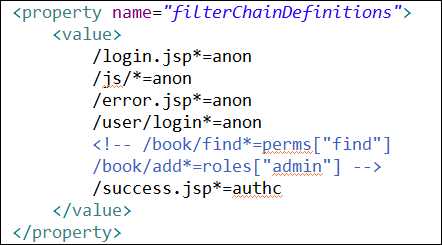

Shiro 提供了与 Web 集成的支持,其通过一个 ShiroFilter 入口来拦截需要安全控制的 URL,然后进行相应的控制, ShiroFilter 类似于如 Strut2/SpringMVC 这种 web 框架的前端控制器,其是安全控制的入口点,其负责读取配置(如 ini 配置文件),然后判断 URL 是否需要登录/权限等工作。

<listener> <listener-class>org.apache.shiro.web.env.EnvironmentLoaderListener</listener-class> </listener> <filter> <filter-name>shiroFilter</filter-name> <filter-class>org.apache.shiro.web.servlet.ShiroFilter</filter-class> </filter> <filter-mapping> <filter-name>shiroFilter</filter-name> <url-pattern>/*</url-pattern> </filter-mapping>

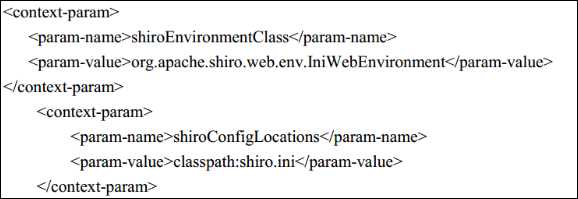

从 Shiro 1.2 开始引入了 Environment/WebEnvironment 的概念,即由它们的实现提供相应的SecurityManager及其相应的依赖。 ShiroFilter 会自动找到 Environment 然后获取相应的依赖

通 过 EnvironmentLoaderListener 来 创 建 相 应 的 WebEnvironment , 并 自 动 绑 定 到ServletContext,默认使用 IniWebEnvironment 实现。

可以通过如下配置修改默认实现及其加载的配置文件位置:

shiroConfigLocations 默 认是 “ /WEB-INF/shiro.ini ”, IniWebEnvironment 默认 是先从

/WEB-INF/shiro.ini 加载,如果没有就默认加载 classpath:shiro.ini。

[users]

zhang=123

tom=456

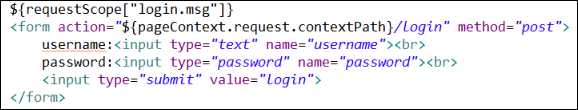

login.jsp

success.jsp

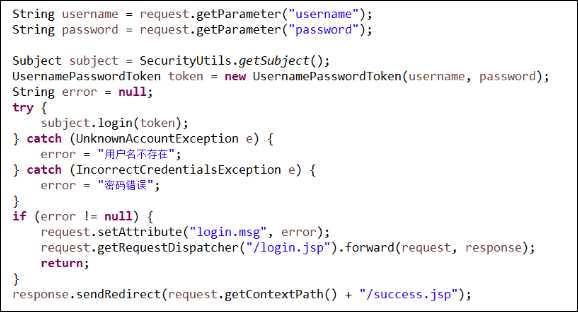

LoginServlet

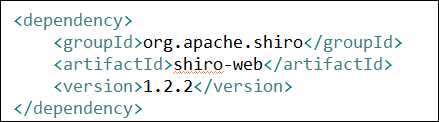

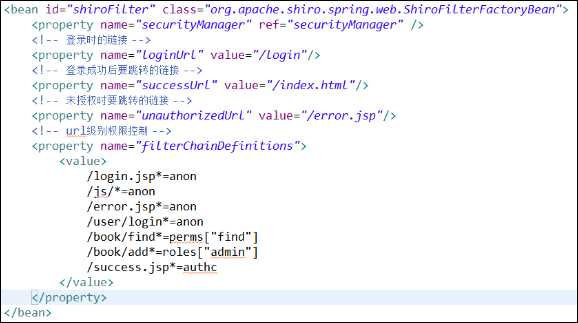

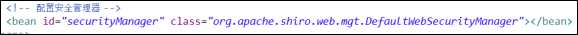

在企业开发中,使用spring集成shiro方案是常见的做法。

DelegatingFilterProxy 作用是自动到 spring 容器查找名字为 shiroFilter(filter-name)的 bean

并把所有 Filter 的操作委托给它

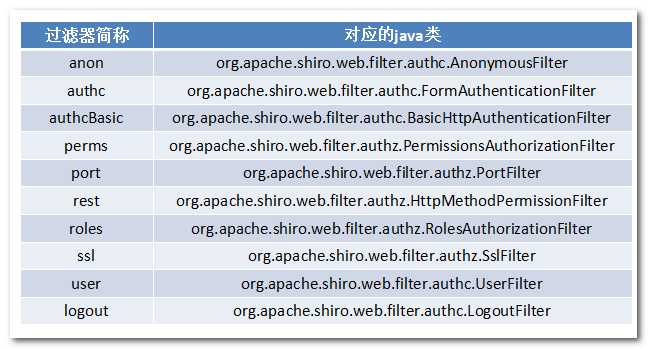

ShiroFilter具有上面10个Filter校验功能!!!!

存在用户(cookie)和认证(session)不一样

logout 必须session里面没有这个用户才能访问

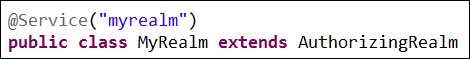

创建自定义realm实现类

自定义realm一般是继承AuthorizingRealm,因为它提供了认证与授权功能

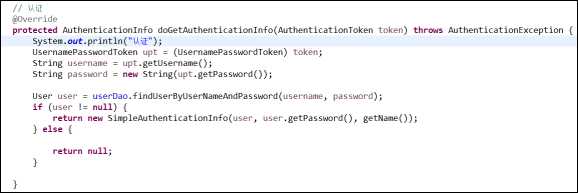

认证操作

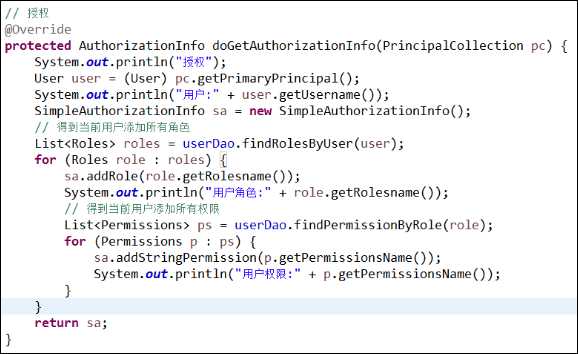

授权操作

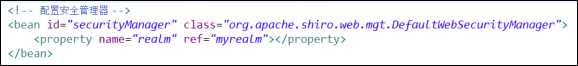

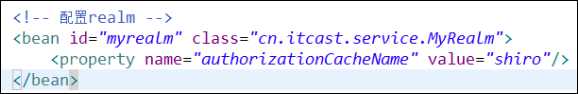

Spring的配置文件中修改

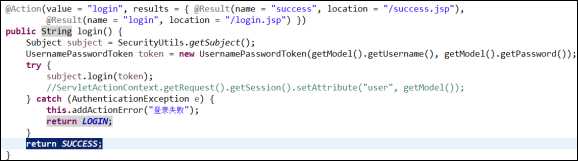

Action中调用

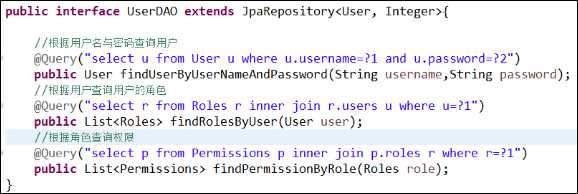

Dao中操作

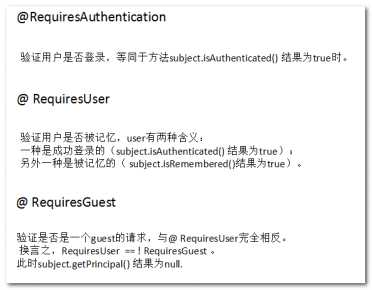

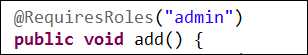

Shiro为我们提供了学用注解

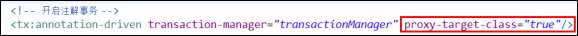

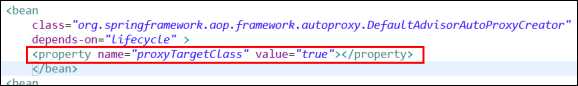

在spring配置文件中配置

<bean id="lifecycle" class="org.apache.shiro.spring.LifecycleBeanPostProcessor"> </bean> <bean class="org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator" depends-on="lifecycle" > <property name="proxyTargetClass" value="true"></property> </bean> <bean class="org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor"> <property name="securityManager" ref="securityManager" /> </bean>

a) 业务层注解权限控制

注意事项1

因为我们是在实现类上去使用的注解,需要我们指定代码方式

注意事项2

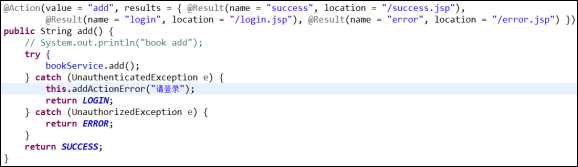

在service层因为权限出现问题,那么会产生异常,我们需要在表现层进行处理,类似如下代码

b) 表现层注解权限控制

注意事项

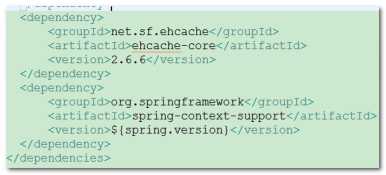

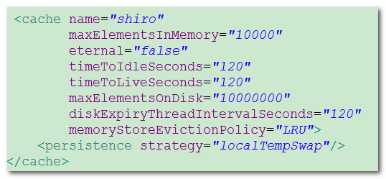

2.在src/main/resource下提供ehcache的配置文件

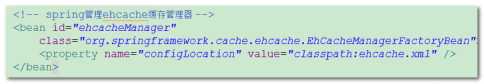

3.将ehcache缓存管理交给spring管理

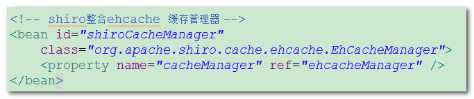

4.Shiro整合ehcache缓存管理器

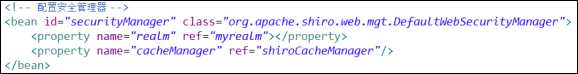

5.将缓存管理器注入给安全管理器

6.在realm中引入缓存管理

Shiro为程序共提供了四种权限控制方式

url级别权限控制

方法注解权限控制

代码级别权限控制

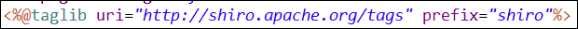

页面标签权限控制

例如:

标签:real word 身份验证 rod tco rop 执行者 pat 存在

原文地址:https://www.cnblogs.com/aaron911/p/9273420.html